Aplicação do firmware intel-microcode no Slackware

Todos sabemos que em outras distribuições as coisas são mais automáticas, já no Slackware são bem manuais, isso é ruim? Acho que depende do ponto de vista! Eu acho bem salutar saber o que ocorre em meu sistema, quais serviços são iniciados e a forma como o mesmo se comporta estando eu (acho) que no controle...

[ Hits: 4.657 ]

Por: edps em 22/11/2020 | Blog: https://edpsblog.wordpress.com/

Instalação de pacotes

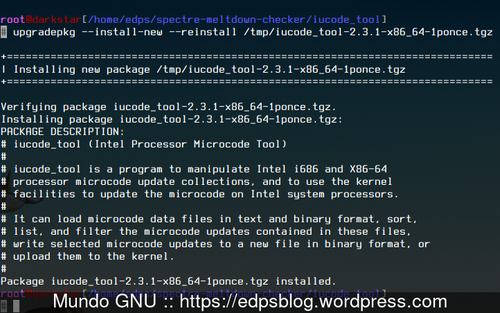

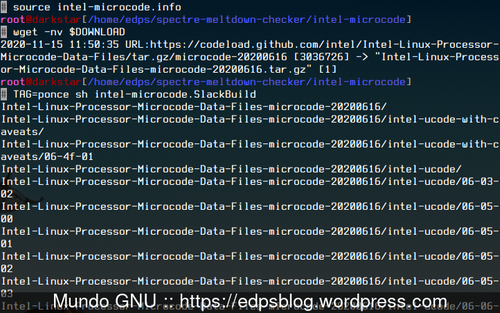

Começando pela dependência iucode_tool e em seguida pelo intel-microcode:

# wget -nv https://slackbuilds.org/slackbuilds/14.2/system/iucode_tool.tar.gz https://slackbuilds.org/slackbuilds/14.2/system/intel-microcode.tar.gz

# tar xf iucode_tool.tar.gz

# tar xf intel-microcode.tar.gz

# cd iucode_tool/

# chmod +x iucode_tool.SlackBuild

# source iucode_tool.info

# wget -nv $DOWNLOAD

# ./iucode_tool.SlackBuild

# TAG=ponce sh iucode_tool.SlackBuild

# upgradepkg --install-new --reinstall /tmp/iucode_tool-2.3.1-x86_64-1ponce.tgz

# cd ../intel-microcode/

# chmod +x intel-microcode.SlackBuild

# source intel-microcode.info

# wget -nv $DOWNLOAD

# TAG=ponce sh intel-microcode.SlackBuild

# upgradepkg --install-new --reinstall /tmp/intel-microcode-20200616-noarch-1ponce.tgz

NOTA

No comando de execução do SlackBuid, ignore o campo TAG=ponce caso utilize o Slackware 14.2, nesse caso começará por sh *.SlackBuild. Assim executei pois uso o Slackware Current e que usa o repositório -git do SlackBuilds, cuja TAG é ponce e não a SBo da release estável (14.2). Estando instalados os pacotes, um arquivo chamado intel-ucode.cpio será criado em /boot e mais a frente esse será concatenado para a criação de um novo arquivo initrd, o que veremos a seguir.# cd ..

# pwd

( apenas para indicar o caminho da pasta spectre-meltdown )

Continua...

2. Instalação de pacotes

3. Criação do novo initrd

4. Testando

VirtualBox no GNU/Linux - Instalação manual

Obtendo diferentes versões do Debian GNU/Linux

Arch Linux - Instalação a partir de imagem híbrida

Enlightenment no Debian Squeeze e no Ubuntu

Executando máquinas virtuais diretamente no GDM

Nikto - Tutorial básico e avançado

Bootando CDROM com o grub / lilo

É o hora do churrasco de... exploits! Quê?!? Não! Para churrasco e exploits, use Beef

Como funcionam os sistemas de biometria: um estudo geral

muito bom.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

[1] Comentário enviado por mauricio123 em 22/11/2020 - 11:33h

muito bom.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

Thanks!

[3] Comentário enviado por LckLinux em 03/01/2021 - 11:11h

Obrigado \o/

Disponha brother...

Patrocínio

Destaques

Artigos

Atualizar o macOS no Mac - Opencore Legacy Patcher

Crie alias para as tarefas que possuam longas linhas de comando - bash e zsh

Criando um gateway de internet com o Debian

Configuração básica do Conky para mostrar informações sobre a sua máquina no Desktop

Aprenda a criar músicas com Inteligência Artificial usando Suno AI

Dicas

Instalando e usando o Dconf Editor, o "regedit" para Linux

Como instalar o navegador TOR no seu Linux

Instalando Zoom Client no Ubuntu 24.04 LTS

Tópicos

Qual a relevancia dos valores de bogomips com os Mhz e Ghz[DUVIDA] (1)

Remover por completo uma DE (4)

Dificuldade em ler binário (17)

Top 10 do mês

-

Xerxes

1° lugar - 66.280 pts -

Fábio Berbert de Paula

2° lugar - 58.826 pts -

Clodoaldo Santos

3° lugar - 50.551 pts -

Sidnei Serra

4° lugar - 33.226 pts -

Buckminster

5° lugar - 22.014 pts -

Alberto Federman Neto.

6° lugar - 16.700 pts -

Mauricio Ferrari

7° lugar - 15.635 pts -

Diego Mendes Rodrigues

8° lugar - 14.467 pts -

Daniel Lara Souza

9° lugar - 14.494 pts -

edps

10° lugar - 14.239 pts