Gerenciando regras de Iptables com Firewall Builder (parte 2)

Depois de alguns comentários enviados por amigos do VOL, decidi criar um outro artigo que completasse o anterior, onde falei sobre o Firewall Builder, usado para gerenciar regras de Iptables. Neste artigo vou abrir o leque e mostrar todos os detalhes da instalação e da montagem das regras de firewall.

[ Hits: 117.676 ]

Por: Alan Cota em 27/05/2005

Instalação e criação de um novo firewall

Vou utilizar o SuSE Enterprise Server 9.0 e libs para iptables. Lembrando que o FWBuilder pode ser utilizado para outros firewalls, como PIX e IPFW.

Baixando os pacotes para versão 2.0.6 do FWBuilder

Os pacotes do Firewall Builder se encontram atualmente nas páginas da SourceForge.net (www.sourceforge.net) e podem ser conseguidos no endereço:

Baixe os seguintes arquivos:

- fwbuilder-2.0.6-1.suse91.i586.rpm - Firewall Builder;

- fwbuilder-ipt-2.0.6-1.suse91.i586.rpm - Suporte ao Iptables;

- libfwbuilder-2.0.6-1.suse91.i586.rpm - Libraries para SuSE 9;

Instalando

OBS: Todos os passos abaixo devem ser executados como root.

- libfwbuilder-2.0.6-1.suse91.i586.rpm - Libraries para SuSE 9;

- fwbuilder-ipt-2.0.6-1.suse91.i586.rpm - Suporte ao Iptables;

- fwbuilder-2.0.6-1.suse91.i586.rpm - Firewall Builder;

A instalação no SuSE pode ser feita clicando-se com o botão direito sobre o arquivo, depois em Action e Install with YaST. Porém se você quiser fazer via linha de comando, abra o Konsole e digite os comandos:

# rpm -ivh libfwbuilder-2.0.6-1.suse91.i586.rpm

# rpm -ivh fwbuilder-ipt-2.0.6-1.suse91.i586.rpm

# rpm -ivh fwbuilder-2.0.6-1.suse91.i586.rpm

Execute na ordem que aparecem acima, um após o outro.

Executando

Pronto, agora podemos executar o Firewall Builder. Digite o comando:

# fwbuilder

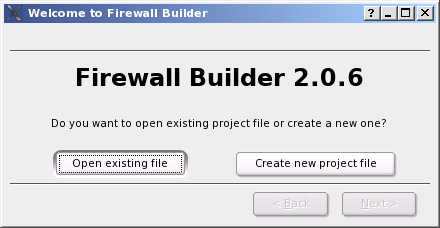

E se tudo der certo, a seguinte tela aparecerá:

Agora vamos criar um novo projeto de firewall, tomando por base as seguintes premissas de segurança:

- Salve seu arquivo 'fwb' em um local seguro de sua rede e que tenha backup diário;

- Se possível não salve seu arquivo em mais de um local diferente, para evitar diferenças de código;

- Se você tiver uma base CVS, eu recomendo a criação de um repositório para guardar suas regras, o que torna seu projeto de firewall muito mais organizado;

- Certifique-se da segurança do diretório onde você salvou seu projeto de firewall, para que somente pessoas autorizadas tenham acesso ao arquivo;

- Nunca salve o arquivo fonte (fwb) no próprio firewall, para evitar vazamento de informações e modificações das regras por pessoas não autorizadas.

Bem, com toda segurança, clique no botão "Create new project file" e escolha um local para salvar seu projeto de Firewall e um nome para o mesmo. Terminado clique em Save. Ele retornará para a tela inicial, onde você deve clicar no botão Next.

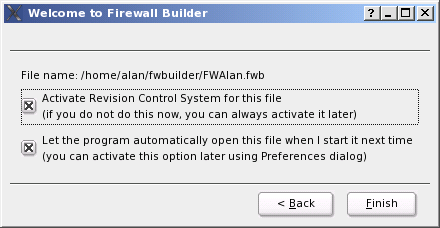

Aparecerá a seguinte tela:

Marque as duas check-boxes que aparecem para habilitação do controle de versões e para abrir este projeto de firewall toda vez que seu firewall builder foi iniciado. Depois clique em Finish para entrarmos no Firewall Builder propriamente dito.

Esta é cara do programa, quando aberto pela sua primeira vez, já com o projeto criado por você:

Agora vamos começar a configurar nosso firewall.

2. Configurações iniciais

3. Administrando os objetos

4. Criando regras de firewall

5. Conclusões

Controlando e interagindo remotamente com Elluminate

Certificações Novell para Linux

SuSE Linux Enterprise Desktop 10 - O novo desktop Linux da Novell

Implementando uma política de segurança eficaz

Script de firewall e análise de log

Iptables - Segurança total para sua rede

Configurando firewall Shorewall no CentOS

Controle de banda com Slackware 10 + CBQ + Iptables + DHCP

IPFire - Um Firewall Open Source

Eu ainda prefiro fazer meu firewall na unha. :P mas o artigo esta bem legal parabens!!!

Cara,

Eu nao conheço iptables para escrever um bom script de firewall sozinho. Tambem nao testei o firewall builder ainda, mas esse seu artigo ficou show.

De 0 a 10, eu dou 11 pra ele. Parabens.

Eai Shocker;

Parabéns pelo artigo cara, um dos melhores que eu encontrei sobre o Firewall Builder.

Aproveitando eu queria fazer uma pergunta, alguém sabe como funciona o snmp no fwbuilder??? Como se faz para obter as configurações de um firewall ja configurado??? se alguem souber e poder ajudar, eu agradeço!!!!

Valeu

Cheguei a ler o primeiro artigo que tbem ficou muito bom mais tinha mais informacoes basicas,mais este artigo 2 ficou muito bom .

Parabens!!!!!!!!

Alan,

Estou instalando o Fwbuilder em uma máquina para teste, consegui configurar quase tudo, mas quando mando instalar as regras na máquina acontece o erro "Failed to start ssh". Estou usando o Debian 4, já verifique a instalação do ssh na máquina e não tenho nenhum problema, creio que falte algum parametro que não configurei.

Poderia me ajudar,

Abs.

IAEW Galera BLZ ?

Eu tenho um Servidor Windows 2003 na minha rede interna (atraz de um Firewall iptables).

E eu preciso passar pelo firewall para acessar a VPN (IPSEC) no 2003.

Eu queria dicionar as seguintes regras no Firewall Builder mais ñ consigo; ainda ñ estou muito familharizado Firewall Builder.

Adoraria um Screen Shot de como ficaria essa regra no FB

Alguem poderia me dar uma mão?

REGRAS:

iptables -A FORWARD -p tcp --dport 50 -j ACCEPT

iptables -A FORWARD -p tcp --dport 51 -j ACCEPT

iptables -t nat -A PREROUTING -p tcp --dport 50 -j DNAT --to 10.10.10.253:20

iptables -t nat -A PREROUTING -p tcp --dport 51 -j DNAT --to 10.10.10.253:21

Patrocínio

Destaques

Artigos

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Instalação do K3s Single-Node com Rancher no Ubuntu 24.04

Usei o NotebookLM para Auditar Logs do Linux

Cinnamon seria a aposta acertada frente às outras interfaces gráficas mais populares?

Dicas

[Resolvido] Sumiço de redes e micro quedas no iwd/iwgtk (Realtek rtw88)

Como Configurar DNS Reverso (PTR) em Ambientes Linux e Microsoft

Preparando o Ambiente para Administrar o Samba 4 a partir do Windows com RSAT

WiFi Seguro: EAP-TLS com FreeRADIUS e Active Directory (LDAP)

Tópicos

A diferença entre a fala de um Samuel e a fala de alguém que conhece o... (4)

Top 10 do mês

-

Xerxes

1° lugar - 121.396 pts -

Fábio Berbert de Paula

2° lugar - 57.506 pts -

Buckminster

3° lugar - 25.742 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 18.745 pts -

Alberto Federman Neto.

5° lugar - 18.077 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 17.724 pts -

edps

7° lugar - 17.161 pts -

Diego Mendes Rodrigues

8° lugar - 16.765 pts -

Sidnei Serra

9° lugar - 16.733 pts -

Daniel Lara Souza

10° lugar - 16.716 pts