TOR: A Internet sem rastreabilidade

Seus passos na internet podem estar sendo seguidos. O Tor remove informações dos pacotes de dados e cria uma rota alternativa e aleatória para o envio das informações, assim este software mantém o usuário livre de bisbilhoteiros, inclusive os do FBI e da CIA e impede (ou dificulta bastante) qualquer tipo de rastreamento.

[ Hits: 321.179 ]

Por: Alessandro de Oliveira Faria (A.K.A. CABELO) em 30/09/2005 | Blog: http://assuntonerd.com.br

Introdução (Um pouco de história)

O mundo digital tem produzido alianças curiosas, como a que colocou pela primeira vez no mesmo lado da mesa dois centros militares de pesquisas, integrantes do poderoso aparato de defesa dos Estados Unidos e uma das entidades mais atuantes na defesa dos direitos civis. O objetivo dessa aparentemente estranha parceria é estimular a criação da internet invisível, uma área onde qualquer pessoa ou empresa possa navegar em segurança e total anonimato.

Uma versão beta do projeto, batizado como Tor, já está disponível para teste no endereço:

O programa foi desenvolvido pelo Laboratório Central da Marinha para Segurança de Computadores, com a ajuda da Darpa (www.darpa.mil), a agência criada no auge da guerra fria com o objetivo de transformar os Estados Unidos em uma superpotência tecnológica. Para quem não se lembra, foi a Darpa (na época sem o D) quem coordenou os estudos para a construção de uma rede descentralizada de computadores, capaz de resistir a qualquer ataque localizado. Foi assim que nasceu a Arpanet, o embrião do que hoje chamamos internet.

O Tor andava meio esquecido, até que a Electronic Frontier Foundation, uma entidade civil que se destaca pelo vigor com que combate nos tribunais os abusos governamentais contra os direitos individuais, decidiu apoiar politicamente o projeto e contribuir financeiramente para que ele cresça, fique forte e consiga deixar cada vez mais gente invisível. A decisão é polêmica, até porque o projeto também é polêmico.

O Tor mantém o usuário livre de bisbilhoteiros, inclusive os do FBI e os da CIA, e impede (ou dificulta bastante) qualquer tipo de rastreamento. Na prática significa um salvo conduto ou até mesmo um habeas corpus preventivo, como preferem os juristas. A EFF justifica o apoio como forma de dar ao usuário condições tecnológicas (e legais) de garantir sua privacidade no ciberespaço.

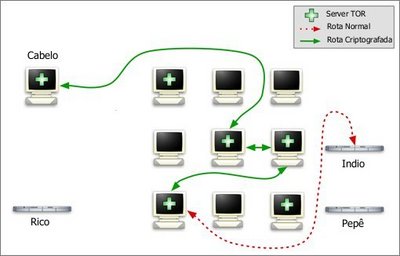

E é exatamente isso que o Tor oferece. Em vez de seguir uma rota direta entre origem e destino, toda a informação transmitida por ele segue um caminho randômico, que se altera permanentemente, através de diversos servidores voluntários que cobrem a rota. Fica difícil para qualquer sistema saber quem você é, onde você está ou de onde veio, embora seja possível saber o que você está levando consigo.

Mesmo que alguém consiga interceptar o pacote de dados, o anonimato de quem o enviou estará garantido, pois cada servidor que atua na cadeia, recebe a "encomenda" e se encarrega de passá-la adiante, registrando apenas a máquina imediatamente anterior (quem entregou) e a máquina imediatamente posterior (para quem entregou), como elos de uma corrente não linear. Cada etapa é criptografada e novos trajetos são criados a cada instante sempre com o objetivo de impedir que a cadeia seja exposta.

Os advogados da EFF argumentam que a forma como o sistema foi projetado inviabiliza não só o rastreamento como também acaba com os relatório de tráfego, uma forma de vigilância que rouba a privacidade das pessoas e expõe de forma ilegal atividades ou relacionamentos confidenciais.

Análises de tráfegos são frequentemente usadas por empresas, governos e indivíduos para bisbilhotar, seja por quais motivos, o caminho trilhado por um determinado usuário na web, apontando com precisão de onde vieram para onde foram e o que fizeram durante o período em que permaneceram conectados. Várias empresas usam estas informações para construir perfis, que são revendidos sem o conhecimento ou consentimento do usuário.

Um laboratório farmacêutico, por exemplo, pode se valer de tais relatórios para monitorar um concorrente qualquer. Como? Bastar analisar detalhadamente a navegação na internet de funcionários e técnicos de uma empresa específica para antecipar passos importantíssimos na fabricação de um determinado medicamento. É a velha história (mais real do que possa parecer à primeira vista) do diga-me por onde navegas, que eu saberei no mínimo o que estás procurando.

O problema é que anonimato interessa tanto aos adolescentes chineses no escurinho de cibercafés quanto aos pedófilos que infestam a internet. E como o Tor é uma tecnologia aberta - o código está disponível para toda e qualquer implementação e desenvolvimento - é razoável imaginar que a tecnologia logo acabará servindo às conveniências ou interesses de cada um, incluindo, é claro, os milionários e abomináveis distribuidores de spams... Os defensores do Tor estão cientes dos riscos, mas acreditam que uma coisa não tem nada a ver com a outra - e talvez não tenha mesmo.

A EFF garante que o software em si não contraria as leis americanas, mas reconhece que "toda e qualquer nova tecnologia gera uma certa incerteza legal" e que com o novo software não será diferente. Para evitar problemas, os advogados recomendam que o programa não seja utilizado para atividades criminosas e que os usuários jamais mantenham na mesma máquina a posse ou guarda de "materiais potencialmente ilegais". Vale muito como recomendação legal, mas muito pouco como garantia de noites tranqüilas daqui para a frente.

Fonte do resumo:

2. Download e instalação

3. Configuração e execução do TOR

Criando um serviço de monitoramento de vídeo e detector de presença com sua WebCam no Linux

PEAGLE: Serviço Web de busca indexada em seu servidor local

Acessibilidade: Movimentos do mouse com a face (eViacam)

Efeitos tridimensionais nas seleções dos desktops virtuais

Gerando em tempo real efeito de voz robotizada

Implementando segurança no SSH

Quebrando chave WEP (Wired Equivalent Privacy) - parte 1

Prey Project - Localizando seu notebook roubado

Checando vulnerabilidades com o Nikto

Muito bom o artigo, e muito interessante duas partes específicas.

-----------------------------------------------------

Já os usuários JEDIS dotados de liberdade, podem utilizar a força e seguir este artigo para efetuar a instalação a partir dos fontes.

O download do pacote deve ser feito em:

* http://tor.eff.org/download.html

-----------------------------------------------------

Uuuuuhuuuuuuuu. hehehe.

A outra é a imagem do final... por certo nos leva a refletir um pouco.

Valeu.

V.O.L voltando ao ar com artigo nota 10!!!

Valeu pela colaboração Cabelo! Assim que chegar da faculdade vou botar o Tor em ação! :D!

Cabelo,

sua matéria foi muito boa. estamos sempre a procura de ferramentas como essas para furar os bloqueios sem sentido que temos e pra manter nossa privacidade.

Tenho uma duvida, estou atraz do proxy da minha empresa, devo fazer que tipo de configuração para que minha conexao ao Tor funcione?

Mando os programas conectarem ao Tor e ao Privoxy mas e eles deve ser informados que estao antes de um proxy, como faço isso.

Abraços

Bad

Testei ele no fedora aqui em casa e no window$ :( do serviço

funfa legal...artigo bem explicado...vlw! :)

Cabelo,

"pra variar" sua materia é MUITO interessante. Só tenho uma duvida:

Dá pra conciliar anonimato e trocas de arquivos (redes P2P) ???

Abraços.

Acho que dá:

http://freenet.sourceforge.net/

Quanto testei era lento pra burro.

aqui no source deu erro!

root@fluxbox:/home/fluxbox/packagessources/tor/privoxy-3.0.3-stable# make install

Creating directories, and preparing Privoxy 3.0.3 installation

chmod 0755 ./mkinstalldirs

mkdir /usr/local/etc/privoxy

mkdir /usr/local/etc/privoxy/templates

mkdir /var/log/privoxy

Installing privoxy executable to /usr/local/sbin

/usr/bin/ginstall -c -m 0755 privoxy /usr/local/sbin

/usr/bin/ginstall: impossível fazer stat em `privoxy': Arquivo ou diretório não encontrado

make: ** [install] Erro 1

alguem pode me dar uma luz?

Mais uma vez meus parabens cabelo,

EXCELENTE!

Resolvido!

Copilei o source e fiz um ./configure --prefix=/usr/local/privoxy --with-user=usuario --with-group=grupo

Sinistro este artigo cabelo... Meus Parabens!

excelente!

Agora fikei com uma pequena duvida, naum tive tempo de testar ainda, mas quem testou poderia dar uma opiniao sobre a velocidade da net usando esse sistema? cai muito?

Att.

Cabelo, sua idéia de nos mostrar como podemos nos proteger e como somos monitorados foi exelente, mas temo que algum desses adolescentes desocupados use seu artigo para fazer coisas que não devem (como acessar sites de bancos sem serem clientes na esperança de ficarem bem de vida), mas acho que se não publicace o artigo seria pior pois não saberiamos o que e como estamos sendo atacados.

Parabém pela sua didática.

Alguns usuários da rede TOR aproveitaram-se do anonimato para exibir comportamento extremamente inadequado em http://forums.gentoo.org, de forma que a rede passou a ter o acesso ao site completamente bloqueado, reestabelecendo-se a seguir acesso apenas para leitura.

(EDITADO) Referências:

http://www.gentoo.org/news/en/gwn/20050808-newsletter.xml#doc_chap1_sect2

http://www.gentoo.org/news/en/gwn/20050905-newsletter.xml#doc_chap1_sect3

Artigo muito bom mesmo como sempre trazendo artigos otimos espero que continue trazendo sempre artigos para o vol deste nivel abraco

Pessoal, o TOR funciona com um modem ADSL roteado?

Pergunto, por que o meu computador está ligado a um Hub e o modem também, de maneira que o acesso à Internet é feito totalmente pelo roteador. Não preciso discar nada.

Abraços à comunidade.

Adorei o artigo ...

O cabelo é o " Cara " ehehhehe b

Excelente artigo!

Presumo que ele funcione com um modem ADSL roteado.

Ele simplesmente "desvia" os pacotes para outras máquinas.

Já considerei usá-lo para troca de mensagens tais como e-mails confidenciais, porém o achei muito lento.

Oi Cabelo,

Assisti sua palestra na SEPAI em Belém, gostei bastante e assim como a palestra este artigo é nopa 10.

cabelo

muito bom o texto...mas no fedora após instalar o privoxy certinho da erro no tor

[root@master fhidel]# tor

Oct 02 11:53:55.733 [notice] Tor v0.1.1.7-alpha. This is experimental software. Do not rely on it for strong anonymity.

Oct 02 11:53:55.738 [notice] Initialized libevent version 1.1a using method poll. Good.

Oct 02 11:53:55.739 [notice] connection_create_listener(): Opening Socks listener on 127.0.0.1:9050

Oct 02 11:53:55.742 [warn] tor_init(): You are running Tor as root. You don't need to, and you probably shouldn't.

Unable to open "/dev/cryptonet"

Oct 02 11:53:55.782 [notice] Using OpenSSL engine Aep hardware engine support [aep] for RSA

Oct 02 11:53:55.784 [notice] Using OpenSSL engine Aep hardware engine support [aep] for DH

Oct 02 11:53:55.786 [notice] Using OpenSSL engine Aep hardware engine support [aep] for RAND

Segmentation fault

lembrando que acessei tbem como user e nada.

quem puder ajudar ficarei grato

Olá amigos!!!

Gostaria de lembrar que no Red Hat 9 o arquivo de configuraçao do privoxy nao esta em /var/lib/privoxy/etc, e sim em /etc/privoxy. Gostaria tambem de parabenizar o cabelo pelos excelentes artigos aqui no VOL!!!!

PS.: instalei o prvoxy a partir do rpm indicado no site. ...thanx!!!!

Um pouco de filosofia.

"através de diversos servidores voluntários" +

"embora seja possível saber o que você está levando consigo".

O "TOR" teoricamente proporciona anonimato e segurança a uma pessoa, vivemos em uma sociedade, eu pessoalmente não curto ser e não acho correto se bisbilhotado, porém, abro mão da minha liberdade e anonimato na internet pois nada devo, e se um pedofilo estrupar sua filha e vende imagens pela internet ou se um FDP rouba seu dinheiro suado via internet, qual seria as chances desses caras serem pegos com o uso do "TOR" ???.

Na minha meditação cheguei à conclusão de que um arkivo criptografado ou o uso de tecnologias como o TOR tem mais chaces de serem sondadas, é lógico, ela representa ameaça e perigo para governos com os USA. Imaginem os Supers-Crackers que esses governos não contratam , nada é 100% seguro.

Um abraço à todos é o meu primeiro Post.

Ainda aguardo a resposta a aminha questão.

Me localizo atraz de um proxy, o da minha empresa, acredito ser por isso que não funciona o Tor, existe um lugar pra colocar o nome do meu proxy no Tor? Nao encontrei nos arquivos de configuração do programa.

Quando tento fazer uma conexão aparece uma página de erro do próprio programa.

abraços

Bad

Tive o mesmo erro que o dark_slack e ele feiz um ./configure --prefix=/usr/local/privoxy --with-user=usuario --with-group=grupo

só que eu nao sei o nome do meu grupo como eu descobru?

Muito bom o assunto. Porem, na compilação do TOR, o shell me retorna esse erro:

Apparently, you don't have /usr/local/lib in your /etc/ld.so.conf.

Tor is smart enought to deal this now, but other applications aren't.

You might want to add it in.

checking for OpenSSL directory... configure: error: Could not find working OpenSSL library, please install or check config.log

Só falta isso. OpenSSL esta instalado corretamente na minha makina.

O que poderia ser?

Cabelo é o mestre...

O artigo é muito interessante

Beleza de artigo!! Parabens Cabelo!

Mas em relação ao projeto Tor, levando ao pé da letra a sua idéia, é mto interessante tb.. mas quem nos garante que esses servidores voluntários não estão sendo usados para analisar nossos dados? montar banco de dados com conteúdo confiável.. conteúdo que pode ser comercializado.. e não sabemos para que fim pode ser usado.. posso estar viajando, mas nada na vida é fácil e de graça.. =)

[]´s

Boa tarde!

Amigos, venho até vocês para pedir uma grande ajuda, estou iniciando no mundo da informatica e não entendo nada do assunto.

ainda sou usuario do windows e gostaria de pedir a vocês que me ajudem a configurar meu sistema (XP) para usar o Tor

Um grande abraço a todos e obrigado

O problema é, esse software não poderia ser usado por spammers, em conjunto com um servidor de e-mails????

É.... pode até ser... agora... sendo um pouco paranóico... devemos mesmo confiar nesses servidores "amigos" que estão colaborando para o anonimato??? E como ficam os logs deles? Ou eles são os logs???- - - (estou apenas sendo pessimista... alguém tinha que pensar nisso... não é?!!)

Gostaria de saber se ao mudar o cabeçalho do datagrama IP, não irá aumentar o atraso, pois novas rotas "acredito eu " serão adicionadas a tabela de roteamento.

Té +

Como resolvo esse erro:

Privoxy(16384) Fatal error: can't check configuration file '/usr/local/privoxy/sbin/start': No such file or directory

Ola pessoal.

Consegui colocar o Privoxy e o Tor no ar e beleza, mas depois que levantei a firewall...já era...nada de conexão(firewall básica 0..1023)

Verifiquei os logs e a placa de rede tinha entrado em modo promiscuo.

E agora? tiro o Privoxy, pois ele coloca a eth0 e modo promiscuo? ou edito a firewall e como edita-la? ah detalhe...e se vcs derem a dica para contonar o problema...a placa ainda continuará em modo promiscuo, porque?

E ai cabelo blz??

ai veio deu um probleminha aqui comigo quando eu fui instala o Tor.

veja:

checking for a normal libevent... yes

checking for OpenSSL directory... configure: error: Could not find working OpenSSL library, please install or check config.log

eu jah instalei e desinstalei o openssl mais naum funciono eu so noato e naum tenho muita experiencia intal pode até ser uma pergunta obvia.

a eu to usando o Debian 3.1 Sarge

deu certo eu instalei o novo Openssl e funfo agora pena q a net fica um pouquinho mais lenta mais vale apena

muito loko msm esse artigo parabens cabelo.

excelente artigo!

didático e muito bem escrito, inclusive as considerações filosóficas.

Muito Bom....

mas...

para nós programadores...

seria capaz de construir algo ??

sera q axamos o código fonte disso ??

modificar e dexa do jeito brasileiro ...

talvez melhor e mais potente !

Mano não funciona no UBUNTU!!

Os arquivos de configuração do Ubuntu Ficam em outros diretórios

Privoxy

/etc/privoxy/config

os arquivos do tor

/etc/tor/torrc

Valeu!!

Ótimo tutorial ...

Vlw CABELO!!

Flw!!!

Me falaran sobre este softwear , mais naum sabia que era o que eu tinha ak em um cd... Cebelo Obrigado pelas informaçoes que consiste este tutorial!

Ele pode ser instalado em todas as distribuiçoes variadas? se puder instalarei no Suse linux!

Obrigado Cabelo.... vlw mesmo !

Vlw Cabelo!!! :D

Só para adicionar, no Slackware, além de compilar o privoxy como o amigo dark_slack disse, tive que adicionar um "rc.privoxy" no "/etc/rc.d/"

Usei o rc.d desse forum, modificando o local correto do config e do privoxy

http://www.slackbuilds.net/forum/viewtopic.php?pid=1108

É isso,

Flw!!!

Otimo..

Parabéns, novamente o cabelo deu um Show!!!

Engraçado é que o Tor funciona perfeitamente na minha máquina que é um Duron 1.8ghz em uma Asus A7N8X-X, utilizando a placa de rede onboard, ligada a um hub. Funciona bem tanto no Windows como no Slackware 11. Agora o mistério está em não funcionar de jeito nenhum na minha outra máquina, um Sempron 64 3000+ montado em uma Asus K8N-E Deluxe, ligado pela placa de rede offboard, Realtek. Não funciona no Windows e nem no Slackware 10.2, sendo que em ambos dão os mesmos erros, se forem usadas as mesmas versões. Queria saber se alguém tem alguma dica, para máquinas baseada na microarquitetura AMD64, porém funcionando em Sistema Operacinal 32bit.

Muito bom, já tinha instalado o Tor no si$tema proprietário aquele... mas agora to usando aqui no Ubuntu tbm :-)

Tá certo que apanhei um pouco, tinha esquecido do último ponto na configuração do privoxy heheheh

Parabéns pelo artigo!

Deu erro:

Privoxy(00004000) Error: Wrong number of parameters for forward-socks4a directive in configuration file

O que é?

Como resolver???

Obs.: Excelente Artigo hein...

CABELO... SIMPLESMENTE EXCELENTE O ARTIGO... Funcionou perfeitamente em meu Debian Sarge... Puts... Mto bom mesmo... So uam duvida aqui... Esse IP que aparece... no meu caso 64.157.15.26... Sabe de onde é? Dei um whois nele e me retornou:

Level 3 Communications, Inc. LC-ORG-ARIN (NET-64-152-0-0-1)

64.152.0.0 - 64.159.255.255

Mais uma vez, parabens cara...

Uma dúvida, tenho uma maquina com Windows XP que esta numa rede que tem um proxy mapeado para a porta 8080. Instalei o TOR for Windows e tentei acessar o PidGim de acordo com as configurações propostas no artigo, mas não estou conseguindo logar, pois ao tentar eu recebo uma mensagem de erro que não é possível me conectar ao proxy via Socks 5. Alguém teria uma idéia de como resolver isto ?

Aqui o Privoxy e o Tor estão rodando numa boa,já chequei com o nmap e com o telnet.

Segui os passos do artigo com as modificações para Debian Lenny/sid.

Só que meu ip não está mudando. =|

Alguem sabe o que possa ser?

Não conhecia. Bem legal. Vou tentar na minha máquina virtual.

Renato de Castro Henriques

CobiT Foundation 4.1 Certified ID: 90391725

http://www.renato.henriques.nom.br

O artigo esta ótimo, parabens cabelo pela excelente contribuição.

Este assunto é bastante polêmico e ainda gerará muita discussão em minha opinião, pois alem dos problemas ja levantados pelos colegas, eu ainda pensaria no TOR como sendo um filtro de usuários a quem monitorar, pensem comigo, quem não deve nao teme, e quem deve ira utilizar o TOR,dessa forma, seus usuarios receberao alguma atencao a mais de quem bisbilhota, pois se escondem algo, esse algo é importante, e se for de interesse do bem de uma comunidade ou ainda uma nação, com certeza haverá uma forma de rastrear e esse usuário deverá dar explicações a alguém.

Há muitos pontos pontos extremamentes relevantes que serão levantados e que precisam ser decididos para o bom uso deste aplicativo.

Muito bom seu artigo, realmente a invasão de privacidade e a restrição de acesso é algo que nos incomoda bastante, em especial agora por exemplo na China, onde os jornalistas esportistas tem enfrentado problemas com o "BIG FIREWALL" chinês, por isso além do TOR, uma ferramenta que um amigo me apresentou é o JAP baseado em JAVA, mas é um pouco mais lento.

Para quem se interessar http://anon.inf.tu-dresden.de/index_en.html

Mas muito bom seu artigo e Parabéns.

No NUbuntu funciona perfeitamente e ja tah nos repositorios do hardy. Use o synaptic procure tor clique com esquerdo pacotes sugeridos instale privoxy .o config tah no /etc/privoxy/config insira "forward-socks4a / 127.0.0.1:9050 ." no final. abra o firefox e instale o complemento torbutton reinicie e habilite o tor no cantinho do browser pronto.

Porra...

Estava pensando em testar este esquema tor+privoxy... e o artigo surgiu lá no topo da página inicial do VOL, por coincidência...

Em 5 minutos já estava funcionando ( Debian ), graças ao perfeito artigo.

Só para complementar, encontrei uma outra extensão para o Firefox muito boa, com mais recursos, chamada "Tor Button".. vale a pena dar uma checada.

Abraço.

Acredito que o rastreamento continue sendo perfeitamente possível, porém de forma muito mais trabalhosa.

Nesse caso, FBI ou CIA não seriam prejudicados se porventura tivessem a necessidade de rastrear uma determinada conexão.

Portanto, pedófilos e outros criminosos que se cuidem, pois não está garantida a sua anonimidade.

Além do que, muitos já vêm usando vários recursos para despistar, e no entanto, continuam sendo apanhados.

O que não seria viável é um monitoramento global, da forma como atualmente pode ser feito.

De uma certa forma, serve para desincentivar alguém a montar um banco de dados com a finalidade de vender informações, por exemplo, pois o direcionamento desse trabalho por pessoas ou empresas privadas é notoriamente crime, por violar a privacidade de pessoas ou empresas de forma específica.

Ou seria invasão de privacidade, quebra de sigilo de correspondência, ou até espionagem, praticamente sem condições de alegar qualquer coisa para a justificativa do ato.

Hoje em dia, muitos usam celulares com ID anônimo, talvez para se mostrarem como "crackers" do sistema.

Eu simplesmente não atendo a tais ligações, por uma questão de princípios.

O que acho interessante é que de alguma forma, já existe quem esteja tentando enganar os mecanismos "whois".

Como o Xobobus me indica o IP dos invasores, eu geralmente corro atrás (apenas como exercício de curiosidade) e busco confirmação em dois ou três serviços de identificação.

Em algumas vezes há informações contraditórias.

Entretanto, os IPs informados são SEMPRE de sites, e não de máquinas isoladas.

Por outro lado, certos sites nacionais tendo o Terra como maior exemplo, permitem a proliferação de spam e outras práticas.

O Pop Tray identifica a origem e pede confirmação do provedor, respondendo que o o provedor X confirma que o usuário Y é um remetente válido.

fiz exatamente como pedido porém segue o erro!!!

rflinux@rflinux-desktop:~$ sudo tor

Aug 21 19:34:58.100 [notice] Tor v0.1.2.17. This is experimental software. Do not rely on it for strong anonymity.

Aug 21 19:34:58.145 [notice] Initialized libevent version 1.3b using method epoll. Good.

Aug 21 19:34:58.146 [notice] Opening Socks listener on 127.0.0.1:9050

Aug 21 19:34:58.146 [warn] Could not bind to 127.0.0.1:9050: Address already in use. Is Tor already running?

Aug 21 19:34:58.146 [warn] Failed to parse/validate config: rflinux@rflinux-desktop:~$ sudo tor

Aug 21 19:34:58.100 [notice] Tor v0.1.2.17. This is experimental software. Do not rely on it for strong anonymity.

Aug 21 19:34:58.145 [notice] Initialized libevent version 1.3b using method epoll. Good.

Aug 21 19:34:58.146 [notice] Opening Socks listener on 127.0.0.1:9050

Aug 21 19:34:58.146 [warn] Could not bind to 127.0.0.1:9050: Address already in use. Is Tor already running?

Aug 21 19:34:58.146 [warn] Failed to parse/validate config: Failed to bind one of the listener ports.

Aug 21 19:34:58.146 [err] Reading config failed--see warnings above.

Failed to bind one of the listener ports.

Aug 21 19:34:58.146 [err] Reading config failed--see warnings above.

tem pacote para o slackware? olhei no site mas naum achei, olhei no linuxpackages tbm naum achei....

se alguem souber onde tem, avise-me por e-mail, por favor: andi@bsd.com.br

vlw gurizada!!!!!!!!!

Aqui num funcionou naum!!

Nov 03 17:33:14.681 [notice] Tor v0.2.0.31 (r16744). This is experimental software. Do not rely on it for strong anonymity. (Running on Linux i686)

Nov 03 17:33:14.682 [notice] Initialized libevent version 1.4.8-stable using method epoll. Good.

Nov 03 17:33:14.683 [notice] Opening Socks listener on 127.0.0.1:9050

Nov 03 17:33:14.683 [warn] Could not bind to 127.0.0.1:9050: Cannot assign requested address

Nov 03 17:33:14.683 [warn] Failed to parse/validate config: Failed to bind one of the listener ports.

Nov 03 17:33:14.683 [err] Reading config failed--see warnings above.

O que pode ser isso?

O artigo é bom, no entanto...

Pode ser meu lado conspiracional falando, porém centro de pesquisas da marinha norte americana, internet invisível e anonimato, me parece que são coisas que não combinam. O governo americano aproveitou a histeria do 11 de setembro para tentar ir exatamente na contra-mão do que seria a ideia de uma navegação anonima (não me refiro, especificadamente, à atitudes contra a navegação anonima na internet).

Levando isso em consideração, penso que a marinha não iria liberar de mão beijada um aplicativo que possibilita a navegação anonima, livre, inclusive, do FBI e CIA, órgãos que fazem parte do mesmo dispositivo de defesa/proteção que ela (marinha). Claro, com o apoio da EFF a coisa pode ter tomado um rumo diferente, mas... vai saber.

Como eu disse, pode ser só meu lado conspiracional falando, nada além disso. :)

@brevleq

Se você não configurar o arquivo do privoxy, dá esse erro ae. Para configurar em minha distro o arquivo, estava em outro dir, no meu Debian Lenny, estava em: /etc/privoxy/config

_____________________________

Sobre o artigo está muito legal, ja tinha ouvido muito sobre o Tor, com o texto, eu testei e aprovei, usando essas conf de proxy ajuda em muita coisa na internet.

Ola Pessoal, para mim quando rodei o TOR ocorreu o seguinte erro, alguém pode me dar uma luz?

root@celso-laptop:/etc/privoxy# tor

Dec 04 08:46:01.192 [notice] Tor v0.2.0.32 (r17346). This is experimental software. Do not rely on it for strong anonymity. (Running on Linux x86_64)

Dec 04 08:46:01.194 [notice] Initialized libevent version 1.3e using method epoll. Good.

Dec 04 08:46:01.194 [notice] Opening Socks listener on 127.0.0.1:9050

Dec 04 08:46:01.195 [warn] Could not bind to 127.0.0.1:9050: Address already in use. Is Tor already running?

Dec 04 08:46:01.195 [warn] Failed to parse/validate config: Failed to bind one of the listener ports.

Dec 04 08:46:01.195 [err] Reading config failed--see warnings above.

OBRIGADO!

Muito bom o artigo

Só queria saber das pessoas que usam o TOR

minha net é de 150

vai ficar muito lenta usando TOR?

Otimo artigo, eu não conhecia essa ferramenta que em cetas ocasioes pode vir a ser muio util.

Parabens.

"A-NO-NI-MA-TO" é isso que as pessoas mal intencionadas mais desejam na vida!!! Ora, ficar longe dos olhos da justiça!!! Fazer e desfazer sem ser incomodados!!! É uma lástima alguém defender a sua privacidade nos termos que estão impondo... Essa bandeira da privacidade tem como pano de fundo excelentes pessoas como os que vemos diariamente nos jornais televisivos: roubando, extorquindo, fraudando, enganando, usurpando e o que é pior, rindo de nós (pessoas de bem), pois como têm certo anonimato em favor deles, não podem ser presos, pois não há provas suficientes!!!! Minha gente, pense um pouco mais!!! Sou a favor da Patrit Law "Lei Patriota" (decretada pelo sr George Walker Bush, de quem não sou nada afeto)... prefiro ter minha privacidade invadida a saber que existe pelo menos UM pedófilo solto e destruíndo o que há de mais belo na humanidade: A INOCÊNIA DE UM CRIANÇA!!!! Não importa o país!!! Não defendo apenas as crianças brasileiras!!! Refiro-me à todas as crianças violentadas por estes MONSTROS que deveriam ficar trancafiados numa jaula pelo esto de suas vidas para que os que estão soltos sintam o PESO da justiça!!!! Não vejo avanço tecnológico no TOR... grande coisas ficar "invisível na internet"!!!! Para mim, mais uma Ferramenta INÚTIL!!! Para quem já estudou o PROTOCOLO TCP-IP verá facilmente que a suíte, em toda a sua complexidade matemática (isso sim é que é um trabalho honroso: criação do TCP-IP!!!) que as "falhas" de concepção são em decorrência de uma metodologia onde não se ver o ser humano como um "canalha" que deseja bisbilhotar a vida alheia, mas como uma forma de manter a comunicação entre dois ou mais hosts!!!!! Para ficar mais clara as minhas palavras, os interessados, por favor leiam: "Ethical Hacker" e "Patriot Law" e compreenderão por que defendo esta posição!!!! Obrigado

Não é uma ferramenta inútil não. Existe muita gente mal intencionada querendo roubar informações pessoais ou comerciais. O problema é que também tem gente que usa pra fazer coisas ilícitas. Tudo depende de quem usa. Sobre o programa em si, achei extremamente lento. Sem condições de uso.

forward-socks4a / 127.0.0.1:9050 dá pau..

explique melhor a configuração.

flw

Não que ue apoie toda essa história de bisbilhotar a vida alheia, mas creio que as pessoas espertas ( aquelas que nunca são pegas) não seriam idiotas o suficiente para usar a sua internet pessoal ou qualquer outra que vincule tais ações a elas, infelismente como existem pessoas geniais trabalhando para o bem existem pessoas com o mesmo potencial trabalhando para o mal, tal ferramenta pode ser usada por ambas as partes, não somente para quem quer hackear alguem mas tambem por quem nescessita utilizar informações sigiloas via internet tal como empresas entre outros ... então o "A-NO-NI-MA-TO" como disse o nosso colega anarco2002 desde que usado com responsabilidade e para o bém realmente é nescessário.

funciona, porem eh muito lento e é como o nosso amigo ali encima disse, se voce preocurar em redes de hacking(box,bank,scripting etc) rola muito disso ai eh exatamente como ele disse, a galera hack(card) usa isso ai para invadir sistema de banco...

Legal o artigo e tudo o mais, mas é bom citar que o Tor tem sérias vulnerabilidades que permitem a perda de informação e de anonimato, o próprio leader do projeto apresentou na Defcon 16 um artigo falando sobre as falhas:

"There have been a number of exciting bugs and design flaws in Tor over the years, with effects ranging from complete anonymity compromise to remote code execution. Some of them are our fault, and some are the fault of components (libraries, browsers, operating systems) that we trusted. Further, the academic research community has been coming up with increasingly esoteric --- and increasingly effective! --- attacks against all anonymity designs, including Tor."

Parabéns Cabelo pelo belo artigo,

Respondendo a pergunta do pessoal logo ai em cima.... no Slackware funciona perfeitamente o TOR, ficou um pouco lento

Link para Download do Privoxy:

http://lp.slackwaresupport.com/Slackware-12.0/martijn/privoxy-3.0.8p1-i486-1McD.tgz

O Diretório do com o arquivo conf fica dentro de /etc/privoxy/conf

só editar e coloca a linha que o cabelo mensiona na conf. do mesmo.....

Show bola mesmo.

Pena que ficou muito lento a conexão.

Abraço

Para o pessoal que usa OpenSuse o comando para iniciar o Privoxy é

# rcprivoxy start

Abraço

Gostaria de expor um detalhe importante , vc não é rastreado se nunca entrar por exemplo em conta de seu email , vc nunca pode navegar pelo TOR em site seus ou contas deemail ae te pegam. Se algum dia vc esquecer e entrar em seu email já era.

Errado, é possível obter o IP real do usuário sem precisar que o usuário entre no email ou algo específico do gênero, qualquer página pode obter isto, faz tempo que saiu essa vulnerabilidade.

Gostaria de parabenizá-lo por este artigo e por outros sempre bem fundamentados tecnicamente e aproveito para dizer que também admiro sua postura como pessoa ao divulgar pensamentos que valorizam a colaboração.

Felicidades.

Parabéns pelo artigo,excelente testei aqui e o trem é bom ,valeu.

Problema para atualizar.. 111 Conexão recusada

jah ouviu flar disso?

Qndo eu estou tentanto atualizar atrvez da fechinha vermelha q aparece na barra ferramentas, me dah essse erro, eu estou usando a internet, e tals.. etao nao sei oq eh!! oO

Tentei fazer umas configurações, q li num tutorial para melhorar a net, axo q eh desses dias, no clubo do hardware, para net 3g, alguma coisa assim.. mas jah desfiz as conf.. se alguem achar q o problema tah ai, me da um tok.. ou em otra coisa tbm.. hehehe

segue o problema

W: Falha ao obter http://security.ubuntu.com/ubuntu/pool/main/a/apt/apt_0.7.14ubuntu6.1_i386.deb

Não foi possível conectar em localhost:4001 (127.0.0.1). - connect (111 Conexão recusada)

W: Falha ao obter http://security.ubuntu.com/ubuntu/pool/main/a/apt/apt-utils_0.7.14ubuntu6.1_i386.deb

Não foi possível conectar em localhost:4001 (127.0.0.1). - connect (111 Conexão recusada)

W: Falha ao obter http://security.ubuntu.com/ubuntu/pool/main/x/xine-lib/libxine1_1.1.15-0ubuntu3.3_i386.deb

Não foi possível conectar em localhost:4001 (127.0.0.1). - connect (111 Conexão recusada)

W: Falha ao obter http://security.ubuntu.com/ubuntu/pool/main/x/xine-lib/libxine1-x_1.1.15-0ubuntu3.3_i386.deb

Não foi possível conectar em localhost:4001 (127.0.0.1). - connect (111 Conexão recusada)

W: Falha ao obter http://security.ubuntu.com/ubuntu/pool/main/x/xine-lib/libxine1-console_1.1.15-0ubuntu3.3_i386.deb

Não foi possível conectar em localhost:4001 (127.0.0.1). - connect (111 Conexão recusada)

W: Falha ao obter http://security.ubuntu.com/ubuntu/pool/main/x/xine-lib/libxine1-ffmpeg_1.1.15-0ubuntu3.3_i386.deb

Não foi possível conectar em localhost:4001 (127.0.0.1). - connect (111 Conexão recusada)

W: Falha ao obter http://security.ubuntu.com/ubuntu/pool/main/x/xine-lib/libxine1-misc-plugins_1.1.15-0ubuntu3.3_i386.....

Não foi possível conectar em localhost:4001 (127.0.0.1). - connect (111 Conexão recusada)

W: Falha ao obter http://security.ubuntu.com/ubuntu/pool/main/x/xine-lib/libxine1-bin_1.1.15-0ubuntu3.3_i386.deb

Não foi possível conectar em localhost:4001 (127.0.0.1). - connect (111 Conexão recusada)

W: Falha ao obter http://security.ubuntu.com/ubuntu/pool/universe/x/xine-lib/libxine1-plugins_1.1.15-0ubuntu3.3_all.de....

Não foi possível conectar em localhost:4001 (127.0.0.1). - connect (111 Conexão recusada)

Tah ai!

abraços!!

TOR é sem dúvida um sistema muito interessante porém temos que colocar cada coisa no seu devido lugar.

Pelo que percebi este software simplesmente "esconde" o endereço de origem (verdadeiro) de um pacote IP usando tuneis distribuidos por hosts na Internet, a cada nó que o pacote passa ele recebe o endereço IP de origem do nó anterior e não o que realmente originou o pacote.

Sendo assim a proposta de "anonimato na Internet" não é a forma correta de se definir o que este sistema faz, o que ele faz é inibir a rastreabilidade, como o próprio Cabelo colocou no título do artigo mas confundiu estranhamente na introdução.

Pesquisando o site oficial do TOR (http://www.torproject.org/overview.html.pt) podemos perceber que ele não resolve praticamente nenhum dos problemas de anonimato e segurança de informação ficando dependente de uma séria de outras medidas tais como bloqueio de cookies, HTTPS, plugins,etc.

Outra questão que é comentada no site oficial é o fato de que você pode estar sujeito a utilizar um "peer" mal configurado que pode danificar a sua transmissão (no melhor caso).

Mesmo assim o software não deixa de ser muito interessante e promissor, só não confunda o que ele faz com o que ele não faz.

[]'s

Fernando

ele até deve ser legal pra usar em lugares onde não existam firewalls, mas ainda não me deparei aqui no meu trabalho algo que fure o trio

ip-forward desativado+squid com regras que inibem a navegação por ip's fixos + OpenDns

Como tudo tem seu preço, o preço da instalação do Tor é deixar a conexão muito lenta. Testei em uma conexão de 4Mb e parecia uma conexão discada.

Mas para quem necessita, vale apena.

Tenho o Tor e Privoxy instalados para o caso de uma necessidade.

Quando habilito a navegacao no Firefox com o botao Tor a Internet fica muito lenta.

A coisa foi feita pensando em perseguidos políticos, proteção a testemunhas e coisas do genero. Nao penso que seja útil ao cidadão comum.

ola...cabelo, otimo artigo, bastante interessante, consegui me livrar das regras de firewall to meu trabalho, IP TABLES+SQUID e o da Faculdade, em contrapartida como foi dito acima deixa a conexão lenta, bem mesmo assim bastante interessante, bem quero perdi um help se

possivel é claro, uso o Ubuntu Jaunty 32bits e aparece essa seguinde msg quando inicio o Tor pelo terminal:

alguma explicação?? resolução...desde já obrigado...

Jul 31 14:28:40.908 [notice] Tor v0.2.1.19. This is experimental software. Do not rely on it for strong anonymity. (Running on Linux i686)

Jul 31 14:28:40.920 [notice] Initialized libevent version 1.3e using method epoll. Good.

Jul 31 14:28:40.921 [notice] Opening Socks listener on 127.0.0.1:9050

Jul 31 14:28:40.921 [warn] Could not bind to 127.0.0.1:9050: Address already in use. Is Tor already running?

Jul 31 14:28:40.921 [warn] Failed to parse/validate config: Failed to bind one of the listener ports.

Jul 31 14:28:40.921 [err] Reading config failed--see warnings above.

PS.: Apesar do erro funciona normalmente!

Muito bom para os chineses, eles precisam!

Mas eu digo, não há este anonimato que uns espera, ja vi alguns papers ai a um tempo atrás mostrando que era possível fazer um rastreamento, tenho que ver se eu acho este artigo, faz um tempão, se eu tivesse visto este artigo na época eu teria colocado aqui.Pena que eu to conhecendo mais o vivaolinux.com só hoje.

Sobre o artigo, está muito bem produzido.

"A-NO-NI-MA-TO" é isso que as pessoas mal intencionadas mais desejam na vida!!!

Isso mesmo, mas enquanto eu nao ser procurado pelo FBI, nem for BANKER ou CARDER, nao me preocuparei com meu anonimato na WEB!.

tenho um server debian rodando com tor e privoxy.. fiz a configurações.. esta tudo rodando ok.. porem qnd eu vou ver meu ip pelo dyndns esta o meu ip real.

com o comando lynx http://checkip.dydns.org

e um server ele e nao tem firefox.

e outra coisa.. meu modem é roteado nao tem interfaec ppp0.

tem algum proecedimento diferente??

a blz.. ja fiz alguns testes com um debian desktop e funfou perfeitamente..

porem o comando lynx http://checkip.dydns.org detecta o ip real(pelo terminal).. pelo firefox detecta o ip falso tanto no site meu ip quanto pelo site dyndns.

entao vai uma pergunta..

eis questão..

Um ataque syn flood SEM SE ULTILZAR DE SPOOFING, na maquina da vitima iria ser detectado o ip falso ou real?????

tem como incrementar isso?????

acredito que o real, nada que um bom root nao consiga pegar o safado.. rsrsrsr..:)

Pessoal que erro é esse??

Estou usando fedora 13.....

Jun 29 12:45:27.124 [notice] Tor v0.2.1.26. This is experimental software. Do not rely on it for strong anonymity. (Running on Linux i686)

Jun 29 12:45:27.125 [warn] Could not open "/etc/tor/torrc": Permission denied

Jun 29 12:45:27.125 [notice] Configuration file "/etc/tor/torrc" not present, using reasonable defaults.

Jun 29 12:45:27.127 [notice] Initialized libevent version 1.4.13-stable using method epoll. Good.

Jun 29 12:45:27.127 [notice] Opening Socks listener on 127.0.0.1:9050

Jun 29 12:45:27.129 [notice] Parsing GEOIP file.

Jun 29 12:45:27.468 [notice] OpenSSL OpenSSL 1.0.0a-fips 1 Jun 2010 looks like version 0.9.8m or later; I will try SSL_OP to enable renegotiation

Jun 29 12:45:27.636 [notice] No current certificate known for authority moria1; launching request.

Jun 29 12:45:27.636 [notice] No current certificate known for authority tor26; launching request.

Jun 29 12:45:27.636 [notice] No current certificate known for authority dizum; launching request.

Jun 29 12:45:27.636 [notice] No current certificate known for authority ides; launching request.

Jun 29 12:45:27.636 [notice] No current certificate known for authority gabelmoo; launching request.

Jun 29 12:45:27.636 [notice] No current certificate known for authority dannenberg; launching request.

Jun 29 12:45:27.636 [notice] No current certificate known for authority urras; launching request.

Jun 29 12:45:27.636 [notice] Bootstrapped 5%: Connecting to directory server.

Jun 29 12:45:27.638 [notice] I learned some more directory information, but not enough to build a circuit: We have no network-status consensus.

Jun 29 12:45:28.055 [notice] Bootstrapped 10%: Finishing handshake with directory server.

Jun 29 12:45:30.139 [notice] Bootstrapped 15%: Establishing an encrypted directory connection.

Jun 29 12:45:31.019 [notice] Bootstrapped 20%: Asking for networkstatus consensus.

Jun 29 12:45:31.400 [notice] Bootstrapped 25%: Loading networkstatus consensus.

Jun 29 12:45:35.207 [notice] I learned some more directory information, but not enough to build a circuit: We have no network-status consensus.

Jun 29 12:45:39.131 [warn] Our clock is 14 minutes, 21 seconds behind the time published in the consensus network status document (2010-06-29 16:00:00 GMT). Tor needs an accurate clock to work correctly. Please check your time and date settings!

Jun 29 12:45:39.133 [notice] I learned some more directory information, but not enough to build a circuit: We have no recent network-status consensus.

Eu estou usando o Fedora 15,

Instalação ok

Mudei proxy no firefox

Mas o ip não muda.

Acho que o Tor não iniciou o que devo fazer?

[root@localhost Documentos]# tor

Dec 16 10:46:01.396 [notice] Tor v0.2.1.31 (git-e740ac08c63f68c0). This is experimental software. Do not rely on it for strong anonymity. (Running on Linux i686)

Dec 16 10:46:01.439 [notice] Initialized libevent version 2.0.10-stable using method epoll. Good.

Dec 16 10:46:01.439 [notice] Opening Socks listener on 127.0.0.1:9050

Voltando....

O tor trava o terminal aonde eu mostrei, mas o firefox funciona com outro ip, o lynx funciona com o ip original.

coloquei

http_proxy=http://127.0.0.1:8118/

HTTP_PROXY=$http_proxy

export http_proxy HTTP_PROXY

No profile e não adiantou.

Funcionou legal!

Só que no caso no BlackBuntu o arquivo do Privoxy é o /etc/privoxy/config e esse add-on não funcionou, utilizei o FoxyProxy! Abraço

Boa tarde pessoal.

Tenho uma duvida e vou expo-la:

Eu uso o tor para jogar um game que ganha dinheiro real, então eu preciso de varias contas para aumentar os meus ganhos, e nisso, o jogo não permite e deletam as contas, depois que descobri o tor isso Mudou não me pegam mais, porem queria entender mais um pouco sobre ele para poder criar mais contas e assim ganhar mais dinheiro, burlando o jogo,.

Usando o TOR é possível que o servidor do jogo (é um site não baixa nada) detecte o IP MAC do pc?

é possivel o site do jogo detectar Meu verdadeiro IP com o tempo?

Eu alem disso troco o modem que tambem tem um MAC fixo e uso outro PC, para fazer as coisas nas contas clones, a minha conta original eu faço no modem original e em meu notebook.

Para roubar do jogo entaõ eu tenho ai um modem diferente e um PC diferente,.

A pergunta é se o tor esconde o IP MAC do pc;.

Patrocínio

Destaques

Artigos

Programa IRPF - Guia de Instalação e Resolução de alguns Problemas

Criando uma Infraestrutura para uma micro Empresa

Criar entrada (menuentry) ISO no Grub

Como gerar qualquer emoji ou símbolo unicode a partir do seu teclado

Dicas

Instalando o Pi-Hole versão v5.18.4 depois do lançamento da versão v6.0

Instalar o VIM 9.1 no Debian 12

Como saber o range de um IP público?

Muitas dificuldades ao instalar distro Linux em Notebook Sony Vaio PCG-6131L (VPCEA24FM)

Tópicos

problema para barrar sites/downloas via HTTPS. (2)

Liberação de alguns links no squid (21)