Brakeman - Rails Security Scanner

Publicado por Roberto Soares (3spreto) em 24/09/2014

[ Hits: 3.402 ]

Blog: http://codesec.blogspot.com

Brakeman - Rails Security Scanner

Instalação

Você precisa ter o RubyGems[2] instalado em sua máquina, sendo assim, basta o comando abaixo para que a ferramenta seja instalada:gem install brakeman

Utilização

Após sua instalação, você pode utilizar o Brakeman de duas formas. A primeira é especificando o diretório que contém a aplicação a ser analisada:brakeman railsgoat/

Ou então, acessar o diretório e apenas executar o Brakeman:

cd railsgoat/

brakeman

E na prática, como fica?

Vamos a um exemplo de código Rails vulnerável, utilizando uma aplicação desenvolvida especialmente para fins didáticos, que é o RailsGoat[3].Utilize o Git para fazer o download de todo o código:

git clone https://github.com/OWASP/railsgoat.git

Agora, basta executar o Brakeman no código em questão:

brakeman railsgoat/

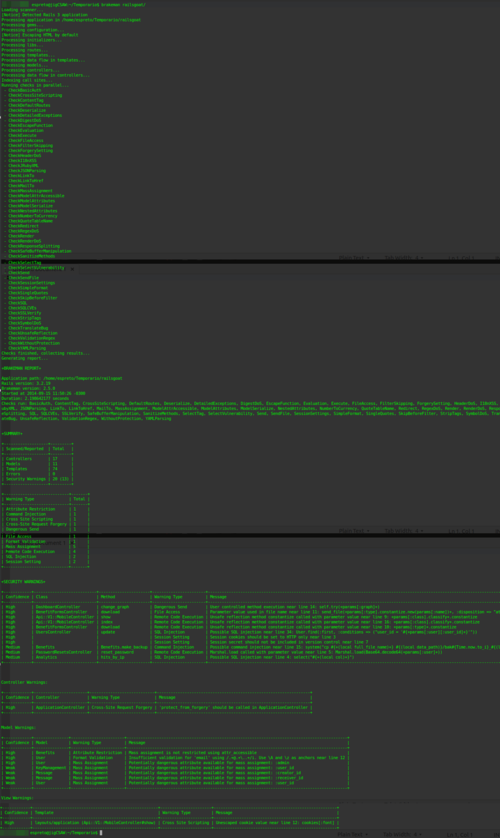

Você terá uma saída similar a esta abaixo:

Como podemos ver, foi gerado alguns avisos sobre possíveis vulnerabilidades:

+-------------------------------+-------+ | Warning Type..................| Total | +-------------------------------+-------+ | Attribute Restriction.........| 1 | | Command Injection.............| 1 | | Cross Site Scripting..........| 1 | | Cross-Site Request Forgery....| 1 | | Dangerous Send................| 1 | | File Access...................| 1 | | Format Validation.............| 1 | | Mass Assignment...............| 5 | | Remote Code Execution.........| 4 | | SQL Injection.................| 2 | | Session Setting...............| 2 | +-------------------------------+-------+

Lembrando que nos resultados de ferramentas deste tipo, podemos obter falsos positivos e falsos negativos, sendo assim, é altamente recomendado a análise manual por algum analista e/ou empresa[4] com experiência no assunto, para que todas a falhas presentes sejam mitigadas.

Referências

- [1]Brakeman - Rails Security Scanner

- [2]RubyGems.org | your community gem host

- [3]OWASP/railsgoat · GitHub

- [4]Conviso Application Security

See you in the next tip. :)

@espreto

Proteção contra vulnerabilidade POODLE SSLv3

DuckDNS - Simples solução para DNS dinâmico

Descobrindo informações variadas do alvo pelo BackTrack 4

VirusZoo - Um zoológico diferente

F1 = Fórmula 1? NÃO! Mais uma vulnerabilidade do IE

Inserir comentários em regras do iptables

Filtrando porcarias com Squid III

Funcionamento e bloqueio do MSN - Squid + Iptables

Limitar acesso de mais de um usuário via SSH

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Atenção a quem posta conteúdo de dicas, scripts e tal (1)

Artigos

Manutenção de sistemas Linux Debian e derivados com apt-get, apt, aptitude e dpkg

Melhorando o tempo de boot do Fedora e outras distribuições

Como instalar as extensões Dash To Dock e Hide Top Bar no Gnome 45/46

Dicas

Como Atualizar Fedora 39 para 40

Instalar Google Chrome no Debian e derivados

Consertando o erro do Sushi e Wayland no Opensuse Leap 15

Instalar a última versão do PostgreSQL no Lunix mantendo atualizado

Flathub na sua distribuição Linux e comandos básicos de gerenciamento

Tópicos

Top 10 do mês

-

Xerxes

1° lugar - 73.063 pts -

Fábio Berbert de Paula

2° lugar - 58.383 pts -

Clodoaldo Santos

3° lugar - 46.014 pts -

Buckminster

4° lugar - 26.544 pts -

Sidnei Serra

5° lugar - 26.518 pts -

Daniel Lara Souza

6° lugar - 17.971 pts -

Mauricio Ferrari

7° lugar - 17.559 pts -

Alberto Federman Neto.

8° lugar - 17.551 pts -

Diego Mendes Rodrigues

9° lugar - 15.659 pts -

edps

10° lugar - 14.842 pts

Scripts

[Shell Script] Script para desinstalar pacotes desnecessários no OpenSuse

[Shell Script] Script para criar certificados de forma automatizada no OpenVpn

[Shell Script] Conversor de vídeo com opção de legenda

[C/C++] BRT - Bulk Renaming Tool

[Shell Script] Criação de Usuarios , Grupo e instalação do servidor de arquivos samba