Dominando o iptables (parte 1)

Iremos iniciar nossos estudos em iptables, esta poderosa ferramenta para fabricação de firewalls baseados em GNU/Linux. Vamos tratar de suas características e entender como os pacotes são tratados pelo kernel. Veremos também algumas diferenças entre o iptables e ipchains, que são de extrema importância para o entendimento de quem já usava esse último.

[ Hits: 506.956 ]

Por: Ygor Thomaz em 07/04/2005 | Blog: http://www.ygorthomaz.net/

Entendendo como os pacotes passam pelos filtros

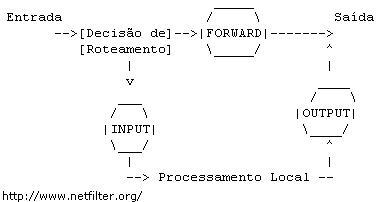

Diante deste diagrama podemos perceber que os círculos são as chains. Quando um pacote atinge a máquina em questão, o KERNEL define o tipo do roteamento interno escolhendo uma CHAIN. Ela que é examinada para verificar o destino do pacote, a CHAIN pode simplesmente rejeitar (DROP) ou aceitar o pacote (ACCEPT), se isso acontecer ele continua passeando no diagrama.

Para entender melhor este diagrama devemos saber que as chains são uma lista de regras que analisa o cabeçalho do pacote e diz o que deve ser feito com ele. Se uma regra desta CHAIN não tem relação com o pacote em questão, então uma próxima regra é analisada. Se não houver mais regras a consultar, o KERNEL analisa a política da CHAIN para decidir o que fazer. Na maioria dos casos uma boa solução para a política é rejeitar (DROP) o pacote.

Em etapas podemos colocar desta forma, que se encontra no manual oficial:

- Quando o pacote chega, o KERNEL analisa o destino do pacote: isso é chamado roteamento (routing).

- Se ele é destinado a própria máquina, o pacote desce no diagrama, indo para a CHAIN INPUT. Se ele passar pela CHAIN INPUT, então a máquina recebe o pacote.

- Depois, se o KERNEL não tem suporte a forwarding, ou não sabe como repassar (forward) o pacote, este é descartado. Se há suporte a forwarding e o pacote é destinado a outra interface de rede (se você possui outra), o pacote vai para a CHAIN FORWARD. Se ele for aceito (ACCEPT), ele será enviado.

- Finalmente, um programa rodando na máquina firewall pode enviar pacotes. Esses pacotes passam pela CHAIN OUTPUT imediatamente: se ela aceitar o pacote, ele continua seu caminho, caso contrários ele é descartado.

Espero que agora todos tenham em mente o funcionamento do filtro e o poder que teremos a compreender como fazer as regras nas chains.

2. Um simples script do Rusty

3. Conhecendo um pouco das tabelas

4. Entendendo como os pacotes passam pelos filtros

5. Diferenças entre iptables e ipchains

6. Terminando e referências

Programação orientada a objetos e o Java (parte 3)

Programação orientada a objetos e o Java (Parte 6)

Instalando o QMail e ferrramentas de administração

Programação orientada a objetos e o Java (parte 4)

Dominando o Iptables (parte 2)

IPTables - Desvendando o mistério

Firewall bridge + iptables + layer7 + ipp2p

Servidor de internet a rádio no Debian

Desvendando as regras de Firewall Linux Iptables

Cara seu artigo ficou muito bom, de facil entendimento para todos.

Parabens,

Leonardo Berbert

Excelente artigo. Além de muito bem escrito, o autor não relegou a didática. Ressalte-se também o esmero gramatical.

Excelente trabalho, Ygor! Texto elucidativo e bem escrito!

O correto não é falar que o firewall é "Stateless", em documentações oficiais você os denomina como "firewall de filtro de pacotes". Que são aqueles firewalls que apenas analisam o IP origem, porta origem -> IP destino, porta destino.

O netfilter não pode ser denominado "100% stateful" pois ele apenas lembra do estado da conexão, um firewall stateful ele sabe como o protocolo funciona (caso do FW1).

Esta foi umas das razoes que coloquei que o iptables vai um pouco alem do conceito de packet filter e citei o "lembrar", como disse nao ia entrar em detalhes sobre stateful ! (:

Muito bom o artigo, pra quem está começando ou mesmo para os mais avançados recomendo a leiturta do packet-filtering-HOWTO.

O bom mesmo é sempre ver a documentação que acompanha o programa antes de começar a "aventurar-se nele".

[ ]'s.

Ola Ygor , tudo tranqilo rapaz?!

Seguinte , desde que me iniciei no Linux tive curiosidade por esse tipo de coisa mas sou totalmente ignorante neste assunto.

Você ou alguem aqui mais entendido do que eu poderia me recomendar uma apostila para eu poder baixar? !

Valew ! o artigo esta indo legal !

FALOW !

Sergio,

eu tambem gostaria de conhecer um livro ou apostila de boa qualidade sobre IPTABLES em portugues. O que me motivo a fazer esta serie de artigos foi justamente a possibilidade de sair pesquisando na internet em diversos lugares e tentar fazer algo unico com as coisas que sentia falta nas diversas documentacoes sobre este assunto.

[]'s

thomaz.

gostaria se pode me ajudar um asunto totalmente diferente eu comecei a pouco tempo a mecher com linux tenho linux instalado em mercado com servidor mais acho eu muito simples. nao enho controle de usuaria isso me ta dando um dor de cabeca grande , porque cada um grava o que no servido eu gostaria de um sugestao... como autenticacao e cotas liberar no servido somente a pasta que ele pode usar ... meu me desculpa por esta te enxendo .... obrigado

Em relação ao comentário do Sérgio (controlc):

Tem vários livros muito bons sobre iptables, só pra citar um deles, que, na minha opinião é muito bom para iniciantes, pois aborta desde os conceitos até alguns práticas mais avançadas é o:

DOMINANDO LINUX FIREWALL IPTABLES de URUBATAN NETO.

E o preço também é em conta. Pra quem tiver interesse vão aí alguns links:

http://www.linuxmall.com.br/index.php?product_id=1872

http://www.livrosdeinformatica.com.br/livros_template.asp?codigo_produto=6224

OBS: não tenho interesse nenhum em fazer propaganda de ninguém, estou apenas tentando colaborar com os colegas que procuram informações de qualidade sobre iptables.

[ ]'s.

Olá Pessoal !

Alguém poderia me ajudar, e o seguinte gostaria de colocarum firewal em minha lan somente para filtrar skype, msn e p2p. ok compilei com suporte p2p e tal. Mas estou em dúvida e o seguinte:

----host 10.0.1.50--->>> eth0|Firewall|eth1<<<---Roteador

: : : : :

gw 10.0.1.1 10.0.1.2 10.0.1.3

10.0.1.1 : :

gw gw

10.0.1.3 10.0.1.3

Esta máquina vai apenas filtrar o trafego pro roteador e ele encaminha os pacotes ok. e vou precisar usar postrouting, prerountig ou masquerade ? Estou em duvida como repassar os pacotes para eth1 e tal .. fiz os teste assim mas ..meu sever mail não consigo conectar e tambem minha web ... alguem poderia me dar uma luz ... estou em uma lan e vou sair para web via roteador ok ... mas outro roteador não este este so encaminha.

Obrigado.

O artigo está bom para o primeiro contato com o iptables.

Parabéns.

adorei!!!!

o artigo está muito bom....

Tenho um servidor com duas placa de rede.

eth0 - modem

eth1 - 192.168.1.1

eth0 para rede local

eth1 para o modem

Tenho o proxy com Squid

192.168.1.1:5050

fiz a nat, esta funcionando tudo perfeito porem qando vem a parte de libarar porta e que esta o problema

quero liberar as porta p2p para a galera baixar musicas emule, dramule etc...

já dei o comando

iptables -A INPUT -p tcp -s 192.168.1.0/255.255.255.0 --dport 1025-65535 -j ACCEPT

o programa diz que não esta conectado no servidor.

E ai?

Oi.. alguem pode me ajudar ?

Tenho no loadbalance

Placa Eth3

IP 10.0.0.2

IP Reverso 200-103-199-99.pgosm700-2.e.brasiltelecom.net.br

Data 18h39min - 11/05/2010

Preciso que ao executar o comando [telnet 189.189.189.189] o mesmo saia por esta placa de rede, consequentemente sairia pelo IP da brasiltelecom.

Como faço no IPTABLES para configurar ?

Vc pode me ajudar ? Pois o cara que configurou o loadbalance não quer fazer isto. "fdp".

vlw galera !

Muito Bom! Gostei da sua linguagem, fácil e clara...

Ola meu Nome Emanoel , preciso tirar algumas duvidas sobre o iptables se alguem puder me ajudar eu agradeço , vou explicar minha situacao , hoje nao trabalho com redes ja trabalhei e ja fiz varios scripts de firewall usando o Iptables , gosto muito do linux e de seus recursos , tanto que quando se trata de segurança velocidade como solucao so uso linux, a questao e a seguinte ontem estava na faculdade e eu tinha que apresentar um trabalho sobreuma ferramenta de segurança , ai por ja ter trabalhado com IPTABLES eu sugeri apresentar sobre ele em cima do que eu ja tinha trabalhado so que meu professor criticou meu metodo de explanar o assunto , ele me perguntou se meus scripts tinha alguma extencao tipo arquivo.sh eu disse que nao que no precisava e que eu agendava meus scripts atravez do agendador de tarefas do linux que o crontab e me questionou tb so o iptables precisar do squid para liberar acessos e demais coisas em fim , eu nao conheço o squid sempre que precisei fazer um servidor de segurança eu fiz so usado regras do iptables que diga-se de passagem muito bom ate entao nao usaria outra solucao, mas em fim eu disse para ele que no iptables eu conseguiria manipular todos tipos de segurancao bloquei acesso sem depender de nenhuma outra ferramenta , quero perguntar a vcs aqui deste forum se eu falei alguma besteira, pois preciso dar um retorno para o professor e para sala de aula porque em especial meu grupo que apresentou foi prejudicado, por ter falado a verdade , sei la talvez ele queria uma cosia mecanica como e na maioria das vezes a pessoa le um assunto que nem conhece e quer falar dele ali na frente com se conhece!!!, desde ja agrdeço quem puder colaborar comigo!!!

Tenho uma duvida que pode parecer meio tola, mas se eu instalo um debian do zero e adiciono uma regra pelo iptables ... , onde encontrarão estas regras para que eu possa altera-las manualmente, e como eu monto um script de execução das regras pelo init.d

Outra Duvida, como eu removo uma regra especifica, ex :

#iptables -nvL

0 0 ACCEPT 0 -- * * 192.168.10.1 0.0.0.0/0 << -- Quero Deletar Esta Regra.

0 0 ACCEPT 0 -- * * 192.168.11.1 0.0.0.0/0 << -- Quero Mudar Esta Regra para o ip destino : 192.168.10.0 /24

No caso se hipoteticamente eu quero deletar a regra

"0 0 ACCEPT 0 -- * * 200.155.9.74 0.0.0.0/0" ou sobre escreve-la, como eu iria proceder ??

192.168.10.1= ip hipotetico publico

192.168.11.1=ip hipotetico publico

endereço http://www.iptablesbr.cjb.net/ está quebrado

cara ta incompleto esse teu artigo...falto muita mais muita coisa quem tinha esperança de aprender iptables de forma indolor tenho certeza que ficou a ver navios...

Patrocínio

Destaques

Artigos

Enviar mensagem ao usuário trabalhando com as opções do php.ini

Meu Fork do Plugin de Integração do CVS para o KDevelop

Compartilhando a tela do Computador no Celular via Deskreen

Como Configurar um Túnel SSH Reverso para Acessar Sua Máquina Local a Partir de uma Máquina Remota

Configuração para desligamento automatizado de Computadores em um Ambiente Comercial

Dicas

Criando uma VPC na AWS via CLI

Multifuncional HP imprime mas não digitaliza

Dica básica para escrever um Artigo.

Como Exibir Imagens Aleatórias no Neofetch para Personalizar seu Terminal

Tópicos

Erro no cups.file [RESOLVIDO] (10)

Pq me aparece isso quando fui atualizar o Ubuntu 24.10 no terminal? (3)

Pegar a ultima ocorrencia viva (2)

como coloco para instalar com esse erro. (13)

Alguém sabe de documentos de texto e /ou vídeo aulas de certificações ... (1)

Top 10 do mês

-

Xerxes

1° lugar - 69.177 pts -

Fábio Berbert de Paula

2° lugar - 53.143 pts -

Buckminster

3° lugar - 20.162 pts -

Mauricio Ferrari

4° lugar - 16.395 pts -

Alberto Federman Neto.

5° lugar - 15.399 pts -

Daniel Lara Souza

6° lugar - 14.317 pts -

Diego Mendes Rodrigues

7° lugar - 14.068 pts -

edps

8° lugar - 11.908 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 11.409 pts -

Andre (pinduvoz)

10° lugar - 11.168 pts