Estrutura do Iptables

INPUT, OUTPUT, PREROUTING, POSTROUTING... Afinal, o que são estes nomes e em quais circunstâncias uma regra deve ir em um ou outro? E as tabelas filter, nat e mangle? Como o iptables é estruturado?

[ Hits: 325.740 ]

Por: Elgio Schlemer em 13/07/2007 | Blog: https://elgio.prof.nom.br/~elgio

A tabela filter

Para inserir uma regra em uma lista, pode-se usar -A para APPEND, inserindo-a no final, ou -I para INSERT, inserindo-a NO INÍCIO (a sintaxe profunda das regras não é o foco deste artigo).

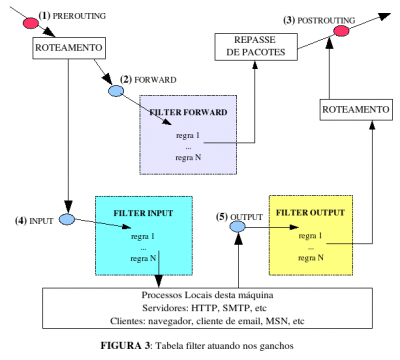

A tabela filter possui três conjuntos de regras, ou seja, três listas sendo que cada uma delas está associada a um gancho:

- INPUT: esta fila de regras recebe este nome justamente por ser aplicada aos pacotes na posição do gancho 4. Logo apenas os pacotes destinados ao ip da máquina atual serão avaliados por eventuais regras existentes nesta tabela. Sintaticamente para inserir regras nesta lista usa-se os parâmetros de iptables (o comando está incompleto):

iptables -t filter -A INPUT [regra]

- OUTPUT: esta fila de regras recebe este nome justamente por atuar no gancho 5 (também chamado pelo kernel de OUTPUT). Logo serão avaliados pelas regras presentes nesta lista apenas os pacotes originados por processos locais da máquina. Sintaticamente para inserir uma regra nesta lista usa-se o comando:

iptables -t filter -A OUTPUT [regra]

- FORWARD: esta fila de regras recebe este nome justamente por atuar no gancho 2 (também chamado pelo kernel de FORWARD). Logo serão avaliados por estas regras os pacotes que estão sendo repassados por esta máquina, não são para ela e nem originados por ela. Sintaticamente para inserir uma regra nesta lista usa-se o comando:

iptables -t filter -A FORWARD [regra]

Cada regra pode realizar uma determinada ação ao pacote (representado graficamente por -j), sendo que na filter as seguintes ações são possíveis:

- REJECT: o pacote, uma vez que casou com a regra, é rejeitado. Demais regras existentes são ignoradas e o pacote definitivamente já teve seu destino selado: será descartado. Se for usado REJECT o remetente do pacote será avisado com uma mensagem de erro, normalmente um ICMP de "porta inatingível" (mas o iptables permite ao usuário mudar o tipo de retorno se ele quiser). Em termos de segurança pode não ser interessante devolver uma resposta ao remetente, pois isto iria inevitavelmente dar a conhecer a ele o número IP do firewall.

- DROP: o DROP tem o mesmo efeito do REJECT e a mesma aplicação, com a diferença de que não é retornado nenhuma mensagem de erro ao remetente (ele não saberá o que aconteceu com o pacote). Em se tratando de FORWARD (repasse) pode ser conveniente usar DROP ao invés de REJECT para que um possível atacante não saiba o IP do firewall que rejeitou o seu pacote. Mas isto deve ser bem analisado, pois se o remetente não souber o que ocorreu, ele poderá ficar ainda tentando várias vezes até desistir por time out. Se o teu firewall é o roteador principal, não tem porque escondê-lo, pois ele é um ponto de rota mesmo. Mas se ele for transparente (atuando em modo bridge), aí pode ser uma boa estratégia não dar nada ao remetente.

- ACCEPT: Aceita um pacote, deixando que ele siga o seu percurso. O ACCEPT, como os anteriores, causa o término de teste nesta tabela, ou seja, o pacote já foi aceito e não será mais testado por nenhuma outra regra posterior nesta tabela (mas ainda poderá ser testado por outra tabela, como pela mangle ou nat, por exemplo. Acredito que o único exemplo onde isto possa acontecer é ele ser ACEITO no filter FORWARD, mas ser DROPADO no nat POSTROUTING, já que o nat tem também o poder de realizar DROP).

- LOG: realiza um log deste pacote no sistema (geralmente no /var/log/syslog ou messages). Ao contrário das demais ações (DROP, ACCEPT e REJECT), ao aplicar um log no pacote o mesmo ainda continua sendo testado pelas regras seguintes da fila atual. Uma ação do tipo LOG não causa o término do teste. Caso seja do interesse do usuário ele pode configurar uma mensagem de log que aparecerá nos logs facilitando a análise.

2. Por onde passa um datagrama

3. Ganchos do netfilter

4. Enfim, as tabelas

5. A tabela filter

6. Conclusão

Cuidado com números em Ponto Flutuante

Criptografia assimétrica com o RSA

Guerra Infinita, uma análise da Ciência da Computação

Parâmetros interessantes do scanf e do printf em C

Vazamento de informações vitais via "HP Operations Manager Perfd"

Dark Web e Malwares na internet, quanto custa?

Implementação de NIDS com EasyIDS

Antivírus ClamAV com proteção em tempo real

ANDRAX - Pentest usando o Android

Excelente artigo. Mostra com muita clareza todos os aspectos envolvidos tanto no protocolo TCP/IP, como nas tabelas do netfilter.

Otimo artigo. Elgio, pode ter certeza que o seu artigo vai ajudar muitos usuarios iniciantes a entender como funciona o Netfilter/Iptables, fazendo com que eles mesmos criem regras personalizadas para cada caso. E muitos deles não precisaram ficar copiando scripts sobre Netfilter/Iptables de terceiros.

E finalmente alguem escreveu um artigo com muita clareza sobre a essencia do Netfilter/Iptables. Parabens...

Excelente artigo professor ; ) . Agora tem que fazer o de nat, e demonstrar algumas regrinhas do mesmo (conforme seu artigo, nao e o seu foco).

Abraços ....

Parabens pelo ótimo artigo! irá servir como base para muitos que queiram começar a estudar ipatables =D

Muito bom o artigo e muito bem explicado. As figuras ilustrativas mostrando os ganchos são informações valiosas. Parabéns.

Mostrou fácil, fácil a lógica do iptables pra galera, tem até coisa que eu não sabia, meus parabéns, Té+!!!

Muito bom o artigo!

Esclarecedor e contribui muito para aprimorar os prévios conhecimentos!

[]´s

Tchê ! Parabéns .

Essa é a diferença entre didática e receita de bolo.

Continue assim, espero que seja o primeiro de vários.

Abraços,

Daniel

Muito bom artigo!!! Muito explicativo, simples, conciso e curto. Excelente material p/ quem está começando a aprender iptables, e até mesmo noções de roteamente.

Merece ser repassado!!!

Aguardo pelos prómixos artigos!!!!

Carlos

Meu caro amigo seu artigo e show de bola !! você define os processos de uma forma bastante clara e objetiva, parabéns.

Ae professor, muito legal o artigo, parabens, soh para variar bem feito e com muita qualidade como suas aulas!!

Abracos

Excelente artigo!!!!

Claro e objetivo!!!

Valew.

Muito bom o artigo!

Só senti falta de referências... :(

"falta de referências"

Realmente, falha minha.

Quando fui estudar o ipfilter/iptables fui direto na fonte, lendo os howto e os tutoriais publicados:

http://www.netfilter.org/documentation/HOWTO//netfilter-hacking-HOWTO-3.html#ss3.1

Howto do netfilter, onde mostra os caminhos de um pacote.

http://iptables-tutorial.frozentux.net/iptables-tutorial.html

Tutorial do iptables. Destaque para a introdução sobre redes. Legal que ele inclusive descreve o novo protocolo SCTP, uma evolução do TCP, digamos assim.

ftp://ftp.registro.br/pub/gts/gts0103/gts-2003-artur_jarbas-iptables.pdf

Slides sobre o netfilter, muito completo, embora desatualizado (já se passaram 4 anos e muitos novos módulos do iptables foram amadurecidos ou construidos)

Como já respondi via email, muito obrigado!

Cara,

muito bom o tutorial de IPTables, heim? Tô lendo ele aqui!

Agora sim! Excelente referência pra um ótimo artigo!

Era isso que eu estava querendo há algum tempo!

Aguardo os próximos artigos da série!

Obrigado!

Interessante ter falado sobre as tabelas parabéns professor.

Eita...Você copiou quase tudo do livro do Iptables...e mundo hacking...

Julio.

Tá bom, tá bom.

Tu realmente não gostou de minha manifestação no seu artigo (http://www.vivaolinux.com.br/artigos/verArtigo.php?codigo=7393)

Faz um favor para o Vol: manda ai o link de onde "eu copiei" este meu artigo que escrevi. Sim, porque linha por linha do que está aqui eu escrevi de meu próprio punho.

Agora tu vai começar a me perseguir no Vol?

Vai ser divertido... :-D

hahaah cada coisa que soh acontece aqui.. (comentarios acima)

Parabens, como sempre otimos artigos e esse nao eh diferente!!!

Abraços

simplismente o melhor artigo que já vi de iptables. não adianta nada saber a sintaxe de criação de regras se não souber o conceito. parabéns!

Realmente muito bom....e muito útil também!!!!!! Parabéns!

Excelente artigo.

Era justamente essa explicação que eu estava buscando na internet.

Agora ficou muito mais simples entender as regras do iptables e configurá-las da forma que eu precisar.

Parabéns!!!

cara

precisa falar mais alguma coisa?

acho q todo mundo ja disse

otimo tutorial

olá elgio! pelo que tenho visto, você saca muito de iptables e eu estou começando agora e estou com dúvidas. tenho 1 ADSL velox com ip dinâmico. tenho um servidor de internet com duas placas de rede. meu servidor está normalíssimo, mas meu único problemas é fazer meu ssh ser acessado pelo pessoal de fora da empresa, ou seja, pela internet, coisa que não estou conseguindo! neste servidor tenho uma placa de rede interna ligada na rede com o ip 192.168.3.252. já na placa que está ligada direto no modem ADSL o ip é 192.168.254.1 e o modem tem o ip 192.168.254.254.

minha dúvida é:

qual seria a regra de iptables pra liberar o pessoal de fora da empresa pela internet pra acessar meu servidor de vendas na porta 22 ssh que está atrás de servidor firewall? pelo fato de eu ter 2 placas rede, sendo uma ligada direto na rede e outra direto na porta WAN do modem não estou conseguindo cara! meu ajuda pelo amor de DEUS... ah! não tenho nem noção de como seria essa regra de direcionamento já que tenho 2 placas de rede!

abraços...

elgio, não precisa! já fiz e funcionou! :D

o comando "echo 1 > /proc/sys/net/ipv4/ip_forward" já faz o que eu quero!

ele é quem manda no DNAT e SNAT, sendo assim coloquei essas regras com a ajuda de um parceiro de linux chamado sylvio que me passou esses regras:

#DIRECIONANDO SSH DA INTERNET

iptables -A INPUT -i eth0 -s 0/0 -d 0/0 -p tcp --dport 22 -m state --state NEW -j ACCEPT

iptables -A FORWARD -i eth0 -s 0/0 -d 0/0 -p tcp --dport 22 -m state --state NEW -j ACCEPT

iptables -t nat -A PREROUTING -i eth0 -s 0/0 -p tcp --dport 22 -j DNAT --to 192.168.3.1:22

abraços...

artigo muito bom e bem didático...

Excelente artigo, fiz questão de logar para comentar, clareou muito meu conceito sobre iptables.

Obrigado, abraço

Estava lendo os seus trabalhos, como o colega acima comentou, fiz questão de logar para votar tbm 10!

---

Atenciosamente, Pedro.

Ajudou pra caramba... Acabei de entrar no Linux e hoje comecei a ler sobre a iptables e segurança. O VOl parece que adivinha tudo,..rs

So para complementar,

O iptables possui uma caracteristica interessante que o seu antecessor ipchains não possuia, que a capacidade de STATE-FULL dos pocotes que correm nas chains que torna o firewall mais seguro entre outros beneficios.

Recentemente tive a oportunidade de estudar algumas ferramentas desenvolvidas pelo pessoal da netfilter.org e gostei muito das ferramentas de extenção do iptables para sincronismo de estados de conexões, muito util em ambiente de firewalls balanceados.

Att,

Tiago Eduardo Zacarias

LPIC-1

Dei valor ao artigo...É isso ai ! Excelente

Patrocínio

Destaques

Artigos

Como extrair chaves TOTP 2FA a partir de QRCODE (Google Authenticator)

Linux em 2025: Segurança prática para o usuário

Desktop Linux em alta: novos apps, distros e privacidade marcam o sábado

IA chega ao desktop e impulsiona produtividade no mundo Linux

Novos apps de produtividade, avanços em IA e distros em ebulição agitam o universo Linux

Dicas

Digitando underscore com "shift" + "barra de espaços"

Como ativar a lixeira e recuperar aquivos deletados em um servidor Linux

Como mudar o nome de dispositivos Bluetooth via linha de comando

Tópicos

PIP3 - erro ao instalar módulo do mariadb para o Python (4)

pfSense + SquidGuard + LDAP (6)

estou na 22.1 e não é atualizado pra 22.4 via "sudo full-upgrade&... (1)

Top 10 do mês

-

Xerxes

1° lugar - 95.335 pts -

Fábio Berbert de Paula

2° lugar - 71.578 pts -

Alberto Federman Neto.

3° lugar - 23.187 pts -

edps

4° lugar - 21.430 pts -

Buckminster

5° lugar - 20.659 pts -

Mauricio Ferrari

6° lugar - 20.678 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 20.241 pts -

Andre (pinduvoz)

8° lugar - 17.929 pts -

Daniel Lara Souza

9° lugar - 17.519 pts -

Juliao Junior

10° lugar - 14.578 pts