Gerenciando regras de Iptables com Firewall Builder (parte 2)

Depois de alguns comentários enviados por amigos do VOL, decidi criar um outro artigo que completasse o anterior, onde falei sobre o Firewall Builder, usado para gerenciar regras de Iptables. Neste artigo vou abrir o leque e mostrar todos os detalhes da instalação e da montagem das regras de firewall.

[ Hits: 117.490 ]

Por: Alan Cota em 27/05/2005

Configurações iniciais

Bem, assumindo que seu firewall builder está aberto na tela inicial, como mostra abaixo:

Vamos criar um objeto Firewall, lembrando que um projeto de firewall pode ter 1 ou mais objetos de firewall. Por exemplo, se você tem um firewall corporativo e outro na entrada da DMZ, o firewall builder te proporciona a facilidade de administrar os dois num mesmo projeto, com scripts separados para cada um.

Criando um novo objeto Firewall

Clique sobre a pasta Firewall, que está localizada abaixo de User, depois clique com o botão direito do mouse, e selecione "New Firewall".

Entre com o nome do seu novo firewall. Aqui você pode colocar o nome do servidor que é responsável pelo serviço de firewall na sua rede, ou o que você preferir.

Depois de batizar seu firewall, selecione qual filtro de pacotes ele utiliza, lembrando que estou utilizando "iptables" neste artigo. Selecione também qual seu sistema operacional. Não marque o check-box "Use pre-configured templates firewall objects" para que você possa configurar suas interfaces (eth) manualmente. Clique em Next quanto tiver terminado.

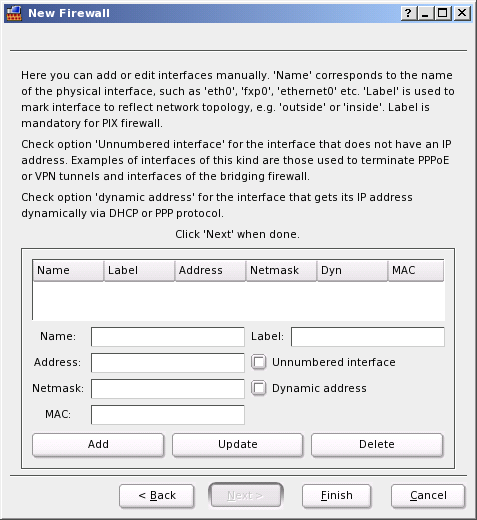

Agora a seguinte tela aparecerá:

Apenas clique no botão Next. Agora vamos configurar as interfaces e seus endereços IP:

Nesta etapa nós vamos informar ao Firewall Builder quais são as interfaces de rede existentes em seu Linux. Caso você seja como eu que nunca decora, basta apelar para o comando ifconfig, que executado como root nos mostra quais são as interfaces configuradas.

Você precisará dos seguintes dados:

- Nome da interface;

- Endereço IP;

- MAC Address;

- Máscara de subrede.

Quando é executado o ifconfig, os seguintes dados são retornados:

eth0 Encapsulamento do Link: Ethernet Endereço de HW 00:08:0D:71:64:F8

inet end.: 192.168.2.153 Bcast:192.168.2.255 Masc:255.255.255.0

endereço inet6: fe80::208:dff:fe71:64f8/64 Escopo:Link

UP BROADCASTNOTRAILERS RUNNING MULTICAST MTU:1500 Métrica:1

RX packets:352924 errors:0 dropped:0 overruns:0 frame:0

TX packets:190656 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:486174356 (463.6 Mb) TX bytes:12714469 (12.1 Mb)

Você necessitará dos dados em negrito. Tomando o exemplo acima, nós teríamos:

- Nome da interface: eth0

- Endereço IP: 192.168.2.153

- MAC Address: 00:08:0D:71:64:F8

- Máscara de subrede: 255.255.255.0

Bem, com todos os dados de todas as suas interfaces levantados e em mãos, vamos cadastrá-los no firewall builder.

- Insira o nome da sua interface nos campos "Name" e "Label";

- Adicione o endereço IP no campo "Address";

- Adicione a máscara de subrede no campo "Netmask";

- Adicione o MAC Address no campo "MAC".

IMPORTANTE: Caso você adicione uma interface que está ligada diretamente a um Velox ou Speedy (utilizam ppoe), você deve marcar o check-box "Unnumbered Interface" e "Dynamic Address". Caso sua interface tenha um IP fixo, desconsidere estas opções e não marque nenhuma delas.

Quando entrar com suas opções, clique no botão Add e em Finish quando terminar de cadastrar todas as suas interfaces.

Agora vamos configurar o host Firewall que acabamos de criar. A seguinte tela se abrirá, após o cadastro das interfaces de rede:

Na aba General, clique em Host OS Settings. Aqui é importante configurar o que você tem conhecimento. O que você não souber para que ser, deixe com status de No Change. Com certeza você poderá modificar e setar como On, as seguintes opções:

1. Packet Forwarding

2. Kernel Anti-Spoofing Protection

As demais opções podem se tornar pessoais, como bloquear pings e outras. Por isso fica a critério de cada um. Ao terminar de configurar, clique em OK.

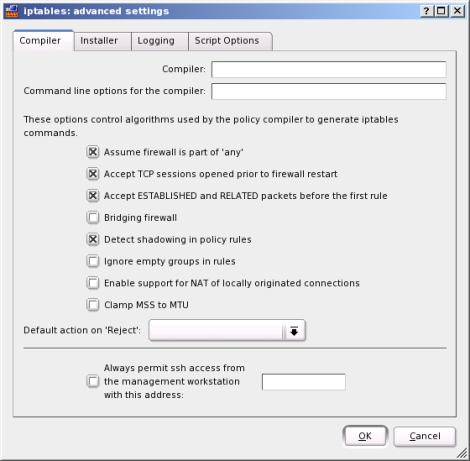

Agora clique no botão Firewall Settings, para abrir as configurações de firewall.

Na primeira tela de Firewall Settings (Compiler) você pode deixar as opções default do sistema, porém será necessário habilitar algumas opções ou personalizar outras, caso você necessite:

- Bridging firewall: torna seu firewall um bridge.

- Default action on Reject: aqui você especifica ação padrão que seu firewall toma, quando um pacote deve ser rejeitado.

- Always permit ssh access... : esta opção pode ser utilizada para permitir um acesso SSH de uma estação específica. Eu particularmente não gosto desta opção, pois eu acho mais produtivo criar uma regra apontando para um grupo de Firewall Admins, que contém os hosts que podem entrar via SSH no firewall. Mais, como eu já mencionei, fica a seu critério.

Na aba Installer ficam as configurações para instalação automática das regras no mesmo host ou em outro. Eu não uso esta opção, porém pela documentação parece bem simples de implementar.

Na guia Logging é possível modificar as configurações default de tratamento de logs. Você poderá modificar de acordo com sua necessidade.

Deixe as opções de script do jeito que estão e clique no botão OK. A janela do objeto Firewall criado, pode ser fechada.

Pronto, agora você tem um objeto firewall, juntamente com suas interfaces criadas.

2. Configurações iniciais

3. Administrando os objetos

4. Criando regras de firewall

5. Conclusões

Por que o Linux é uma melhor opção comparado ao Windows?

Controlando e interagindo remotamente com Elluminate

SuSE Linux Enterprise Desktop 10 - O novo desktop Linux da Novell

Implementando uma política de segurança eficaz

Servidor de internet a rádio no Debian

Zentyal 2.0 - Solução completa de segurança open source

Criando um Firewall transparente com Bridges no Debian Etch

Firewall invisível com Proxy ARP

Slackware 11 + kernel-2.6.18 + Layer7 + iptables

Eu ainda prefiro fazer meu firewall na unha. :P mas o artigo esta bem legal parabens!!!

Cara,

Eu nao conheço iptables para escrever um bom script de firewall sozinho. Tambem nao testei o firewall builder ainda, mas esse seu artigo ficou show.

De 0 a 10, eu dou 11 pra ele. Parabens.

Eai Shocker;

Parabéns pelo artigo cara, um dos melhores que eu encontrei sobre o Firewall Builder.

Aproveitando eu queria fazer uma pergunta, alguém sabe como funciona o snmp no fwbuilder??? Como se faz para obter as configurações de um firewall ja configurado??? se alguem souber e poder ajudar, eu agradeço!!!!

Valeu

Cheguei a ler o primeiro artigo que tbem ficou muito bom mais tinha mais informacoes basicas,mais este artigo 2 ficou muito bom .

Parabens!!!!!!!!

Alan,

Estou instalando o Fwbuilder em uma máquina para teste, consegui configurar quase tudo, mas quando mando instalar as regras na máquina acontece o erro "Failed to start ssh". Estou usando o Debian 4, já verifique a instalação do ssh na máquina e não tenho nenhum problema, creio que falte algum parametro que não configurei.

Poderia me ajudar,

Abs.

IAEW Galera BLZ ?

Eu tenho um Servidor Windows 2003 na minha rede interna (atraz de um Firewall iptables).

E eu preciso passar pelo firewall para acessar a VPN (IPSEC) no 2003.

Eu queria dicionar as seguintes regras no Firewall Builder mais ñ consigo; ainda ñ estou muito familharizado Firewall Builder.

Adoraria um Screen Shot de como ficaria essa regra no FB

Alguem poderia me dar uma mão?

REGRAS:

iptables -A FORWARD -p tcp --dport 50 -j ACCEPT

iptables -A FORWARD -p tcp --dport 51 -j ACCEPT

iptables -t nat -A PREROUTING -p tcp --dport 50 -j DNAT --to 10.10.10.253:20

iptables -t nat -A PREROUTING -p tcp --dport 51 -j DNAT --to 10.10.10.253:21

Patrocínio

Destaques

Artigos

Como atualizar sua versão estável do Debian

Cirurgia para acelerar o openSUSE em HD externo via USB

Void Server como Domain Control

Dicas

Quer auto-organizar janelas (tiling) no seu Linux? Veja como no Plasma 6 e no Gnome

Copiando caminho atual do terminal direto para o clipboard do teclado

Script de montagem de chroot automatica

Tópicos

Top 10 do mês

-

Xerxes

1° lugar - 148.724 pts -

Fábio Berbert de Paula

2° lugar - 66.876 pts -

Buckminster

3° lugar - 21.833 pts -

Mauricio Ferrari

4° lugar - 20.540 pts -

Alberto Federman Neto.

5° lugar - 20.261 pts -

edps

6° lugar - 18.596 pts -

Daniel Lara Souza

7° lugar - 18.043 pts -

Andre (pinduvoz)

8° lugar - 16.543 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 15.759 pts -

Jesuilton Montalvão

10° lugar - 15.230 pts