Implementação de WAF mod_security e integração com Graylog utilizando Filebeat e Logstash

Instalar e configurar um WAF utilizando mod_security em um servidor de proxy reverso para bloquear acessos maliciosos. Também é mostrado como integrar os logs gerados com o Graylog, a fim de obter uma melhor visibilidade dos ataques. Essa integração é feita com FileBeat e Logstash e o tratamento dos dados com o projeto logstash-modsecurity.

[ Hits: 9.036 ]

Por: NerdBarbado em 30/07/2020

Integração com o Graylog

sudo firewall-cmd --reload

Pronto, a princípio logs do Logstash devem chegar ao Graylog. Para forçar isso, execute a linha abaixo novamente, substituindo pelo endereço do seu sistema web protegido pelo mod_security. Isso irá criar uma requisição que parece maliciosa, disparando o mod_security:

sudo curl -s -o /dev/null -w '%{http_code}' " teste.com.br?username=1'%20or%20'1'%20=%20'"

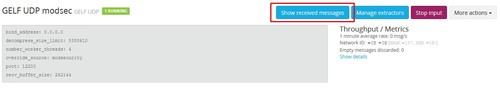

Depois de algum tempo o Graylog deve receber um log do Logstash e o listar na tela, já que foi configurado anteriormente para ele listar os dados recebidos do input criado especificamente para o modsecurity: Nesse ponto, você já tem toda a instalação e configuração funcional! Como passo seguinte pode-se ainda tentar criar extractors para retirar mais informações úteis dos logs recebidos do mod_security e muito mais, aproveitando todas as funcionalidades do Graylog.

2. Instalação e configuração do mod_security e mod_evasive

3. Instalação e configuração do FileBeat e Logstash

4. Testando integração do modsecurity, filebeat e logstash

5. Integração com o Graylog

Quebrando chave WEP - Wired Equivalent Privacy (parte 2)

Nagios - Automatizando Auditorias de Rootkit

Vulnerabilidade em mais de 6 milhões de sites com flash

Segurança no SSH via plugins da PAM

Fala amigo,

Primeiramente obrigado pelo artigo.

Uma observação:

Na parte "IncludeOptional modsecurity.d/rules/*.conf" seria "IncludeOptional modsecurity.d/owasp-modsecurity-crs/rules/*.conf"

Na parte "Ainda no arquivo /etc/httpd/modsecurity.d/mod_security.conf verifique..." o caminho do arquivo está errado. Seria o caminho /etc/httpd/conf.d/mod_security.conf

Atenciosamente,

x.x

run rabbit run

Patrocínio

Destaques

Artigos

Instalar e Configurar o Slackware Linux em 2025

Como configurar os repositórios do apt no Debian 12 em 2025

Passkeys: A Evolução da Autenticação Digital

Instalação de distro Linux em computadores, netbooks, etc, em rede com o Clonezilla

Dicas

Configurando o Conky para iniciar corretamente no sistema

3 configurações básicas que podem melhorar muito a sua edição pelo editor nano

Como colorir os logs do terminal com ccze

Instalação Microsoft Edge no Linux Mint 22

Como configurar posicionamento e movimento de janelas no Lubuntu (Openbox) com atalhos de teclado

Tópicos

Linux Mint limitando rede a 20Mbps (6)

Jogando com Proton no LInux (0)

Ingress NGINX Controller CVSS base score of 9.8 (4)

Impossível corrigir problemas, você manteve (hold) pacotes quebrados. (2)

Top 10 do mês

-

Xerxes

1° lugar - 75.920 pts -

Fábio Berbert de Paula

2° lugar - 53.870 pts -

Buckminster

3° lugar - 18.427 pts -

Mauricio Ferrari

4° lugar - 17.881 pts -

Daniel Lara Souza

5° lugar - 15.607 pts -

Alberto Federman Neto.

6° lugar - 15.344 pts -

Diego Mendes Rodrigues

7° lugar - 14.861 pts -

edps

8° lugar - 13.895 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 12.225 pts -

Andre (pinduvoz)

10° lugar - 11.967 pts