Recon and Scan with Metasploit

Quando falamos em Penetration Test (Teste de Penetração), uma das etapas que deve ser executada, é a arte da

recolha de informações sobre determinando alvo.

[ Hits: 12.659 ]

Por: Roberto Soares (3spreto) em 09/03/2012 | Blog: http://codesec.blogspot.com

Scanning

Com isso, diminuímos o tempo em efetuar todo tipo de ataque para todas as 65535 portas existentes, assim, conseguimos ser mais eficazes.

No Framework, existem 5 módulos auxiliares para efetuar o levantamento de portas abertas, que são os listados abaixo, conforme a imagem.

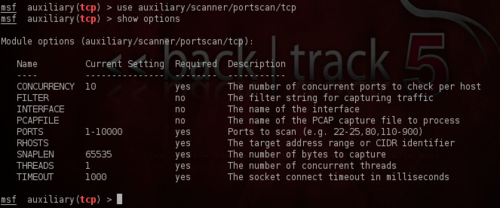

Inicialmente, utilizaremos o módulo que faz o Scan de portas TCP, para isso, executamos o comando:

use auxiliary/scanner/portscan/tcp

Selecionado nosso módulo auxiliar, vamos listar as opções que devemos passar a ele com o comando:

show options

NOTA: Em todos os módulos que estiver utilizando (Exploit, PayLoad, Auxiliary, Encoders e Nops), faz-se necessário preencher todos as opções onde aparece escrito: yes, no campo: Required, ou seja, os módulos requerem algumas informações importantes para seu correto funcionamento.

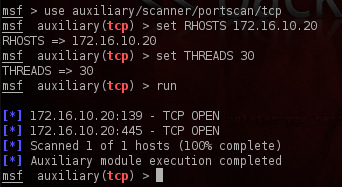

Basta especificarmos as opções RHOSTS e THREADS, para que nosso módulo auxiliar nos dê alguma informação preciosa.

Em RHOSTS, devemos colocar qual será nosso alvo. Aqui em nosso exemplo, utilizaremos a Range da classe B (172.16.10.0/16).

Podemos também aumentar o valor de THREADS para 30, por exemplo. Deve haver um consenso na utilização destes valores em Threads, pois em um ambiente de produção, podemos deixar nossa rede instável e assim prejudicar os sistemas presentes ali.

NOTA: THREADS é o ato de dividir este processo em mais tarefas simultaneamente, proporcionando uma resposta maior nos dados. Porém, a taxa de processamento aumenta e também o desempenho na rede pode sofrer uma pequena degradação.

Vejamos o funcionamento do Scan TCP:

O Scanner TCP é o meio mais básico de realizar um Scanning de portas, pois não requer privilégios no sistema para poder realizá lo.

Veja como ocorre um simples Scan TCP:

Agora, aproveite e teste seus conhecimentos.

2. Scanning

Vazamento de informações vitais via "HP Operations Manager Perfd"

From Deploy WAR (Tomcat) to Shell (FreeBSD)

Intrusão simples com Metasploit

Bind: Explorando e evitando falhas

Framework OSSIM - Open Source Security Information Management

O espaço e a segurança cibernética

Encapsulando BIND 9 e Apache 2 para obter maior segurança

É sempre bom acompanhar artigos do @roberto_espreto. Hiper interssantes, aprendo muito!

Patrocínio

Destaques

Artigos

Automatizando digitação de códigos 2FA no browser

Resolver problemas de Internet

Como compartilhar a tela do Ubuntu com uma Smart TV (LG, Samsung, etc.)

Dicas

Como converter imagens PNG/JPEG para SVG em linha de comando

Fez porcaria no teu repositório Git? Aprenda a restaurar uma versão anterior do seu código!

Restaurando Fontes de Download do Hydra no Linux

Atualizando "na marra" o YT-DLP quando começa a dar erro de downloads

Como instalar o WPS com interface e corretor ortográfico em PT-BR no Arch Linux

Tópicos

[AJUDA] Problemas ao atualizar BIOS da Gigabyte B550M K rev. 1.1 — “RO... (6)

Comprei thin client dell wyse tx0 3010 ele tá com Login é senha nao v... (0)