Teste a vulnerabilidade de seu PC

Que tipo simples de teste um usuário comum pode usar para verificar a vulnerabilidade de seu PC na Internet? Veja como fazer neste artigo.

[ Hits: 55.387 ]

Por: j g meinhardt em 13/05/2009

Teste passo a passo

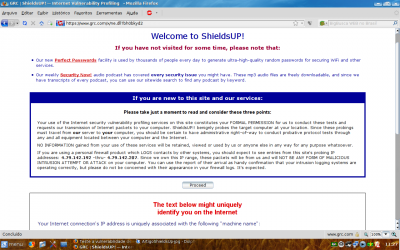

Tela inicial do site www.grc.com, onde basta clicar sobre o título Shields-Up para seguir adiante: Na tela seguinte você deve buscar mais abaixo novamente o título Shields-Up, abaixo do título Hot-Spots, para abrir este aplicativo: Esta tela abre o aplicativo Shields-Up, que não seguirá adiante até que você clique em prosseguir (proceed). Logo acima da tecla proceed está a explicação muito típica da cultura Americana em resguardar-se contra processos legais onde diz que ao optar por prosseguir você estará formalmente autorizando que os testes prossigam e o site tente enviar pacotes de dados para o seu computador, portanto em curtas palavras, invadí-lo.

Esta página mostra ainda o IP de sua conexão, que pode ser o IP genérico de seu servidor de Internet e o nome de sua máquina na rede, que poderá ou não ser um identificador único da sua conta, por esta razão não está sendo mostrada esta tela. A próxima tela lhe dará as boas vindas e explicações adicionais para as razões dos testes.

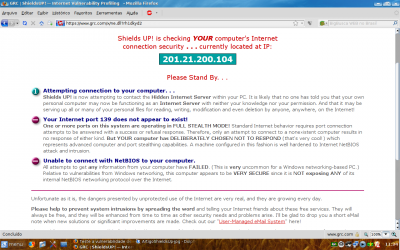

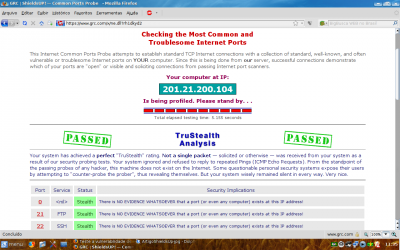

Tela dos testes

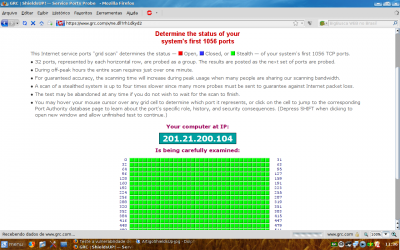

Logo abaixo do título "ShieldsUp! Services" você encontrará uma barra dividida em cinco botões para os testes disponíveis, sendo aconselhado iniciar pelo teste de compartilhamentos, o primeiro do lado esquerdo da barra.Nesta etapa, mostrada na tela, ele tenta fazer contato com seu PC usando o servidor "oculto" que existe no PC (isto é padrão, pelo menos no caso dos sistemas da Microsoft). Tentará também acessar via porta 139 e usando NetBios, que são os recursos usados ao habilitar os compartilhamentos em rede, impressoras etc. Mostra os resultados de cada um dos dois. Na próxima tela, ao clicar sobre o botão "Portas Comuns" (Common Ports) ele fará a varredura das portas de serviço mais comuns e normalmente vulneráveis a invasões não autorizadas. Na tela seguinte, ao clicar sobre "Todas as Portas de Serviço" (All Service Ports), será feita uma varredura (scan) em todas as primeiras 1056 portas reais e virtuais que dão acesso a seu PC.

Depois da grade mostrando a situação (status) de cada uma delas, vem explicações adicionais bastante interessantes, como:

Se o seu sistema passou no teste de Estado Fantasma Real ou Parcial, ou seja, se o seu sistema não retorna qualquer tipo de resposta ao invasor ou simplesmente ignora, sem demonstrar nenhum sinal de existência. Aparecerá escrito Passed em verde dos dois lados do nome do primeiro teste (TrueStealth Analysis).

A informação seguinte explica porque são testadas as primeiras 1056 portas:

As portas de acesso disponíveis para uso da Internet são numeradas de 1 a 65535, entretanto as primeiras 1023 portas são especiais.

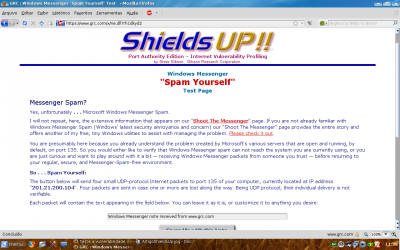

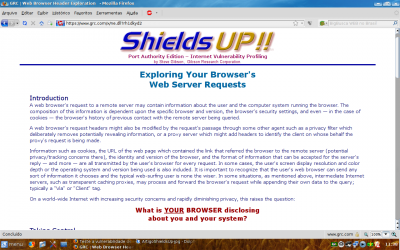

Por tradição e algum nível de imposição, as portas de 1 a 1023 são geralmente reservadas para aceitação de conexões de entrada por serviços ativos em recepção/escuta do sistema. Os serviços de Internet monitoram (escutam) em várias portas de numeração baixa de forma que os clientes que desejam estabelecer conexão tenham acesso a estes serviços. Os servidores Web tradicionalmente escutam na porta 80, servidores de eMail escutam nas portas 25 e 110, servidores FTP escutam na porta 21 e servidores Telnet na 23. A lista segue. Além das primeiras 1023 portas foram adicionadas outras 33, apenas como segurança extra para cobrir o comportamento inseguro nos ambientes Windows da MS. O ideal neste caso é que todas as suas primeiras 1056 portas apareçam como fantasmas/invisíveis, aparecendo na cor verde, sem dar qualquer tipo de retorno a qualquer varredura externa, desta forma você estará invisível (em estado "fantasma). Neste teste é feita uma verificação do Windows Messenger, onde você pode testar o envio de Spam contra você mesmo. Vai apenas a tela, já que o objetivo é a verificação genérica das portas de acesso. Esta tela mostra e permite testar outra vulnerabilidade, porém devido ao seu navegador, que pode estar passando informação crítica de segurança sobre o seu sistema enquanto navega na Internet. Para demonstrar o tipo de informação tornada pública ou não pelo seu navegador (browser), você pode optar por verificar o comportamento trocando de sistema em modo seguro para inseguro (basta usar o botão para isto).

Basta comparar as informações nos dois modos.

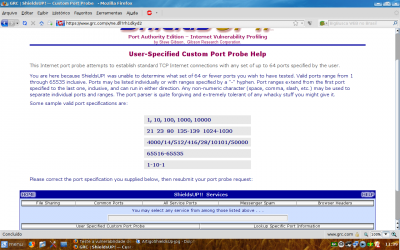

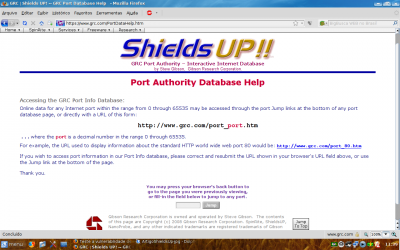

Ainda na tela geral de testes do ShieldsUp, aparecem na parte inferior, outros dois botões largos na segunda linha de botões, onde você poderá testar outras portas ou intervalos de portas, dentre aqueles listados conforme a tela abaixo: Além disto poderá acessar as descrições com as características e tipo de serviço de cada uma das portas.

2. Um teste simples

3. Teste passo a passo

4. Comentários finais

Linux Mint sugere substituição da versão 19.3 Tricia

Porque migrar para o Linux - No meu caso também, preguiça

Instalando Linux em notebooks - uso de cheatcodes

Usando Linux para operar plataformas de análise gráfica na Bovespa (B3)

Zorin OS - interessante distro lançada no ano novo - primeiras impressões

Configurando roteador Linux com Velox

Utilizando o giFT para baixar e compartilhar arquivos na Internet

Aircrack-ng e sua família para quebrar WEP e WPA1

Apache 2.2 - Introdução ao módulo mod_rewrite

Olá caro meinhardt. Minhas congratulações por este texto muito bem explicado e de grande utilidade. Acabei de ler e vejo que mais uma pessoa conhece essa ferramente tão útil que auxilia na identificação de possíveis problemas na grande rede.

A princípio eu tinha o costume de volta e meia dar uma olhada pelo menos umas duas vezes por mês no site, pois sempre fazia testes em várias distros para averiguar com esse site se a instalação estava satisfatória no sentido de segurança.

A distro que uso e que é meu xodó é a Slackware, já estou na versão 12.2 e não a largo para nada. Porém como gosto de fazer testes, resolvi usar um servidor ftp aqui e liberei no firewall do roteador a porta necessária, a 21. Entretanto, pela vida corrida que levo acabei esquecendo de deixar essa porta novamente no estado normal, e ao executar os testes no Shields Up! enquanto li seu artigo, identifiquei a porta aberta e o recebimento de pings. Resolvi o problema e meu Slackware passou lindo nos testes.

Espero que muitas pessoas vejam seu artigo para saberem como identificar de uma maneira simples e efetiva uma possível falha na segurança. Ainda mais se a pessoa utilizar o sistema Windows, cujo sistema apresenta um índice de segurança baixa.

Sem mais, meus cumprimentos, até a próxima!

Artigo muito interessante e útil! Muito bom mesmo!!!

Flw

Artigo interessante;

olha eu verifiquei aqui, o teste aqui na parte onde ele teria que estar como aprovado dos dois lados, ele não aprova, no outro teste onde as portas tem que estar na cor verde ele esta a grande maioria na cor azul que pelo que vi é bloqueada e só algumas em verde.

e eu geralmente uso aqui o nmap, para fazer as minha verificações.

Riesdra,

O ShieldsUP, justamente não marca como aprovado (Passed) no teste de estado invisível real, exatamente porque as portas que aparecem em azul respondem à tentativa de invasão devolvendo a informação de que estão fechadas. Se estivessem na condição invisível, não só estariam fechadas como também ignorariam a tentativa do invasor, não dando a menor satisfação e portanto não mostrando / confirmando sua existência ou a existência de um computador no seu endereço IP.

Não se assuste se todas as portas não aparecerem em cor verde, pois esta não seria a pior situação.

A coisa estará perigosa se você tiver portas abertas, que não deveriam estar em função dos serviços e / ou compartilhamentos que você eventualmente tenha habilitados propositalmente.

Ao passar o mouse sobre a grade onde aparecem as primeiras 1056 portas, você terá a informação referente ao número da porta e ao tipo de serviço que é usada, como por exemplo a porta 25 vai aparecer como SMTP ou seja o serviço usado para transmissões de eMail, já a 110 mostrará que é a porta usada pelo servidor de recepção de eMail, o POP3 e assim por diante. Com isto você pode facilmente identificar a localização dos eventuais pontos débeis / vulneráveis a invasão.

Você tem algum firewall instalado ou não?

Apenas como exemplo prático, na distro Debian 5 (Lenny) que instalei ontem a noite, mesmo sem haver feito qualquer reajuste ou instalação de firewall, me apresenta resultados como aprovado em estado real de invisibilidade. É preciso considerar entretanto que estou por trás de um roteador / firewall Linux dedicado com seu iptables carregado, portanto estou tranquilo. Em ligação direta à rede cabeada ou usando wifi, talvez não conseguisse os mesmos resultado.

Isso ai ta mais pra uma biografia do Steve Gibson que pra um artigo. Leva a mal nao fi.

sim eu tenho o iptables carregados, com algumas regras que eu copiei do Gdh.

Bom artigo.

Testei minhas máquinas no ShieldsUp, todas sob um gateway/roteador Dlink cujo firewall está habilitado e todas passaram, até mesmo a com Windows XP.

Acho que dá para confiar no resultado.

Riesdra,

Não sou nenhum especialista em firewall nem tampouco em configurações de iptables. Entretanto com base na minha experiência anterior, tentaria confirmar alguns pontos para definir a linha de conduta.

1- Verificaria uma a uma as portas que eventualmente apareçam abertas (em vermelho) e a que tipo de serviço ou aplicativo se referem.

2- Confirmaria a necessidade de que as mesmas estejam abertas para que estes serviços / aplicativos funcionem.

3- Partiria para a desativação de todas aquelas que não sejam estritamente necessárias.

4- Quanto às portas fechadas (que aparecem em azul), não me preocuparia tanto por enquanto, pois de qualquer maneira estão fechadas.

Alem disto trataria de fazer um teste com algum dos firewalls disponíveis na sua distro, instalando-o e partindo para a configuração do mesmo, especificamente para a desabilitação das portas que apareceram abertas e que não seja necessário que permaneçam nesta situação.

Apenas como exemplo, ha algum tempo eu tinha em uma distro derivada do Debian, o firewall Firestarter apenas instalado, em sua configuração padrão, sem aplicar nenhum filtro adicional especifico. Ao fazer o teste de vulnerabilidade usando o ShieldsUP, apareciam algumas portas como fechadas outras como ping e ssh abertas e não havia obviamente passado no teste de estado "invisível / fantasma" real.

Apenas por curiosidade, resolvi experimentar outro firewall e seguindo Dicas de outros usuários, instalei o aplicativo Guarddog, tendo o cuidado de antes desinstalar o firewall anterior e re-iniciar o PC.

Instalado o novo firewall, vários serviços deixaram de responder, oque significa que por padrão (default) o Guarddog tinha regras mais restritivas do que o Firestarter. Para que todos os serviços que usava voltassem a funcionar tive que partir para a configuração do Guarddog, liberando acesso a vários dos aplicativos que usava.

mas nehum porta apareceu em vermelho, somente em azul e algumas verdes, e mesmo assim o teste não retorna como aprovado.

Riesdra,

O teste que apresenta o resultado Passed - TrueStealth Analysis - Passed, indica apenas que o PC passou no teste de estado real como Invisivel / Fantasma, portanto se no seu PC, ele passa de volta a qualquer tentativa de invasão a informação de que as portas numero 1,2,3,4,5,6, etc estão fechadas (no caso daquelas sinalizadas em azul) ou simplesmente deixa de responder nas portas x,y,z, etc (aquelas em verde) não dando sinal de vida na rede, ele não está totalmente Invisível na rede, podendo algum invasor insistente continuar tentando desbloquear o seu sistema, pois de posse do resultado da varredura sabe exatamente quais portas tentar quebrar.

O seu PC apenas receberá o Aprovado (Passed) no teste de invisibilidade, quando não deixar vazar nenhuma informação de volta ao potencial invasor. Se você mantiver mesmo apenas uma porta no estado Fechado, não vai receber esta aprovação.

O restante do teste, aquela grade das primeiras 1056 portas é na verdade oque pode te dar a confiança de que não existe nenhuma porta aberta. A aprovação está ai nas cores de cada porta testada. Se você não tem nada em vermelho sua máquina está aprovada, apenas não está na situação ideal.

Como comentei no artigo, a situação ideal é aquela em que você esteja invisível, porém aparecer com as portas fechadas não é nada tão catastrófico, já que você estará apenas mostrando a sua posição. O seu firewall funcionou e não deixou passar nada nas portas fechadas.

Pessoalmente entretanto eu sempre preferi buscar a condição de invisível.

Como você comentou em outro post que tem o iptables carregado, sugeriria que instale uma das alternativas de firewal de sua distro e altere a configuração das portas. Com isto seu PC deveria alcançar o estado de "invisível" e portanto mais seguro.

nick,

Não houve nenhuma intenção em fazer qualquer biografia do Steve Gibson que além de tudo não precisaria disto, porém apenas mostrar a confiabilidade do teste, já que existe tanta porcaria e armadilhas disponíveis e rodando livremente na Internet.

Valeu a dica de qualquer maneira.

Obrigado.

No GDH, existe um artigo do Morimoto, sobre um dos aplicativos firewall que citei no artigo, o Firestarter:

http://www.gdhpress.com.br/redes/leia/index.php?p=cap5-12

Nas explicações sobre a configuração do firewall, ele comenta especificamente o caso onde é mais interessante usar a opção "DROP" em vez de "REJECT", exatamente para evitar de mandar resposta a tentativa de invasão e apenas bloqueando a tentativa e ignorando de forma inteligente sem mostrar a posição. Isto é o modo Fantasma Real ou Invisivel Real (True Stealth).

Abaixo a citação deste exemplo mostrada no artigo do Morimoto:

"quote"

Uma vez aberto, o Firestarter bloqueia por padrão todas as portas e loga todas as tentativas de conexão, uma configuração bastante segura. A partir daí, você pode ir criando uma lista de exceções, permitindo conexões em determinadas portas e a partir de determinados endereços.

Ainda na janela de configurações, verifique se a opção "Método de rejeição de pacotes preferido" está configurada como "Descartar silenciosamente", em que é usada a política "DROP" do IPtables, ao invés de "REJECT", onde o emissor recebe resposta.

"unquote"

Muito bom! Depois dessa dica consegui melhorar a segurança do meu firewall. Obrigado.

Abraços

Tenho usado com sucesso tanto o Firestarter como o Guarddog.

Configurando corretamente os mesmos se pode obter com relativa facilidade a condição de ideal de invisibilidade na rede ou "Fantasma Real" (True Stealth).

O segredo é usar o poder e confiabilidade dos testes do www.GRC.com e ir testando as várias configurações do firewall instalado até conseguir a condição ideal.

O artigo abaixo, muito interessante e detalhado, apresenta as informações necessárias para configurar a sua tabela de endereços IP ( iptables ) que é o firewall nativo do linux, via terminal. Como comentei anteriormente isto também pode ser feito usando aplicativos Firewall, em modo gráfico sem precisar usar o terminal, para aqueles que assim preferirem.

Veja o artigo em:

http://www.vivaolinux.com.br/artigo/Desvendando-as-regras-de-Firewall-Linux-Iptables/

Patrocínio

Destaques

Artigos

Como gerar qualquer emoji ou símbolo unicode a partir do seu teclado

Instalar e Configurar o Slackware Linux em 2025

Como configurar os repositórios do apt no Debian 12 em 2025

Passkeys: A Evolução da Autenticação Digital

Instalação de distro Linux em computadores, netbooks, etc, em rede com o Clonezilla

Dicas

Como dividir duas janelas igualmente e lado-a-lado na sua tela

Configurando o Conky para iniciar corretamente no sistema

3 configurações básicas que podem melhorar muito a sua edição pelo editor nano

Tópicos

MOVER ARQUIVO ENTRE PARTIÇOES (3)

Ocomon 6.0.1 - Problemas ao editar configurações estendidas (0)

Ingress NGINX Controller CVSS base score of 9.8 (5)

Top 10 do mês

-

Xerxes

1° lugar - 84.157 pts -

Fábio Berbert de Paula

2° lugar - 61.815 pts -

Buckminster

3° lugar - 20.742 pts -

Mauricio Ferrari

4° lugar - 19.693 pts -

Daniel Lara Souza

5° lugar - 17.090 pts -

Alberto Federman Neto.

6° lugar - 16.581 pts -

Diego Mendes Rodrigues

7° lugar - 16.292 pts -

edps

8° lugar - 15.242 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 14.010 pts -

Andre (pinduvoz)

10° lugar - 12.706 pts