Instalando PortSentry 1.2 no CentOS 7

Publicado por Charles Josiah Rusch Alandt em 28/03/2017

[ Hits: 5.376 ]

Blog: https://www.linkedin.com/in/charlesjosiah/

Instalando PortSentry 1.2 no CentOS 7

Alguns pre-requisitos são necessários para esta tarefa, e temos como objetivo pontuar em visão macro da instalação do PortSentry 1.2 no CentOS 7.

Para quem não conhece, PortSentry é um ótimo e bem eficaz HIDS, ou seja, um IDS para HOST, instalado localmente no servidor; consegue detectar ataques e scans vindo da internet e fazer o bloqueio do respectivo IP do "espertinho".

É possível integrar junto com Fail2ban e outros apps para justamente distribuir a ameaça pela rede.

Recomendo a leitura, aqui mesmo no VOL, das diversas e ótimas documentações sobre o nosso amigo PortSentry.

Então dedos no teclado, e vamos lá:

Primeiro baixamos o pacote correto: portsentry-1.2.tar.gz (está disponível em diversos sites e no sourceforge.net).

Já com um CentOS 7 instalado e previamente configurado com o básico, vamos lá:

sudo yum groupinstall 'Development Tools' (precisamos copilar algumas coisas...)

# wget https://goo.gl/EKBKdi (procure o link correto na internet, esse vai expirar em breve)

# cd portsentry_beta/

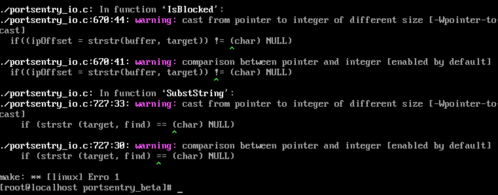

# make linux

Aqui o negócio apresenta erro e não vai mais para frente! Galera já desistindo da faculdade, jogando a toalha, quase trocando de curso e indo estudar moda, tudo por causa de um errinho no make... :D Depois de muito pesquisar, testar e analisar, encontramos um erro no código fonte do portsentry. :D

Então para corrigir:

# vi portsentry.c +1584 (isso mesmo vá até a linha 1584)

repare que existe uma quebra de linha onde não deveria ter. Corrija isso, e vamos continuar a brincadeira... não esqueça de salvar o arquivo :wq! # make linux ; make generic ; make install

Se tudo correu bem, e tudo foi compilado com sucesso, uhuuuu!!! :D

Edite o arquivo de configuração portsentry.conf, em /usr/local/ e siga algumas sugestões de configuração.

Editar, adicionar ou remover as portas da lista de monitoramento. Lembrando que a porta não deve estar em uso por um serviço real.

UDP_PORTS="1,7,9,69,161,162,513,635,640,641,700,37444,34555,31335,32770,32771,32772,32773,32774,31337,54321"

Alterar os parâmetros:

# 1 = Block UDP/TCP scans.

# 2 = Run external command only (KILL_RUN_CMD)

BLOCK_UDP="1"

BLOCK_TCP="1"

Mais algumas alterações... E alterar quais os comandos que devem ser executados quando um ataque for detectado.

ou se quiser usar iptables

KILL_ROUTE="/usr/local/bin/iptables -I INPUT -s $TARGET$ -j DROP"

Como estamos trabalhando com TCPWrappers, durante nossas aulas, vamos adicionar nos hosts.deny para ficar mais legal :D

Vamos deixar uma mensagem para o nosso “amigão" :D

Sai salvando :wq! e partir para os testes...

Iniciar o daemon, desta forma estamos barrando conexões TCP/UDP e portscanner:

# portsentry -atcp

# portsentry -audp

Nesta forma o teste é mais simples:

# portsentry -tcp

# portsentry -udp

Para parar o serviço:

# kill -9 `ps -aux | grep portsentry | awk '{ print $2 }'`

Para remover um endereço ip do bloqueio, edite /etc/hosts.deny e remova a linha referente ao IP.

Caso esteja usando iptables, simplesmente digite: iptables -F

Case esteja usando route, digite: route del -host <IP> reject

e remova seus ips dos arquivos portsentry.blocked.* ou o comando abaixo (trocar o xxx.xxx.xxx.xxx pelo ip).

# sed -i ’s/xxx.xxx.xxx.xx//g’ portsentry.blocked.*

Obs.: se você utiliza RedHat/CentOS e derivados, configurar o firewallD e o SELinux. E também não criamos os scripts de start/stop/restart, mas quem sabe para uma próxima dica.

Fazendo o seu Asterisk contar até 100...

tcpdump - Capturando senhas de serviços POP3/IMAP/SMTP ou HTTP

Zabbix API com cURL e alguns exemplos de utilização

Autenticar usuário e mostrar os membros de um grupo no site PHP via LDAP no AD W2K12

Como testar se o SpamAssassin (antispam) e o ClamAV (antivírus) estão funcionando

Como instalar e remover o Comodo antivírus no Ubuntu

Ou poderia ter seguido a dica do teu aluno querido e ...

sudo apt-cache search portsentry

sudo apt-get install portsentry

haha

[1] Comentário enviado por ldcdanilo em 30/03/2017 - 14:18h

Ou poderia ter seguido a dica do teu aluno querido e ...

sudo apt-cache search portsentry

sudo apt-get install portsentry

haha

Obrigado, Danilo, pela dica para o Debian e derivados....

:D

Patrocínio

Destaques

Artigos

Como gerar um podcast a partir de um livro em PDF

Automatizando digitação de códigos 2FA no browser

Resolver problemas de Internet

Como compartilhar a tela do Ubuntu com uma Smart TV (LG, Samsung, etc.)

Dicas

Músicas de Andrew Hulshult no DOOM (WAD)

Instalar o Apache, MySQL e PHP no Oracle Linux 8

Bloqueando telemetria no Deepin 23.1

Como converter imagens PNG/JPEG para SVG em linha de comando

Fez porcaria no teu repositório Git? Aprenda a restaurar uma versão anterior do seu código!

Tópicos

Java é uma linguagem de brinquedo? (9)

Rejeição de acesso ao servidor (1)

Alguém pode me explicar essa matemática? (2)