Malware, Vírus e Hacking. Estamos seguros usando Linux?

A pergunta que ainda não se cala entre veteranos e novatos no GNU/Linux será respondida neste artigo, existe vírus para o Linux? Neste artigo eu descrevo quais são as verdadeiras ameaças para usuários do GNU/Linux e o que é só especulação da mídia e como se defender.

[ Hits: 44.623 ]

Por: M4iir1c10 em 11/08/2015 | Blog: https://github.com/mauricioph

Android, SUSE e Canonical

- Epa!!! Que isso Maurício? Você já está se contradizendo só nessa frase...

Eu sei, mas deixa eu explicar... Não existe vírus para Linux ainda... O problema do ser humano é querer as coisas fáceis, assim como diz o Richard Stallman, trocamos tudo por conveniência, se temos que trocar nossa privacidade e segurança por simplicidade, o ser humano faz sem pensar nas consequências... talvez porque na nossa cabeça a mídia já implantou que quanto mais fácil melhor... Por esse motivo nessa página eu quero mostrar para você usuário caseiro (desktop e laptops), que você está em um porto seguro, porém você não deve se meter a nadar com os tubarões.

Canonical

Quando você instala programas usando o método oficial da sua disto você está seguro. Uma aplicação criada por um desenvolvedor ao ser incluído em um repositório oficial é verificado e "carimbado" com uma encriptação única para aquele programa, vamos chamar isso de hash.Se esse programa é modificado por meio de atualização feita pelo desenvolvedor direto no repositório, uma nova hash será criada, assim sendo existe a garantia que somente o desenvolvedor da aplicação tem acesso a mesma no repositório.

Quando baixamos aquela aplicação a hash de identificação vem junto, assim antes de instalar o gerenciador de pacotes testa o arquivo desencriptando antes de instalar para ter certeza que não houve uma modificação na aplicação entre você e o servidor, se o hash não bate aquela aplicação não é instalada e o arquivo baixado é deletado do seu computador.

Para ilustrar como isso funciona, escreva um texto qualquer em um documento, pode até ser o texto dessa página, salve como documento.txt, abra o terminal na mesma pasta do texto e digite:

md5sum documento.txt > chave.md5

Agora você tem dois documentos documento.txt e chave.md5, copie eles dois para uma nova pasta, digamos /tmp. No terminal vá a mesma pasta onde os arquivos foram copiados e cheque o MD5:

cd /tmp

md5sum --check chave.md5

Como retorno você vai ter o nome do arquivo e OK dizendo que esse arquivo não foi alterado durante o download ou a transferência, agora se você acrescentar uma letra no documento ou deletar uma letra e tentar checar o MD5 vai dar erro.

Com isso temos a mais absoluta certeza que o arquivo que o desenvolvedor colocou no repositório da distro é exatamente o que eu estou instalando.

Aí vem uma Canonical da vida e diz assim "olha pessoal, vocês sabem fazer o nosso trabalho? Legal, segue essas instruções que você pode fazer do seu servidor um repositório para o Ubuntu. Vamos chamar isso de PPA". Aí a conversa muda, porque ao criar um PPA o indivíduo tem a permissão de ter o acesso ao root garantido em qualquer Ubuntu que adicionar o PPA dele, porque quando você instala uma aplicação antes do apt-get vem o sudo.

Isso quer dizer que qualquer hacker mal intencionado pode criar um PPA para ele, fazer um programa que não tem limites e pode fazer qualquer coisa com o sistema da pessoa já que a pessoa concorda em garantir o acesso ilimitado e imediato.

Os programas instalados de um PPA passam pelo apt-get e uma vez que o hash criado pelo hacker é verificado como legítimo, já era... "All your bases belong to us".

SUSE

Aproveitando a onda, a SUSE criou o YMP e o sistema de instalação em 1 clique, onde um link em um website faz todo o trabalho de adicionar o repositório, fazer o download e instalar a aplicação só com um clique. Tudo bem que fica bem mais fácil porém em troca dessa facilidade o usuário perde o que o Linux sempre nos deu. Controle do sistema.Agora imagine no futuro onde instalar programas é só clicar próximo, próximo, concordo com as regras, feito.

Pior seria "deseja instalar a aplicação?" - Sim. Pronto.

Android

Então você ainda está pensando na ideia de um clique e aplicação esta instalada? Vamos piorar o quadro? Isso já é realidade com o Android, não é necessário muitos passos para instalar aplicações no Android e você pode até instalar sem diretamente usar o telefone... isso mesmo, você pode instalar aplicações no Android remotamente.Apelidado de "Linux que tem vírus", o Android também tem peculiaridades que deixam o usuário em perigo.

Numero 1 - eu creio que eu nem preciso dizer que quando você faz o root do seu aparelho isso significa dizer que você logou no seu Linux como administrador. Assim sendo o céu é o limite do que as aplicações podem fazer, claro que não podemos exagerar e dizer que pelo fato de você ter feito o root no seu celular você está condenado. Algumas empresas criam um gerenciamento de segurança que impõe limites a aplicações mesmo estando logado como root.

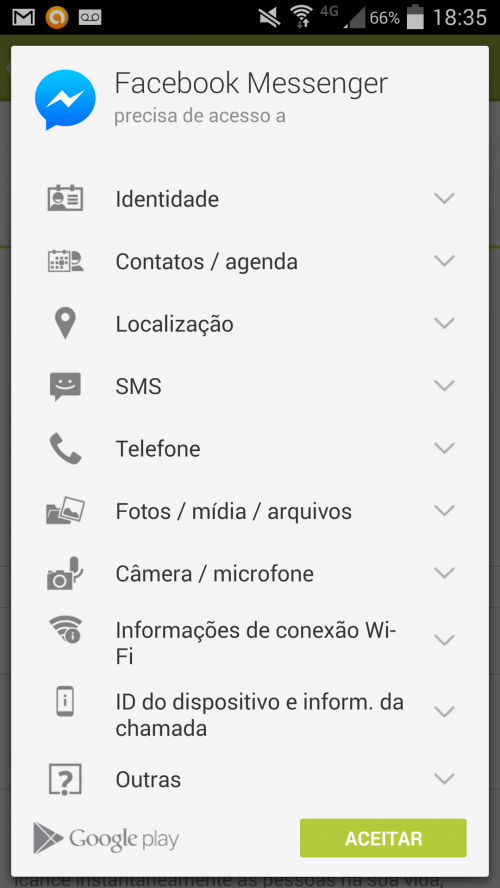

Numero 2 - o Android cria um usuário para cada aplicação que você possui, assim você tem o usuário WhatsApp que não tem acesso ao usuário Skype ou seus arquivos e assim por diante, o "sudo" no Android não necessita senha, já que no celular isso é uma inconveniência, então só o click no botão OK já é suficiente para você garantir acesso, então se o usuário Instagram quer acessar os arquivos do usuário câmera, ele te mostra uma tela com o ícone da câmera ou da galeria de fotos... esses ícones e como o sudo perguntando "Você autoriza o usuário Instagram a usar os arquivos do usuário câmera ou galeria?".

Certo até aqui temos o prompt de um usuário para o outro, então quando eu tenho um prompt do root para fazer modificações no meu sistema?

Olha o que esse tipo de comportamento faz quando uma aplicação é comprometida

- Instalar programas de origem desconhecida (unknown sources)

- Habilitar debug por USB

Tudo bem se você confia no que está instalando e esse software precisa dessa configuração, mas uma vez que você instalou clica na configuração outra vez para desabilitar essas funções... O problema de deixar essa função habilitada é que se você perder o seu celular no ônibus por exemplo e alguém achar e essa pessoa conectar no computador dela por USB ela pode não somente desbloquear o seu celular como tomar posse de tudo quanto é confidencial no seu celular.

Numero 4 - NFC, Near Field Communication ou comunicação em campo de proximidade é um tipo de Bluetooth que você não precisa configurar nada, só o fato de você tocar ou aproximar um celular do outro já dá para transmitir informações... No celular não é problema porque ainda que você não precise autenticar para conectar com o outro a informação é encriptada usando o seu número de celular, conta do banco e um identificador de cada transação como chave de encriptação.

Agora quando a ideia é colocar esse tipo de comunicação em um cartão de débito é problema... Não sei se essa ameaça é relevante para vocês porque eu não sei se no Brasil os cartões de débito são como aqui na Inglaterra, aqui você não precisa digitar a senha do seu cartão toda vez que faz compras, só tocar o cartão no leitor de NFC e o valor da compra é debitado automaticamente da sua conta.

Existem programas para Android e iOS que leem os cartões e mandam a informação direto para o celular, assim o ladrão só precisa passar o celular dele perto da sua bolsa ou carteira... Agora imagine esse tipo de comunicação que não exige identificação nenhuma para transmitir informação de um dispositivo a outro, fala se não é pedir para criarem vírus para roubar seu cartão de débito e de quem estiver perto do seu celular.

Existem outros fatores no Android que colocam o usuário em risco, só que aí já é outro artigo....

2. Entendendo os nomes

3. Vírus e Worms

4. Trojans e Spyware

5. Adware, Ransomware e Scareware

6. Drive-by-Download

7. Android, SUSE e Canonical

8. Invasão remota e física

9. Invadindo o seu próprio Linux

10. Referências e conclusão

Instalando e configurando um dock igual ao Mac Leopard no KDE

Criando vídeo com características de DVD

Servidor de Mídia com 128 MB de RAM

Áudio Profissional no GNU/Linux

Enfeite o LILO com uma imagem de seu gosto

Recuperação do arquivo sudoers - comandos su e sudo não funcionam mais [Resolvido]

Instalando e configurando Nagios no Linux Fedora 8

Elevação de privilégios locais

Instalação e configuração do Snort Inline (modo IPS), Baynard2, Mysql e PulledPork no Debian Squeeze

Muito bom. O melhor artigo sobre o assunto que li. Parabéns.

Excelente artigo que merece ser lido calmamente linha a linha, dado o tamanho e a qualidade.

Prefiro pensar que o cara que clicou unlike errou o botãozinho por bobeira.

Tenho algumas coisas a dizer sobre o excelente artigo:

- Se eu não me engano, um vírus (de MSDOS) copiava seu código para dentro de um executável num certo ponto do código binário. Daí quando o executável rodava, ele se replicava e executava outras coisas para as quais ele foi programado. Lembrando que existiam dois tipos de programas em DOS os de extensão .COM e os de extensão .EXE e não me lembro agora a diferença.

- WINE é acrônimo de WINE Is Not Emulator.

O artigo me deixou com uma profunda impressão e com algumas dúvidas quanto ao tema segurança:

- Se eu quiser reforçar meu sistema com criptografia, se não me engano chama-se sistema LUKS, eu posso, não é. Mas o que poderia criptografar além do /home?

- Posso criptografar a /var? a /usr? Ou até mesmo a / (raiz)? Certamente jamais a /boot poderia ser criptografada por causa do kernel.

- Daria certo essas criptografias em partições físicas ou lógicas com LVM?

- Eu colocar o usuário root no /etc/securetty dá alguma diferença nos truques com o GRUB?

- Se eu alterar manualmente o /etc/passwd trocando shell do usuário root por /bin/false também afeta em algo nos truques com o root?

Eu penso que é só.

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

Cara, que artigo incrível. Muito didático e ao mesmo tempo muito avançado. Gostei demais! Parabéns! Abraços

Muito obrigado . Muito bom ...espero mais e maiores . Abragendo tudo , como eu disse ao Elgio uma vez. Sua resposta ? Não existe um que abranja tudo ! Rsrsrs

Obrigado .

Boa tarde,

Artigo bem explicado. Gostei, parabéns!!

Att,

Jbaf 2015

Mageia 5(KDE), Fedora 21(GNOME)

http://www.mageia.org/pt-br/5/

Obrigado por todos os comentarios e perguntas, sempre e bom ter a participacao de voces... aprendemos juntos.

[2] Comentário enviado por listeiro_037 em 12/08/2015 - 01:17h

...O artigo me deixou com uma profunda impressão e com algumas dúvidas quanto ao tema segurança:

- Se eu quiser reforçar meu sistema com criptografia, se não me engano chama-se sistema LUKS, eu posso, não é?

Sim

Mas o que poderia criptografar além do /home?

- Posso criptografar a /var? a /usr? Ou até mesmo a / (raiz)? Certamente jamais a /boot poderia ser criptografada por causa do kernel.

Sim, voce esta correto. Com excessao do /boot qualquer pasta pode ser criptografada.

- Daria certo essas criptografias em partições físicas ou lógicas com LVM?

Sim, tanto fisica como logica.

- Eu colocar o usuário root no /etc/securetty dá alguma diferença nos truques com o GRUB?

Nao, colocando em /etc/securetty nao afeta nada. O arquivo securetty e consultado por login e no single user mode o sulogin ignora completamente o securetty. Outro ponto que vc deve levar em consideracao e que se vc quer controlar o login do root pelo securetty somente os programas que sao controlados por PAM serao afetados e ssh e um dos que nao sao afetados, para impedir o root logando no ssh edite o /etc/ssh/sshd_conf

- Se eu alterar manualmente o /etc/passwd trocando shell do usuário root por /bin/false também afeta em algo nos truques com o root?

Nao...NAO, NAO, se voce fizer isso voce nao vai conseguir mais logar como root... Nao faca isso...

Eu penso que é só.

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

I totally agree with that statement from Snowden.

Meu contato? anote ai :)

51.562532 -0.109389

51° 33' 45.1152'' N, 0° 6' 33.8004'' W

Valeu pela paciência em me responder.

Obrigado novamente!

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

Parabéns ao autor. Este foi, sem qualquer dúvida, um dos melhores artigos, senão o melhor, que li relativamente a Linux.

De resto, apesar de já acompanhar este site à algum tempo, registei-me agora especificamente para comentar este artigo.

Mais uma vez, parabéns ao autor e ao VOL por ter aqui rapaziada tão qualificada a fazer excelentes artigos.

Como sempre a culpa é do cara com a mão no teclado seja no Linux ou no Windows.

Caramba que belo tópico, ajudou bastante. Parabéns.

Só não encontrei o código que você ia mostrar no final do post daquele e-mail que você recebeu. Fiquei curioso ;)

Vide: "Na última pagina desse artigo eu vou mostrar um código que poderia destruir um computador..."

___________________________________________________________________

[i]"Vivemos todos sob o mesmo céu, mas nem todos temos o mesmo horizonte." - Konrad Adenauer

Ubuntu 14.04 LTS amd64 - Core i7 3770K, 8GB RAM - NVIDIA GTX 760 Windforce[/i]

[11] Comentário enviado por bleckout em 19/08/2015 - 22:40h

Caramba que belo tópico, ajudou bastante. Parabéns.

Só não encontrei o código que você ia mostrar no final do post daquele e-mail que você recebeu. Fiquei curioso ;)

Vide: "Na última pagina desse artigo eu vou mostrar um código que poderia destruir um computador..."

___________________________________________________________________

[i]"Vivemos todos sob o mesmo céu, mas nem todos temos o mesmo horizonte." - Konrad Adenauer

Ubuntu 14.04 LTS amd64 - Core i7 3770K, 8GB RAM - NVIDIA GTX 760 Windforce[/i]

Oque eu recebi no email e um e o que eu falei nesse paragrafo que voce mencionou e outro.

O recebido no email esta no screenshots que eu postei e me baseando naquele eu escrevi o codigo que voce mencionou ele esta na pagina 10 na parte das referencias eu o chamo de bash malicioso.

Muito top o Artigo, um dos melhores que já li aqui no VOL.

Legal!

muito bom amigo... esta de parabens , completamente claro e especifico dificilmente alguem fala com essa clareza...artigo de primeira...

valew.

[13] Comentário enviado por pekman em 05/05/2017 - 01:02h

Linux agora virou sistema Operacional?

Sim e sempre foi

Patrocínio

Destaques

Artigos

Enviar mensagem ao usuário trabalhando com as opções do php.ini

Meu Fork do Plugin de Integração do CVS para o KDevelop

Compartilhando a tela do Computador no Celular via Deskreen

Como Configurar um Túnel SSH Reverso para Acessar Sua Máquina Local a Partir de uma Máquina Remota

Configuração para desligamento automatizado de Computadores em um Ambiente Comercial

Dicas

Compartilhamento de Rede com samba em modo Público/Anônimo de forma simples, rápido e fácil

Cups: Mapear/listar todas as impressoras de outro Servidor CUPS de forma rápida e fácil

Criando uma VPC na AWS via CLI

Tópicos

Arch Linux - Guia para Iniciantes (0)

Dificuldade para renderizar vídeo no kdenlive (6)

xubuntu sem sons de eventos (3)

Erro ao iniciar serviço samba4 como novo dc em um ambiente com ad [RES... (9)

Top 10 do mês

-

Xerxes

1° lugar - 68.642 pts -

Fábio Berbert de Paula

2° lugar - 50.851 pts -

Renato Michnik de Carvalho

3° lugar - 27.302 pts -

Buckminster

4° lugar - 17.950 pts -

Mauricio Ferrari

5° lugar - 15.404 pts -

Alberto Federman Neto.

6° lugar - 14.268 pts -

Diego Mendes Rodrigues

7° lugar - 14.079 pts -

Daniel Lara Souza

8° lugar - 13.994 pts -

edps

9° lugar - 11.870 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

10° lugar - 11.320 pts