Malware, Vírus e Hacking. Estamos seguros usando Linux?

A pergunta que ainda não se cala entre veteranos e novatos no GNU/Linux será respondida neste artigo, existe vírus para o Linux? Neste artigo eu descrevo quais são as verdadeiras ameaças para usuários do GNU/Linux e o que é só especulação da mídia e como se defender.

[ Hits: 44.622 ]

Por: M4iir1c10 em 11/08/2015 | Blog: https://github.com/mauricioph

Invasão remota e física

Quão seguro eu estou contra um ataque de um hacker remotamente usando o Linux?

Vamos entender da seguinte forma: considerando que você usa a configuração padrão do sistema. Se você usa o Windows você não está seguro mesmo, para explorar um sistema do Windows remotamente dependendo da rede do hacker pode levar alguns segundos. Se você usa o Mac você está um pouco mais seguro, porém não totalmente seguro. Se você usa um Linux, depende muito de qual disto você está usando já que a configuração padrão de uma disto a outra é diferente. Por exemplo o Ubuntu e o Debian são derivados um do outro, só que na configuração padrão você está mais seguro no Debian que no Ubuntu.

Entre as técnicas de acesso remoto estão falhas de segurança em aplicações que podem dar acesso ao sistema, porém o lado bom é que hoje em dia dá para contar nos dedos os hackers que são capazes de fazer isso e a maioria deles já estão contratados por empresas de segurança ou eles tem os olhos em peixes maiores que o nosso Linux caseiro. :)

Já a classe mais baixa de hackers, script kiddies, lammers etc. Esses vão procurar configurações mal feitas em Apache, SSH, MySQL, Samba etc. A implantação de trojan para ganhar acesso remoto é o maior perigo quando você usa um sistema como Linux ou Mac. Eu afirmo e confirmo: vírus não representam problema para nós, trojan além de abrir portas para outro tipo de malware como screenlogers e keyloggers, eles também podem abrir portas para acesso remoto ou eles podem agir como um bot ficando dormente até o dia que o cracker decide usar ele. Se você se pergunta, existe vírus para Linux, a resposta ainda é não. Se a pergunta é qual tipo de malware representam perigo ao Linux a resposta é nenhum... Agora se a pergunta é, tem algum software que representa perigo aos usuários do Linux a resposta é trojan e spyware.

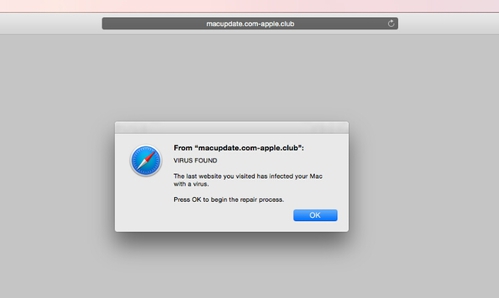

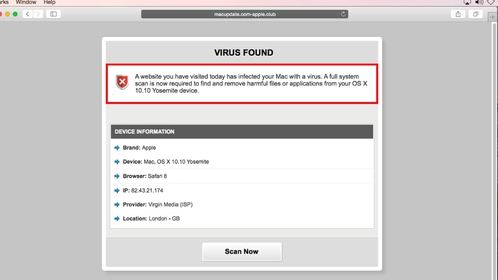

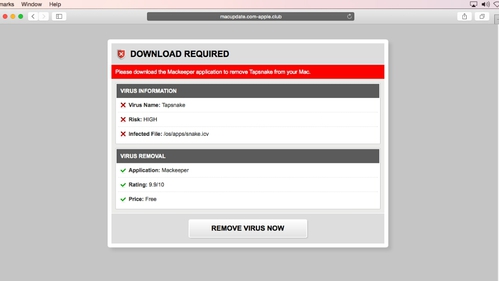

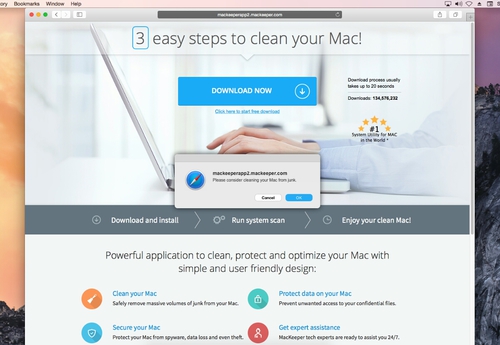

Uma maneira eficaz de instalar um trojan é convencer você que você precisa dele, por exemplo. Primeiro te convencemos que você pode ser infectado com um vírus usando o sistema que o cracker está tentando invadir. Depois o cracker te leva a outro website e nesse website ele te convence que você realmente está em risco e existe uma maneira de resolver esse problema: Instale a aplicação que por coincidência está em promoção: Depois de concordar com a ideia que o seu computador precisa de mais velocidade ou ser protegido contra vírus você acaba instalando esse software, só que agora é que os seus problemas vão começar, nesse exemplo eu estou demonstrando um Mac sendo atacado por um adware malicioso chamado Mackeeper: Esse software é classificado como adware malicioso porque ele se aproveita de propaganda enganosa e te convence a instalar uma versão de teste por 15 dias e enquanto você não pagar $39,00 ele te enche as paciência com notificações que você precisa registrar e que tem uma promoção disso ou daquilo.

Agora vamos aliar essa técnica com instalação por 1 clique da SUSE ou links APT para Debian/Ubuntu onde a única coisa que você precisa fazer é clicar e o gerenciador de pacotes já faz o download e instala a aplicação, lembra do vídeo do Olhar Digital? Então essa técnica é um perigo se o usuário não é pelo menos desconfiado...

Ataque por websites

Outro tipo de ataque que não tem nada a ver com o sistema operacional é o ataque de websites que pescam as suas informações. Contra esse tipo de ataque nenhum sistema operacional vai te proteger já que a malícia está toda na página que você está visitando e para o navegador e o sistema operacional tudo está normal.Se o usuário está navegando no Facebook por exemplo e um post chama a atenção, como no meu caso essa pessoa me pergunta "Eu duvido que você reconhece essa foto": Primeiro ponto para me convencer: a pessoa é uma pessoa conhecida que teve o seu Facebook hackeado. Segundo: ela escreve como alguém da África e se você ver entre os meus amigos existem alguns Africanos. Terceiro: o link é para fora do Facebook usando o serviço do Google para encurtar URLs.

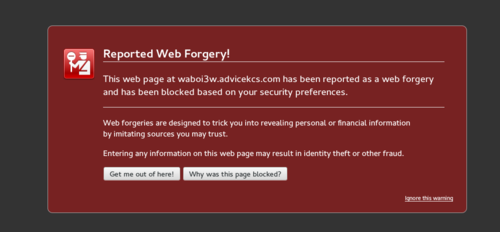

Vamos dizer que eu sou inocente o suficiente para clicar nesse link: Ainda bem que os navegadores de hoje em dia já apresentam uma proteção ao seus usuários mantendo um banco de dados de servidores maliciosos, se um link leva ao servidor malicioso um aviso bem na cara do usuário com cores fortes e apresentado para alertar o perigo. Se você tem um servidor e de vez em quando o seu site é flagrado como perigoso, examine o seu servidor e tenha certeza que ele está livre de qualquer ameaça aos visitantes do seu site. Por esse motivo se alguém me perguntar: devo rodar antivírus no meu Linux? Minha resposta é: você deve se você tem um servidor ou se você vai constantemente interagir com máquinas rodando o Windows, não para a sua proteção, mas para a proteção deles.

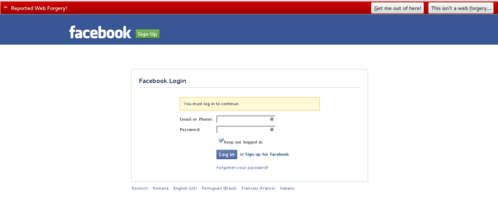

O problema com esse tipo de alerta no navegador é que só aparece depois que alguém reportar o site como malicioso, se você é uma das primeiras vítimas esse alerta não vai aparecer e você cai em uma página como essa: Se você entrar o seu nome de usuário e senha, já era, o seu Facebook será tomado pelo cracker e repito esse tipo de ataque não tem nada a ver com o sistema operacional. Nesse exemplo estamos falando de clone do Facebook, agora imagina se você esta em um site que clona a página do seu banco.

Invasão Física

Acesso físico, embora mais difícil que o acesso remoto não é tão incomum quanto você pensa. O tipo de pensamento, meu servidor está dentro de uma sala ninguém pode entrar aqui... Esse é um dos motivos pelo qual o hacker é bem sucedido. Usando de uma técnica chamada engenharia social o hacker pode se passar por companhia de reparo a ar condicionado por exemplo e ter acesso físico ao seu servidor.Quão seguro eu estou se o hacker tem acesso físico?

Não importa qual é o seu sistema, se o hacker tem acesso físico nenhum sistema está seguro. Um exemplo disso: outro dia desses eu estava preparando um Mac para fazer uma conferência, só que eu só tinha um usuário normal e bloqueado por controle dos pais (Parental Control Polices), em 1 minuto e meio eu consegui acesso ao administrador, retirei o Parental Control, instalei o software necessário para aquela conferência, reativei o Parental Control e fechei a brecha de segurança que eu usei para acessar o administrador. :) Até hoje o administrador não sabe disso (sshhhh, não conta para ele :) ).

O Linux te dá vantagens que os outros sistemas operacionais não te dão, porém esses recursos tem que ser configurados. Nessa última página eu vou ensinar como eles podem fazer para tomar o seu sistema e como você pode se proteger.

Antes de escrever sobre isso me deixe esclarecer um detalhe: tudo que eu explico é para os fins educativos e de proteção, você não deve usar esses métodos para tirar proveito de sistemas alheios. Nem eu ou o VOL se responsabiliza por como você vai usar esse conhecimento, hacking pode levar a cadeia, é um ato ilegal. E como fins educativos, se você quiser testar os métodos que eu descrevo aqui faça em seu próprio sistema ou em uma máquina virtual. Se o computador que você usa é compartilhado com outros membros da família, não execute esses métodos se você não é o principal dono do computador.

2. Entendendo os nomes

3. Vírus e Worms

4. Trojans e Spyware

5. Adware, Ransomware e Scareware

6. Drive-by-Download

7. Android, SUSE e Canonical

8. Invasão remota e física

9. Invadindo o seu próprio Linux

10. Referências e conclusão

Codificação e decodificação entre ASCII, hexadecimal e unicode

Colocando Windows, Linux e Mac Os X em um mesmo PC

Áudio Profissional no GNU/Linux

Proteja seu website ou página html com encriptaçâo

SAMSB - Snort + Apache2 + MySQL + Snorby e BarnYard2 no Debian

Administrando Linux via web (parte 1)

Configurando uma VPN IPSec Openswan no SUSE Linux 9.3

Muito bom. O melhor artigo sobre o assunto que li. Parabéns.

Excelente artigo que merece ser lido calmamente linha a linha, dado o tamanho e a qualidade.

Prefiro pensar que o cara que clicou unlike errou o botãozinho por bobeira.

Tenho algumas coisas a dizer sobre o excelente artigo:

- Se eu não me engano, um vírus (de MSDOS) copiava seu código para dentro de um executável num certo ponto do código binário. Daí quando o executável rodava, ele se replicava e executava outras coisas para as quais ele foi programado. Lembrando que existiam dois tipos de programas em DOS os de extensão .COM e os de extensão .EXE e não me lembro agora a diferença.

- WINE é acrônimo de WINE Is Not Emulator.

O artigo me deixou com uma profunda impressão e com algumas dúvidas quanto ao tema segurança:

- Se eu quiser reforçar meu sistema com criptografia, se não me engano chama-se sistema LUKS, eu posso, não é. Mas o que poderia criptografar além do /home?

- Posso criptografar a /var? a /usr? Ou até mesmo a / (raiz)? Certamente jamais a /boot poderia ser criptografada por causa do kernel.

- Daria certo essas criptografias em partições físicas ou lógicas com LVM?

- Eu colocar o usuário root no /etc/securetty dá alguma diferença nos truques com o GRUB?

- Se eu alterar manualmente o /etc/passwd trocando shell do usuário root por /bin/false também afeta em algo nos truques com o root?

Eu penso que é só.

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

Cara, que artigo incrível. Muito didático e ao mesmo tempo muito avançado. Gostei demais! Parabéns! Abraços

Muito obrigado . Muito bom ...espero mais e maiores . Abragendo tudo , como eu disse ao Elgio uma vez. Sua resposta ? Não existe um que abranja tudo ! Rsrsrs

Obrigado .

Boa tarde,

Artigo bem explicado. Gostei, parabéns!!

Att,

Jbaf 2015

Mageia 5(KDE), Fedora 21(GNOME)

http://www.mageia.org/pt-br/5/

Obrigado por todos os comentarios e perguntas, sempre e bom ter a participacao de voces... aprendemos juntos.

[2] Comentário enviado por listeiro_037 em 12/08/2015 - 01:17h

...O artigo me deixou com uma profunda impressão e com algumas dúvidas quanto ao tema segurança:

- Se eu quiser reforçar meu sistema com criptografia, se não me engano chama-se sistema LUKS, eu posso, não é?

Sim

Mas o que poderia criptografar além do /home?

- Posso criptografar a /var? a /usr? Ou até mesmo a / (raiz)? Certamente jamais a /boot poderia ser criptografada por causa do kernel.

Sim, voce esta correto. Com excessao do /boot qualquer pasta pode ser criptografada.

- Daria certo essas criptografias em partições físicas ou lógicas com LVM?

Sim, tanto fisica como logica.

- Eu colocar o usuário root no /etc/securetty dá alguma diferença nos truques com o GRUB?

Nao, colocando em /etc/securetty nao afeta nada. O arquivo securetty e consultado por login e no single user mode o sulogin ignora completamente o securetty. Outro ponto que vc deve levar em consideracao e que se vc quer controlar o login do root pelo securetty somente os programas que sao controlados por PAM serao afetados e ssh e um dos que nao sao afetados, para impedir o root logando no ssh edite o /etc/ssh/sshd_conf

- Se eu alterar manualmente o /etc/passwd trocando shell do usuário root por /bin/false também afeta em algo nos truques com o root?

Nao...NAO, NAO, se voce fizer isso voce nao vai conseguir mais logar como root... Nao faca isso...

Eu penso que é só.

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

I totally agree with that statement from Snowden.

Meu contato? anote ai :)

51.562532 -0.109389

51° 33' 45.1152'' N, 0° 6' 33.8004'' W

Valeu pela paciência em me responder.

Obrigado novamente!

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

Parabéns ao autor. Este foi, sem qualquer dúvida, um dos melhores artigos, senão o melhor, que li relativamente a Linux.

De resto, apesar de já acompanhar este site à algum tempo, registei-me agora especificamente para comentar este artigo.

Mais uma vez, parabéns ao autor e ao VOL por ter aqui rapaziada tão qualificada a fazer excelentes artigos.

Como sempre a culpa é do cara com a mão no teclado seja no Linux ou no Windows.

Caramba que belo tópico, ajudou bastante. Parabéns.

Só não encontrei o código que você ia mostrar no final do post daquele e-mail que você recebeu. Fiquei curioso ;)

Vide: "Na última pagina desse artigo eu vou mostrar um código que poderia destruir um computador..."

___________________________________________________________________

[i]"Vivemos todos sob o mesmo céu, mas nem todos temos o mesmo horizonte." - Konrad Adenauer

Ubuntu 14.04 LTS amd64 - Core i7 3770K, 8GB RAM - NVIDIA GTX 760 Windforce[/i]

[11] Comentário enviado por bleckout em 19/08/2015 - 22:40h

Caramba que belo tópico, ajudou bastante. Parabéns.

Só não encontrei o código que você ia mostrar no final do post daquele e-mail que você recebeu. Fiquei curioso ;)

Vide: "Na última pagina desse artigo eu vou mostrar um código que poderia destruir um computador..."

___________________________________________________________________

[i]"Vivemos todos sob o mesmo céu, mas nem todos temos o mesmo horizonte." - Konrad Adenauer

Ubuntu 14.04 LTS amd64 - Core i7 3770K, 8GB RAM - NVIDIA GTX 760 Windforce[/i]

Oque eu recebi no email e um e o que eu falei nesse paragrafo que voce mencionou e outro.

O recebido no email esta no screenshots que eu postei e me baseando naquele eu escrevi o codigo que voce mencionou ele esta na pagina 10 na parte das referencias eu o chamo de bash malicioso.

Muito top o Artigo, um dos melhores que já li aqui no VOL.

Legal!

muito bom amigo... esta de parabens , completamente claro e especifico dificilmente alguem fala com essa clareza...artigo de primeira...

valew.

[13] Comentário enviado por pekman em 05/05/2017 - 01:02h

Linux agora virou sistema Operacional?

Sim e sempre foi

Patrocínio

Destaques

Artigos

Enviar mensagem ao usuário trabalhando com as opções do php.ini

Meu Fork do Plugin de Integração do CVS para o KDevelop

Compartilhando a tela do Computador no Celular via Deskreen

Como Configurar um Túnel SSH Reverso para Acessar Sua Máquina Local a Partir de uma Máquina Remota

Configuração para desligamento automatizado de Computadores em um Ambiente Comercial

Dicas

Compartilhamento de Rede com samba em modo Público/Anônimo de forma simples, rápido e fácil

Cups: Mapear/listar todas as impressoras de outro Servidor CUPS de forma rápida e fácil

Criando uma VPC na AWS via CLI

Tópicos

Arch Linux - Guia para Iniciantes (0)

Dificuldade para renderizar vídeo no kdenlive (6)

xubuntu sem sons de eventos (3)

Erro ao iniciar serviço samba4 como novo dc em um ambiente com ad [RES... (9)

Top 10 do mês

-

Xerxes

1° lugar - 68.583 pts -

Fábio Berbert de Paula

2° lugar - 50.801 pts -

Renato Michnik de Carvalho

3° lugar - 27.302 pts -

Buckminster

4° lugar - 17.942 pts -

Mauricio Ferrari

5° lugar - 15.395 pts -

Alberto Federman Neto.

6° lugar - 14.253 pts -

Diego Mendes Rodrigues

7° lugar - 14.068 pts -

Daniel Lara Souza

8° lugar - 13.986 pts -

edps

9° lugar - 11.867 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

10° lugar - 11.313 pts