Pen-Test com ênfase em WLAN

Em geral, é comum encontrar redes sem fio desprovidas de segurança e passíveis de serem facilmente invadidas, comprometendo assim toda a rede, onde atualmente toda a informação digital tem um valor imensurável para o meio corporativo, sendo que ter seus dados capturados por um atacante é algo que pode gerar danos irreparáveis.

[ Hits: 45.234 ]

Por: patrick em 07/11/2010

Ferramentas avançadas

Kismet

O Kismet é uma ferramenta passiva que trata a busca de informações e captura de pacotes de uma determinada rede. Quando executada, sua interface de rede é automaticamente inserida em modo promíscuo.Aircrack

-ng É um detector de redes, sniffer de pacote além de ser uma ferramenta de análise para redes locais sem fios 802.11.Airmon-ng

O airmon-ng faz parte da suíte de ferramentas do aircrack-ng, que serve para colocar a interface de rede wireless em modo monitor.Airodump-ng

O airodump-ng tem como principal objetivo fazer a captura de pacotes que trafegam na rede wireless.Aireplay-ng

O principal objetivo do aireplay-ng é gerar tráfego na rede e utilizar o aircrack-ng para quebra de criptografias.Airdecap-ng

Utilizado para decifrar criptografias wep e wpa, através das capturas de arquivos.Arpforge-ng

Ferramenta que serve para forjar os pacotes de pedido ARP.John the Ripper

É gratuito e open source, distribuído principalmente na forma de código fonte e é distribuído principalmente na forma de pacotes para os sistemas operacionais de destino e em geral é feito para ser fácil de instalar e usar.Netstumbler

Ferramenta utilizada para detectar todos os tipos de redes sem fio, onde permite ver também as configurações da rede para verificar a sua integridade.Inssider

É um scanner de rede sem fio gratuito para o Windows 7, Vista e Windows XP, devido ao NetStumbler não funcionar bem com o Windows Vista e Windows XP 64-bit.Fake AP

Parte de um honeypot ou como um instrumento de seu plano de segurança do site, Fake AP serve para confundir wardrivers, netstumblers, script kiddies e outros elementos indesejáveis.Back Track4

É destinado para todos os públicos, desde os profissionais de segurança mais experientes até os recém-chegados, onde promove uma maneira rápida e fácil de encontrar e atualizar o maior banco de dados da coleção de ferramentas de segurança, até a data.Metasploit Framework

Foi desenvolvido para fornecer informações úteis para os profissionais de segurança e os desenvolvedores de assinatura IDS.Karmetasploit

É um conjunto de ferramentas para avaliar a segurança de clientes sem fio em várias camadas, podendo ter acesso a um "SHELL METERPRETER" e pode capturar credenciais ou explorar vulnerabilidades do lado do cliente no host.Nmap

Possui código aberto e serve para exploração de redes ou fazer auditoria de segurança. Muitos sistemas e administradores de rede também acham que é útil para tarefas tais como: inventário de rede, gestão de atualizações de serviços de acolhimento e de acompanhamento ou serviço uptime.Nessus

É scanner de vulnerabilidade e o líder mundial em scanners ativos, com descoberta de alta velocidade, auditoria de configuração de perfis ativos, descoberta de dados sensíveis e análise de vulnerabilidades de sua rede.Gfi Languard

Usado para fazer varreduras de rede e portas, avaliar e corrigir vulnerabilidades de segurança com o mínimo de esforço administrativo.Dsniff

O dsniff é uma coleção de ferramentas usada para fazer auditoria e penetração em redes.Wireshark

É um programa que verifica os pacotes transmitidos pelo dispositivo de comunicação, onde tem como detectar problemas de rede, conexões suspeitas, auxiliar no desenvolvimento de aplicativos e qualquer outra atividade relacionada à rede.Airbase-ng

É uma ferramenta que visa atacar os clientes, onde tem como objetivo principal convidar os utilizadores a associarem-se a um AP "pirata", no entanto esta operação não os impede os utilizadores da rede de se conectarem ao verdadeiro AP.Neste caso será usada a distribuição Back Track v4 que contém a suíte de ferramentas Metasploit Framework, que conta com mais de 500 exploits para exploração de vulnerabilidades, onde a escolhida foi o "Karma", que é um conjunto de ferramentas para avaliar a segurança de clientes das redes sem fio em várias camadas, e pode-se capturar credenciais ou explorar vulnerabilidades do lado do cliente no host.

Pré-requisitos:

Você precisa ter a suíte aircrack-ng instalada, consulte: http://www.aircrack-ng.org/doku.php?id=install_aircrack

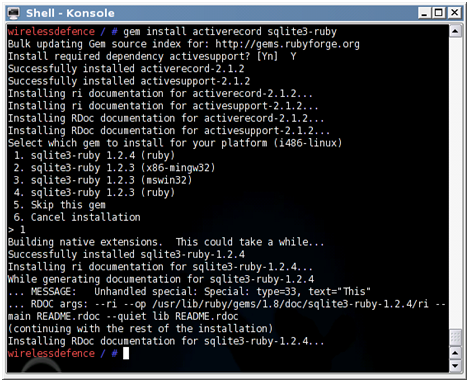

Karmetasploit requer um banco de dados back-end para estar no lugar antes que ele possa ser usado, isso pode ser conseguido através da execução:

# gem install sqlite3-ruby activerecord

Figura 11. Instalação

Configuração inicial

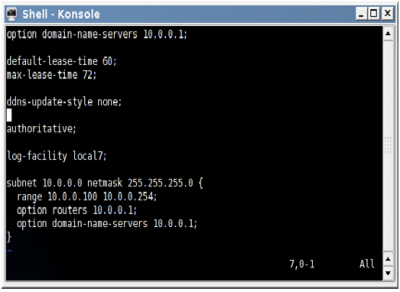

A primeira coisa que precisamos é configurar um servidor dhcp em /etc/dhcpd/dhcpd.conf. Após a configuração do servidor dhcp devemos iniciar o serviço através do comando a seguir:# /etc/init.d/dhcp3-server start

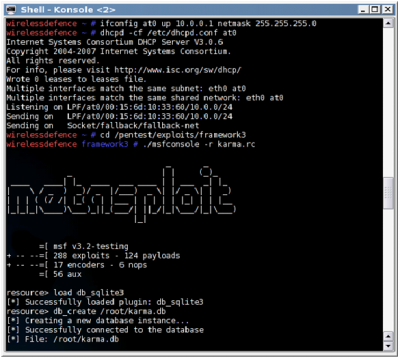

Em seguida, atualize o banco de exploits do Metasploit, para isso entre no diretório /pentest/exploits/framework3.

# cd / pentest/exploits/framework3

# svn update

Agora crie uma nova interface de modo monitor virtual:

# airmon-ng start wlan0

Isso irá criar um modo de interface mon0 monitor, use iwconfig para confirmar.

Agora crie o novo ponto de acesso:

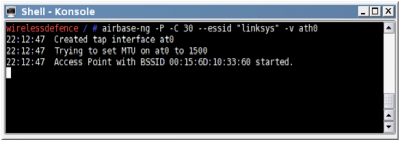

# airbase-ng -c 11 -P -C 30 --essid "linksys"-v mon0

- - c = canal

- - P = Responda a todas as sondas

- - C 30 = permitir balizamento de valores sondados ESSID (em segundos)

- -- essid = especificar um único ESSID

- - V = verbose

- mon0 = Nossa interface de modo monitor virtual

# ifconfig at0 10.0.0.1 netmask 255.255.255.0 up

# vim /etc/default/dhcp3-server

# cd /pentest/exploits/framework3

# . /msfconsole -r karma.rc

2. Quebrando WEP

3. Quebrando criptografia WPA/WPA2

4. Ferramentas avançadas

5. Considerações finais

Automatizando as atualizações no Linux

Monitoramento de redes com o Zenoss

Rootsh - Auditando/monitorando o root e demais usuários do GNU/Linux

CheckSecurity - Ferramenta para segurança simples e eficaz, com opção para plugins

Bacana! Você tocou em um assunto interessante, Wi-fi hacking.

Nota 10.

Show de bola o assunto, creio que seja de

interesse de muitos - 10

Esse foi o tema do meu TCC, que resolvi publicar com essa galera que sempre me ajudou.

VLW.....

bom tuto aew pra galera ....

entao estou fazendo minha monografia sobre Sistemas de detecção de intrusão sem fio .....

gostaria de saber se voce jah trabalhou com snort wireless ou tem algum material para indicar ...

estou na fase final de validação do prototipo e teste ... porém estou apanhando um pouco nas configuraçoes e validaçoes das regras ...

preciso ferramentas para testar Fake AP , AntiStumbler , Deauth Flood , MAc spoof ...

abraçoo

att Marcelo Coelho

msn/mail

marcelolcc@hotmail.com

marcelo, ja utilizei algumas dessas ferramentas e em breve estarei postando novos artigos... aguarde....

Se você é iniciante para descobrir o drive que é utilizado o comando é lspci, na documentação do kismet é chamado como capture source, e para descobrir a interface o comando é ifconfig.

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Instalando o COSMIC DE no Gentoo (systemd)

Centralizar Logo com Transparência via ImageMagick

Removendo entradas de boot UEFI "fantasmas" via terminal

Atualizações de Segurança Automáticas no Debian

Como cortar as partes de um vídeo com passagens de áudio em branco

Tópicos

Midia de instalação LM-21.3 não inicializa [RESOLVIDO] (15)

What are the biggest challenges banks face with compliance training? (0)

Reunir material [RESOLVIDO] (4)

Uma pergunta bem simples mas não achei resposta (ainda) [RESOLVIDO] (4)

Top 10 do mês

-

Xerxes

1° lugar - 123.252 pts -

Fábio Berbert de Paula

2° lugar - 58.217 pts -

Buckminster

3° lugar - 28.531 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 19.571 pts -

Alberto Federman Neto.

5° lugar - 19.686 pts -

Sidnei Serra

6° lugar - 19.232 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 18.833 pts -

Daniel Lara Souza

8° lugar - 18.586 pts -

edps

9° lugar - 18.156 pts -

Andre (pinduvoz)

10° lugar - 17.023 pts