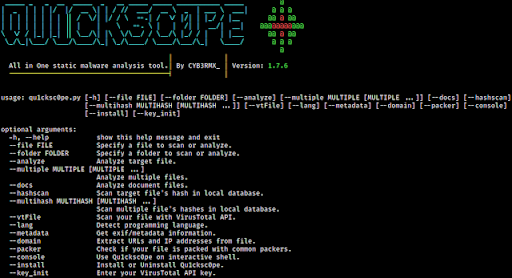

Qu1cksc0pe - All-in-One Static Malware Analysis Tool

Ferramenta de Análise de Malware para Windows, Linux, MacOS e Android.

[ Hits: 4.120 ]

Por: Igor em 06/12/2021 | Blog: https://cybersecuritybrazil.blogspot.com/

Qu1cksc0pe - All-in-One Static Malware Analysis Tool

Esta ferramenta permite que você analise estaticamente os executáveis do Windows, Linux, OSX e arquivos APK.

Recomendo utilizar a ferramenta no Kali Linux.

- Quais arquivos DLL são usados.

- Funções e APIs.

- Seções e segmentos.

- URLs, endereços IP e e-mails.

- Permissões do Android.

- Extensões de arquivo e seus nomes.

E assim por diante... Qu1cksc0pe visa obter ainda mais informações sobre arquivos suspeitos e ajuda o usuário a perceber do que aquele arquivo é capaz.

Download:

Utilização:

python3 qu1cksc0pe.py --file suspicious_file --analyze

Setup

Módulos de Python necessários:- puremagic => Analisando SO alvo e números mágicos.

- androguard => Analisando arquivos APK.

- apkid => Verifique os ofuscadores, anti-desmontagem, anti-VM e anti-depuração.

- prettytable => Saídas bonitas.

- tqdm => Animação da barra de progresso.

- colorama => Saídas coloridas.

- oletools => Analisador de Macros VBA.

- pefile => Coletando todas as informações dos arquivos PE.

- quark-engine => Extrai endereços IP e URLs de arquivos APK.

- pyaxmlparser => Coleta informações de arquivos APK de destino.

- yara-python => Escaneamento de bibliotecas Android com regras Yara.

- prompt_toolkit => Shell interativo.

Instalação dos módulos do python:

pip3 install -r requirements.txt

Das demais dependências:

- VirusTotal API Key: https://virustotal.com

Binutils:

sudo apt-get install binutils

ExifTool:

sudo apt-get install exiftool

Strings:

sudo apt-get install strings

ALERTA: você deve especificar o caminho de instalação do binário jadx em Systems/Android/libScanner.conf.

rulepath = /Systems/Android/YaraRules/

[Decompiler]

decompiler = JADX_BINARY_PATH #<-- You must specify this

Instalação

Para instalar execute os seguintes comandos após baixar o qu1cks0pe:Comando 0:

sudo pip3 install -r requirements.txt

Comando 1:

sudo python3 qu1cksc0pe.py --install

Argumentos do Scan

Análise normal:python3 qu1cksc0pe.py --file suspicious_file --analyze

Múltiplas análises:

python3 qu1cksc0pe.py --multiple FILE1 FILE2 ...

Hash scan:

python3 qu1cksc0pe.py --file suspicious_file --hashscan

Scan de Pastas

Argumentos suportados:- --hashscan

- --packer

Uso:

python3 qu1cksc0pe.py --folder FOLDER --hashscan

VirusTotal

Conteúdo do Report:

Threat Categories

Detections

CrowdSourced IDS Reports

Use com --vtFile: python3 qu1cksc0pe.py --file suspicious_file --vtFile

Scan de Documentos

Uso:python3 qu1cksc0pe.py --file suspicious_document --docs

Detecção de Linguaguem de Programação

Uso:python3 qu1cksc0pe.py --file suspicious_executable --lang

Shell Interativo

Uso:python3 qu1cksc0pe.py --console

Dominio

Uso:python3 qu1cksc0pe.py --file suspicious_file --domain

Informações sobre as categorias

RegistryEsta categoria contém funções e strings sobre:

- Criação ou destruição de chaves de registro.

- Alterar chaves de registro e logs.

File

Esta categoria contém funções e strings sobre:

- Criação / modificação / infecção / exclusão de arquivos.

- Obtendo informações sobre o conteúdo do arquivo e sistemas de arquivos.

Networking/Web

Esta categoria contém funções e strings sobre:

- Comunicar-se com hosts maliciosos.

- Baixando arquivos maliciosos.

- Envio de informações sobre a máquina infectada e seu usuário.

Process

Esta categoria contém funções e strings sobre:

- Criando / infectando / encerrando processos.

- Processos de manipulação.

Dll/Resource Handling

Esta categoria contém funções e strings sobre:

- Lidar com arquivos DLL e outros arquivos de recursos de malware.

- Infectando e manipulando arquivos DLL.

Evasion/Bypassing

Esta categoria contém funções e strings sobre:

- Manipulando as políticas de segurança do Windows e contornando as restrições.

- Detectando depuradores e fazendo truques evasivos.

System/Persistence

Esta categoria contém funções e strings sobre:

- Executando comandos do sistema.

- Manipular arquivos e opções do sistema para obter persistência nos sistemas de destino.

COM Object

Esta categoria contém funções e strings sobre:

- Sistema de Component Object Model da Microsoft.

Cryptography

Esta categoria contém funções e strings sobre:

- Criptografar e descriptografar arquivos.

- Criação e destruição de hashes.

Information Gathering

Esta categoria contém funções e strings sobre:

- Coletando informações de hosts de destino, como estados de processo, dispositivos de rede etc.

Keyboard/Keylogging

Esta categoria contém funções e strings sobre:

- Rastreando o teclado da máquina infectada.

- Coletando informações sobre o teclado de alvos.

- Gerenciando métodos de entrada etc.

Memory Management

Esta categoria contém funções e strings sobre:

- Manipulando e usando a memória das máquinas alvo.

Fonte: https://github.com/CYB3RMX/Qu1cksc0pe

RapidScan - Multi-Tool WEB Vulnerability Scanner

Robótica com Android e Arduino

Crie um bot para Telegram e gerencie a escala de plantonistas

Download de Arquivos com Verificação do Hash SHA 256

Bom artigo.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

[1] Comentário enviado por mauricio123 em 11/12/2021 - 15:25h

Bom artigo.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

Obrigado !!

Patrocínio

Destaques

Artigos

Compartilhando a tela do Computador no Celular via Deskreen

Como Configurar um Túnel SSH Reverso para Acessar Sua Máquina Local a Partir de uma Máquina Remota

Configuração para desligamento automatizado de Computadores em um Ambiente Comercial

Dicas

Como renomear arquivos de letras maiúsculas para minúsculas

Imprimindo no formato livreto no Linux

Vim - incrementando números em substituição

Efeito "livro" em arquivos PDF

Como resolver o erro no CUPS: Unable to get list of printer drivers

Tópicos

Não to conseguindo resolver este problemas ao instalar o playonelinux (1)

Excluir banco de dados no xampp (1)

Top 10 do mês

-

Xerxes

1° lugar - 65.065 pts -

Fábio Berbert de Paula

2° lugar - 50.633 pts -

Buckminster

3° lugar - 17.479 pts -

Mauricio Ferrari

4° lugar - 15.220 pts -

Alberto Federman Neto.

5° lugar - 13.790 pts -

Diego Mendes Rodrigues

6° lugar - 13.567 pts -

Daniel Lara Souza

7° lugar - 12.929 pts -

Andre (pinduvoz)

8° lugar - 10.303 pts -

edps

9° lugar - 10.392 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

10° lugar - 10.264 pts

Scripts

[Python] Automação de scan de vulnerabilidades

[Python] Script para analise de superficie de ataque

[Shell Script] Novo script para redimensionar, rotacionar, converter e espelhar arquivos de imagem

[Shell Script] Iniciador de DOOM (DSDA-DOOM, Doom Retro ou Woof!)

[Shell Script] Script para adicionar bordas às imagens de uma pasta