Aplicação do firmware intel-microcode no Slackware

Todos sabemos que em outras distribuições as coisas são mais automáticas, já no Slackware são bem manuais, isso é ruim? Acho que depende do ponto de vista! Eu acho bem salutar saber o que ocorre em meu sistema, quais serviços são iniciados e a forma como o mesmo se comporta estando eu (acho) que no controle...

[ Hits: 5.116 ]

Por: edps em 22/11/2020 | Blog: https://edpsblog.wordpress.com/

Instalação de pacotes

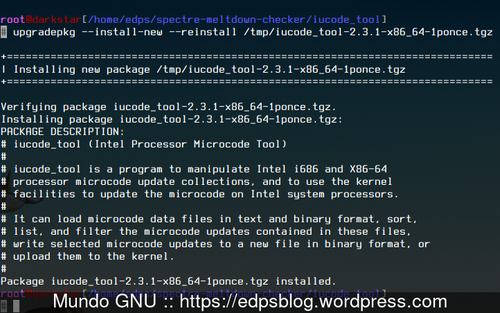

Começando pela dependência iucode_tool e em seguida pelo intel-microcode:

# wget -nv https://slackbuilds.org/slackbuilds/14.2/system/iucode_tool.tar.gz https://slackbuilds.org/slackbuilds/14.2/system/intel-microcode.tar.gz

# tar xf iucode_tool.tar.gz

# tar xf intel-microcode.tar.gz

# cd iucode_tool/

# chmod +x iucode_tool.SlackBuild

# source iucode_tool.info

# wget -nv $DOWNLOAD

# ./iucode_tool.SlackBuild

# TAG=ponce sh iucode_tool.SlackBuild

# upgradepkg --install-new --reinstall /tmp/iucode_tool-2.3.1-x86_64-1ponce.tgz

# cd ../intel-microcode/

# chmod +x intel-microcode.SlackBuild

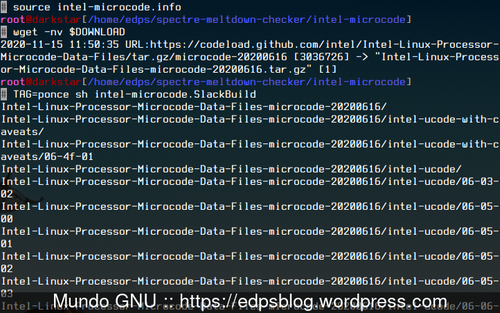

# source intel-microcode.info

# wget -nv $DOWNLOAD

# TAG=ponce sh intel-microcode.SlackBuild

# upgradepkg --install-new --reinstall /tmp/intel-microcode-20200616-noarch-1ponce.tgz

NOTA

No comando de execução do SlackBuid, ignore o campo TAG=ponce caso utilize o Slackware 14.2, nesse caso começará por sh *.SlackBuild. Assim executei pois uso o Slackware Current e que usa o repositório -git do SlackBuilds, cuja TAG é ponce e não a SBo da release estável (14.2). Estando instalados os pacotes, um arquivo chamado intel-ucode.cpio será criado em /boot e mais a frente esse será concatenado para a criação de um novo arquivo initrd, o que veremos a seguir.# cd ..

# pwd

( apenas para indicar o caminho da pasta spectre-meltdown )

Continua...

2. Instalação de pacotes

3. Criação do novo initrd

4. Testando

Instalação do Debian em partição ReiserFS

Personalidades do mundo Open Source

Packer - Instalando pacotes do AUR no Arch Linux

obshutdown, Shutdown Menu para OpenBox

Reforçando a segurança das conexões HTTPS no Apache

CheckSecurity - Ferramenta para segurança simples e eficaz, com opção para plugins

FproxyAdmin - Gerenciador WEB do Proxy

Esteganografia utilizando steghide

Como saber se houve uma invasão

muito bom.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

[1] Comentário enviado por mauricio123 em 22/11/2020 - 11:33h

muito bom.

___________________________________________________________

[code]Conhecimento não se Leva para o Túmulo.

https://github.com/MauricioFerrari-NovaTrento [/code]

Thanks!

[3] Comentário enviado por LckLinux em 03/01/2021 - 11:11h

Obrigado \o/

Disponha brother...

Patrocínio

Destaques

Artigos

Compartilhando a tela do Computador no Celular via Deskreen

Como Configurar um Túnel SSH Reverso para Acessar Sua Máquina Local a Partir de uma Máquina Remota

Configuração para desligamento automatizado de Computadores em um Ambiente Comercial

Dicas

Como renomear arquivos de letras maiúsculas para minúsculas

Imprimindo no formato livreto no Linux

Vim - incrementando números em substituição

Efeito "livro" em arquivos PDF

Como resolver o erro no CUPS: Unable to get list of printer drivers

Tópicos

Excluir banco de dados no xampp (1)

phpmyadmin não abre no xampp (2)

Top 10 do mês

-

Xerxes

1° lugar - 64.015 pts -

Fábio Berbert de Paula

2° lugar - 49.863 pts -

Buckminster

3° lugar - 17.263 pts -

Mauricio Ferrari

4° lugar - 14.974 pts -

Alberto Federman Neto.

5° lugar - 13.532 pts -

Diego Mendes Rodrigues

6° lugar - 13.343 pts -

Daniel Lara Souza

7° lugar - 12.733 pts -

Andre (pinduvoz)

8° lugar - 10.120 pts -

edps

9° lugar - 10.105 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

10° lugar - 9.976 pts

Scripts

[Python] Automação de scan de vulnerabilidades

[Python] Script para analise de superficie de ataque

[Shell Script] Novo script para redimensionar, rotacionar, converter e espelhar arquivos de imagem

[Shell Script] Iniciador de DOOM (DSDA-DOOM, Doom Retro ou Woof!)

[Shell Script] Script para adicionar bordas às imagens de uma pasta