Armitage: a nova interface gráfica do Metasploit

Esse artigo tem como objetivo mostrar as funcionalidade básicas do Armitage, interface gráfica que transforma o Metasploit em uma ferramenta parecida com o Immunity Canvas, para pentests.

[ Hits: 88.344 ]

Por: Luiz Vieira em 02/02/2011 | Blog: http://hackproofing.blogspot.com/

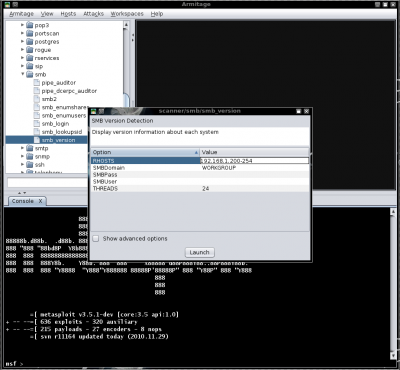

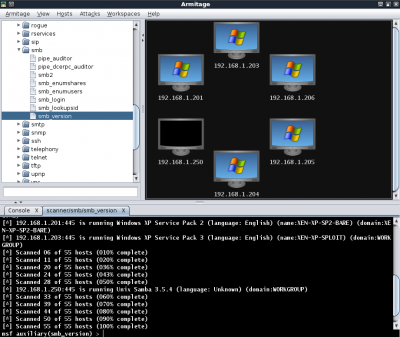

Varrendo com o Armitage

Perceba que o Armitage configura o valor de RHOSTS baseado em nossa seleção. Clicando com o botão direito e selecionando "Services" uma nova aba se abrirá exibindo todos os serviços que foram varridos no sistema alvo. Mesmo com essas simples varreduras, podemos ver que conseguimos muitas informações sobre nossos alvos que são apresentadas para nós em uma interface bem amigável. Adicionalmente, todas as informações são armazenadas em nosso banco de dados MySQL.

mysql> use msf3;

mysql> select address,os_flavor from hosts;

+---------------+-----------------+ | address | os_flavor | +---------------+-----------------+ | 192.168.1.205 | Windows 2003 R2 | | 192.168.1.204 | Windows 2003 R2 | | 192.168.1.206 | Windows XP | | 192.168.1.201 | Windows XP | | 192.168.1.203 | Windows XP | +---------------+-----------------+ 5 rows in set (0.00 sec)

2. Varrendo com o Armitage

3. Explorando com o Armitage

Cheops: uma ótima ferramenta de rede

Certificações em Segurança: para qual estudar?

ARP Poisoning: compreenda os princípios e defenda-se

Nikto - Tutorial básico e avançado

From Deploy WAR (Tomcat) to Shell (FreeBSD)

Snort + ACID + MySQL no Slackware

Gostaria so de complementar, para executar o comando msfrpcd -f -U msf -P test -t Basic voce precisa entrar no seguinte diretorio /pentest/exploits/framework3/

Valew galera, abraco!

Nossa fast and easy hacking mesmo!!!

Agora nao tem desculpa...Facilitou muito...

Excelente artigo Luiz. Legal mesmo.

abraço.

De certa forma, não acho isso uma boa ideia. É claro, melhora muito o trabalho do profissional da área, mas por outro lado, facilita também para os script kiddies, que pegam exploits de terceiros para explorar falhas em sistemas alheios, e o pior é que é com má intenção. Porque a maioria desses script kiddies não sabem usar uma ferramenta como o Metasploit, ainda mais que é raro conteúdo em português.

Com relação ao artigo, ficou muito bom.

E: Impossível encontrar o pacote armitage

Não consigo instalar.

Só por curiosidade, Armitage é o nome de um personagem do Neuromancer, um dos maiores clássicos da literatura cyberpunk! Leitura altamente recomendada :)

Luiz,

no passo quando eu executa o comando

# msfrpcd -f -U msf -P test -t Basic

[*] XMLRPC starting on 0.0.0.0:55553 (SSL):Basic...

Abaixo da um erro de Killed

como devo proceder ???

Abs,

Rápido e direto :D.

Aqui um vídeo longo de um dos desenvolvedores do programa explorando uma vulnerabilidade do IE: http://www.youtube.com/watch?v=Z0x_O75tRAU

Patrocínio

Destaques

Artigos

Instalar e Configurar o Slackware Linux em 2025

Como configurar os repositórios do apt no Debian 12 em 2025

Passkeys: A Evolução da Autenticação Digital

Instalação de distro Linux em computadores, netbooks, etc, em rede com o Clonezilla

Dicas

Configurando o Conky para iniciar corretamente no sistema

3 configurações básicas que podem melhorar muito a sua edição pelo editor nano

Como colorir os logs do terminal com ccze

Instalação Microsoft Edge no Linux Mint 22

Como configurar posicionamento e movimento de janelas no Lubuntu (Openbox) com atalhos de teclado

Tópicos

Linux Mint não conecta Wi-Fi sem fio (18)

Backup de arquivos no Mint [RESOLVIDO] (4)

Por que programação de baixo nível e tão comum no Linux do que no wind... (3)

Top 10 do mês

-

Xerxes

1° lugar - 72.831 pts -

Fábio Berbert de Paula

2° lugar - 51.954 pts -

Buckminster

3° lugar - 17.802 pts -

Mauricio Ferrari

4° lugar - 17.223 pts -

Daniel Lara Souza

5° lugar - 15.051 pts -

Alberto Federman Neto.

6° lugar - 14.741 pts -

Diego Mendes Rodrigues

7° lugar - 14.431 pts -

edps

8° lugar - 13.282 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 11.647 pts -

Andre (pinduvoz)

10° lugar - 11.544 pts