Metasploit - Instalação e utilização em ambiente GNU/Linux

Este documento tem como objetivo demonstrar a instalação e execução da ferramenta Metasploit no ambiente GNU/Linux. Primeiramente a instalação da ferramenta no Ubuntu e, depois, o uso do MSFconsole para execução de Exploits em máquina virtual Ubuntu e em dispositivo Android.

[ Hits: 88.711 ]

Por: Renan Romero em 25/02/2013

Explorando uma vulnerabilidade no Android

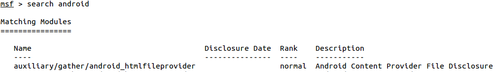

O primeiro passo é pesquisar um exploit para o Android:

search android Se executarmos o comando:

info auxiliary/gather/android_htmlfileprovider

Veremos que, com esse exploit, é possível extrair arquivos do dispositivo a partir de uma conexão do browser do aparelho com a nossa máquina. O browser deve acessar um link no seguinte formato:

http://ip_da_maquina_local (No meu caso: http://192.168.0.102/)

Ao acessar o link o browser fará o download de um arquivo enviado pelo exploit e, quando o arquivo for aberto, será exibido no console o conteúdo dos arquivos que extraímos do dispositivo.

Vamos então usá-lo:

use auxiliary/gather/android_htmlfileprovider

Se digitarmos:

show options

Veremos as configurações do exploit. Os seguintes parâmetros devem ser configurados (set < parametros > < valor >):

- SRVHOST :: IP da máquina local

- SRVPORT :: 80

- FILES :: Já estão pré-configurados alguns arquivos que serão extraídos, mas nada impede que configuremos outros arquivos.

Agora basta executar o exploit com o comando:

exploit

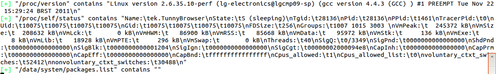

Ao acessar o link no dispositivo Android, faremos o download de um arquivo HTML enviado pelo exploit. No Msfconsole veremos então o conteúdo dos arquivos que foram extraídos do dispositivo:

Conclusão

Com o Metasploit, podemos explorar vulnerabilidades em vários tipos de sistemas. Independente do tipo a sequência de passos, na maioria das vezes, obedece um padrão.Quando não se tem ideia da configuração ou da existência de uma máquina alvo em uma rede, deve-se fazer a varredura de uma faixa de IPs utilizando comandos do GNU/Linux ou módulos do próprio Metasploit.

Quando se conhece o IP do sistema alvo e suas respectivas portas e serviços associados a estas, basta utilizar o comando search do Metasploit para encontrar módulos específicos para aquele sistema e serviço.

Módulos novos surgem constantemente no Metaspoit, logo, é aconselhável atualizar a ferramenta periodicamente (digite msfupdate em um terminal).

É possível também, desenvolver nossos próprios módulos. Procuraremos abordar esta parte de desenvolvimento de módulos em artigos futuros.

Para maiores informações a respeito do Metasploit, acessem o site:

E a comunidade oficial:

Autores: Pedro Braganick, Renan Romero e Lucas Eugênio.

2. Definições / Metasploitable / Msfconsole

3. Explorando sistemas vulneráveis

4. Explorando uma vulnerabilidade no Android

Bom escudo não teme espada: o módulo pam_cracklib

Melhorando a segurança do seus servidores em FreeBSD

Solução de backup para servidores Windows, Linux & BSD’s

Capturando e-mails da rede com Mailsnarf

Utilizando o Nmap Scripting Engine (NSE)

Parabéns pelo Artigo , muito bom mesmo

Muito bom o artigo! Vou testar aqui nos meus servidores que estou implantando!

Abraço.

Mas que tutorial delicioso cara, muito obrigado por compartilhar!

Gostei muito da explicação, mas pode me ajudar tive um problema e acabei cancelando a instalação no final e agora não consigo reinstalar pela SSL port existe alguma maneira de corrigir esse meu erro?

Patrocínio

Destaques

Artigos

tux-gpt - Assistente de IA para o Terminal

Instalação e configuração do Chrony

Programa IRPF - Guia de Instalação e Resolução de alguns Problemas

Dicas

O Que Fazer Após Instalar Ubuntu 25.04

O Que Fazer Após Instalar Fedora 42

Debian 12 -- Errata - Correções de segurança

Instalando o Pi-Hole versão v5.18.4 depois do lançamento da versão v6.0

Tópicos

Alguém poderia me ajudar a escolher peças pra montar um desktop? (22)

Pra quem contribui com artigos e dicas (2)

Copiar Layout do Teclado para aplicar em outra Distribuição (2)

Top 10 do mês

-

Xerxes

1° lugar - 75.496 pts -

Fábio Berbert de Paula

2° lugar - 56.534 pts -

Buckminster

3° lugar - 24.742 pts -

Mauricio Ferrari

4° lugar - 17.687 pts -

Alberto Federman Neto.

5° lugar - 16.697 pts -

Daniel Lara Souza

6° lugar - 14.853 pts -

edps

7° lugar - 14.738 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 14.528 pts -

Diego Mendes Rodrigues

9° lugar - 14.208 pts -

Andre (pinduvoz)

10° lugar - 12.314 pts