Metasploit - Instalação e utilização em ambiente GNU/Linux

Este documento tem como objetivo demonstrar a instalação e execução da ferramenta Metasploit no ambiente GNU/Linux. Primeiramente a instalação da ferramenta no Ubuntu e, depois, o uso do MSFconsole para execução de Exploits em máquina virtual Ubuntu e em dispositivo Android.

[ Hits: 88.710 ]

Por: Renan Romero em 25/02/2013

Definições / Metasploitable / Msfconsole

Definições básicas

Antes de utilizarmos o Metasploit é importante conhecermos alguns conceitos:- Vulnerabilidade: falha de segurança em um software, hardware ou sistema operacional que fornece uma fonte potencial de ataque para um sistema;

- Exploit: módulo especializado em tirar vantagem de uma vulnerabilidade específica de um sistema e prover acesso ao mesmo;

- Payload: módulo que possibilita executar ações em um sistema após o mesmo ter sido acessado por um exploit. Podemos imaginar um exploit como um intruso que carrega um payload em sua mochila. Após invadir o sistema, o exploit libera o payload para este realizar sua tarefa.

Metasploitable

A equipe do Metasploit fornece uma máquina virtual Ubuntu para testes, chamada Metasploitable e que, intencionalmente, possui diversas vulnerabilidades.Faça o download da Metasploitable e execute-a em algum software de virtualização, tal como VirtualBox ou VMware.

Msfconsole

É possível utilizar o Metasploit através de várias interfaces, como a interface WEB utilizada na instalação ou através de linhas de comando.Neste tutorial, estaremos utilizando o Msfconsole, que fornece um interface com o framework do Metasploit baseada em console. O Msfconsole oferece recursos que tornam mais fácil o seu uso, tais como a auto-complementação de comandos (utilizando TAB) e a possibilidade de se usar comandos externos (nmap, por exemplo).

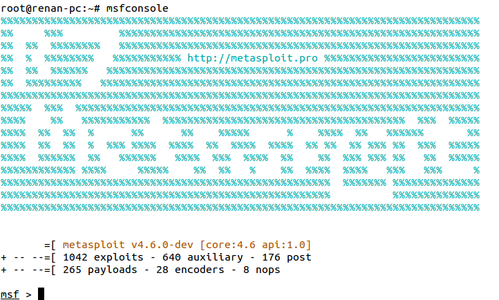

Para utilizar o Msfconsole, basta digitar o comando no terminal:

# msfconsole No Metasploit temos a ideia de módulos. Um módulo no Msfconsole é acessado por seu caminho completo em uma árvore de diretórios. Os módulos estão agrupados de acordo com suas características, como por exemplo, o seu tipo (exploit, payload, auxiliary, encoder, nop), sistema operacional, software vulnerável, etc.

Por exemplo, um caminho para um exploit na maioria dos casos segue este padrão:

exploit/sistema_operacional/tipo_do_serviço/ nome_do_módulo

Esse tipo de organização adicionada do sistema de auto-complementação facilita muito a pesquisa por um módulo.

Comandos

A seguir estão alguns comandos básicos do Msfconsole:use < módulo >

Este comando é utilizado sempre que queremos executar um módulo.

Usado para "sair" de um módulo.

Comando utilizado para pesquisar um módulo. É possível utilizar filtros de pesquisa, especificando o filtro como parâmetro e o valor procurado.

Por exemplo, digitando:

search plataform:windows

Serão mostrados apenas módulos aplicáveis à plataforma Windows.

show < valor >

Mostra uma lista de módulos de acordo com o valor passado. Utilizado frequentemente dentro de um módulo (após o comando use), pois exibe somente os módulos "compatíveis" com o módulo utilizado no momento (principalmente no caso de estar se usando um exploit e procurando por um payload).

Dentro de um módulo é possível também listar outras coisas além de módulos, como a configuração do módulo em questão ou os sistemas alvo disponíveis.

set < parâmetro > < Valor >

Utilizado para configurar os parâmetros de execução de um módulo.

*info < módulo >

Utilizado para exibir os detalhes de um módulo. Estando dentro de um módulo (após o comando use) não há a necessidade do parâmetro "< módulo >" para exibir as suas informações.

Existem diversos outros comandos disponíveis que podem ser visualizados com o comando help. Para saber mais sobre o uso de um comando específico, basta digitar:

< comando > -h

2. Definições / Metasploitable / Msfconsole

3. Explorando sistemas vulneráveis

4. Explorando uma vulnerabilidade no Android

Principais fontes de vulnerabilidade no Linux

Segurança da Informação: Necessidades e mudanças de paradigma com o avanço da civilização

Segurança da Informação na Internet

O espaço e a segurança cibernética

Biometria - Reconhecimento Facial

Parabéns pelo Artigo , muito bom mesmo

Muito bom o artigo! Vou testar aqui nos meus servidores que estou implantando!

Abraço.

Mas que tutorial delicioso cara, muito obrigado por compartilhar!

Gostei muito da explicação, mas pode me ajudar tive um problema e acabei cancelando a instalação no final e agora não consigo reinstalar pela SSL port existe alguma maneira de corrigir esse meu erro?

Patrocínio

Destaques

Artigos

tux-gpt - Assistente de IA para o Terminal

Instalação e configuração do Chrony

Programa IRPF - Guia de Instalação e Resolução de alguns Problemas

Dicas

O Que Fazer Após Instalar Ubuntu 25.04

O Que Fazer Após Instalar Fedora 42

Debian 12 -- Errata - Correções de segurança

Instalando o Pi-Hole versão v5.18.4 depois do lançamento da versão v6.0

Tópicos

Alguém poderia me ajudar a escolher peças pra montar um desktop? (22)

Pra quem contribui com artigos e dicas (2)

Copiar Layout do Teclado para aplicar em outra Distribuição (2)

Top 10 do mês

-

Xerxes

1° lugar - 75.496 pts -

Fábio Berbert de Paula

2° lugar - 56.534 pts -

Buckminster

3° lugar - 24.742 pts -

Mauricio Ferrari

4° lugar - 17.687 pts -

Alberto Federman Neto.

5° lugar - 16.697 pts -

Daniel Lara Souza

6° lugar - 14.853 pts -

edps

7° lugar - 14.738 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 14.528 pts -

Diego Mendes Rodrigues

9° lugar - 14.208 pts -

Andre (pinduvoz)

10° lugar - 12.314 pts