PuTTY - Estabelecendo Chave Secreta com OpenSSH

Esse artigo trata de conceitos básicos sobre a troca de elementos entre o cliente SSH (PuTTY) e o servidor SSH (OpenSSH), visando estabelecer uma chave secreta que permita criptografar o processo de login e proteger a senha do usuário. Baseado na estrutura do Debian Jessie.

[ Hits: 11.873 ]

Por: Perfil removido em 28/05/2014

Como o PuTTY funciona

Sem uma chave secreta compartilhada, não há como estabelecer criptografia para enviar a senha de login até o servidor. Se a chave secreta não fosse estabelecida, a senha iria trafegar como texto puro pela rede e poderia ser capturada. Essa chave secreta é estabelecida utilizando o algoritmo matemático Diffie-Hellman.

O algoritmo Diffie-Hellman utiliza números primos gigantes. Sem entrar em detalhes, podemos afirmar que os cálculos matemáticos envolvem números primos na ordem de 1024, 2048, 4096 ou 8192 bits.

As RFSs 2631 e 5114, definem grupos Diffie-Hellman para cálculos com o método de logaritmos discretos e para o método da curva elíptica.

É difícil gerar um número primo gigante em tempo de execução. O truque consiste em manter um arquivo com uma lista de números primos considerados seguros; esses números primos são chamados de números "bem conhecidos".

Um número primo seguro, obedece às seguintes condições:

- Os primos seguros (safe); onde (p -1) / 2 também é um número primo.

- Os primos do tipo Sophie Germain; onde 2p + 1 também é um número primo.

Durante a negociação da chave secreta, esses números são utilizados por sshd se estiver definida no servidor, a opção diffie-hellman-group-exchange-sha1 (RFC 4419). No Debian, a lista de números primos e seus geradores está armazenada no arquivo /etc/ssh/moduli.

Um número primo "bem conhecido", é chamado de grupo Diffie-Hellman. Os grupos são numerados por seu tamanho e força. Para uso no método da curva elíptica, são utilizados diferentes grupos Diffie-Hellman. Quanto maior o número do grupo, então, maior é seu tamanho em bits e maior a força da chave gerada através desse número primo.

Na abordagem inicial do método Diffie-Hellman era o cliente, durante a fase de negociação, que definia o grupo utilizado. Antigamente, o cliente tinha bem menos poder de processamento que o servidor. Atualmente, o servidor pode determinar o tipo de grupo que deseja utilizar e o cliente deve aceitá-lo.

O servidor pode utilizar o mesmo grupo sempre ou escolher aleatoriamente um grupo dentro das opções oferecidas em /etc/ssh/moduli.

Na prática, se apenas um dos lados (servidor) escolher os números que serão trocados, não haverá impacto na segurança, pois os números escolhidos são sempre enviados pelo meio inseguro durante a negociação. Independentemente de quem fez a escolha.

Atualmente, o servidor SSH possui a capacidade de regenerar a chave secreta em tempo de execução. A regeneração pode ser configurada em PuTTY por tempo de uso ou por quantidade de dados transmitida, o que ocorrer primeiro.

A RFC recomenda regenerar a chave a cada 1 gigabyte de dados transmitidos ou a cada 1 hora, o que ocorrer primeiro.

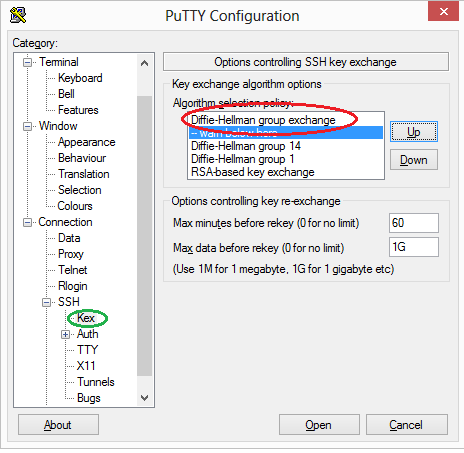

PuTTY implementa dois grupos Diffie-Hellman, que podem ser definidos pelo usuário:

Diffie-Hellman grupo 1 - é um número primo "bem conhecido" de 768 bits definido na RFC 2409 e utilizado pelo PuTTY para estabelecer a chave secreta, quando se conecta em servidores antigos.

O grupo 1 é menos seguro que o grupo 14, mas ainda é necessário para clientes ou servidores lentos e pode ser o único método suportado por servidores legados. Neste caso, o gerador é definido na RFC 2409 como 2.

Esse primo é formado por:

Cujo valor em hexadecimal é:

FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1

29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD

EF9519B3 CD3A431B 302B0A6D F25F1437 4FE1356D 6D51C245

E485B576 625E7EC6 F44C42E9 A63A3620 FFFFFFFF FFFFFFFF

Diffie-Hellman grupo 14 - é um número primo "bem conhecido" de 2048 bits, utilizado pelo PuTTY para estabelecer a chave secreta. Neste caso, o gerador é definido na RFC 3526 como 2.

Esse primo é formado por:

Cujo valor em hexadecimal é:

FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1

29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD

EF9519B3 CD3A431B 302B0A6D F25F1437 4FE1356D 6D51C245

E485B576 625E7EC6 F44C42E9 A637ED6B 0BFF5CB6 F406B7ED

EE386BFB 5A899FA5 AE9F2411 7C4B1FE6 49286651 ECE45B3D

C2007CB8 A163BF05 98DA4836 1C55D39A 69163FA8 FD24CF5F

83655D23 DCA3AD96 1C62F356 208552BB 9ED52907 7096966D

670C354E 4ABC9804 F1746C08 CA18217C 32905E46 2E36CE3B

E39E772C 180E8603 9B2783A2 EC07A28F B5C55DF0 6F4C52C9

DE2BCBF6 95581718 3995497C EA956AE5 15D22618 98FA0510

15728E5A 8AACAA68 FFFFFFFF FFFFFFFF

Se deseja utilizar os grupos 1 ou 14, configure seu /etc/ssh/sshd_config como:

KexAlgorithms diffie-hellman-group14-sha1 # (apenas grupo 14)

KexAlgorithms diffie-hellman-group14-sha1,diffie-hellman-group14-sha1 # grupo 1 e 14

Diffie-Hellman Group Exchange

O tradicional método de utilizar um grupo Diffie-Hellman (1 ou 14), pode ser considerado um ponto de fraqueza. Se um invasor persistente investir em força bruta, é possível que obtenha sucesso a longo prazo.A RFC 4419 introduziu uma ideia simples e poderosa para fortalecer a segurança em servidores SSH, a escolha aleatória do grupo Diffie-Hellman e a regeneração (troca) dessa chave de tempos em tempos.

A RFC 4419 sugere que a cada um gigabyte de dados transmitido ou a cada uma hora, a chave seja regenerada. Isso irá desestimular o invasor da rede a tentar quebrar a chave por força bruta.

Para utilizar DH Group Exchange, configure seu /etc/ssh/sshd_config como:

KexAlgorithms diffie-hellman-group-exchange-sha256

Ajuste as opções em PuTTY e teste. Observe que todas as opções do painel Kex somente afetam conexões sobre o protocolo 2.

Observe que se você dominar /etc/ssh/moduli, é possível ler as comunicações dessa máquina.

Referências

- Manual PuTTY.

- Manuais SSH.

2. Como o PuTTY funciona

"TORIFICANDO" todo um sistema GNU/Linux utilizando a rede TOR

Configuração básica do Conky para mostrar informações sobre a sua máquina no Desktop

Mencoder ripando DVD para DIVX

Tunando sistemas de arquivos para GNU/Linux

SysLog: Sistema de log do Linux

Hidden Service - Disponibilizando seu site na Deep Web através do Tor

Encapsulando BIND 9 e Apache 2 para obter maior segurança

Sudoers 1.8.12 - Parte IV - Manual

Monitorando as conversas do MSN

Muito legal seu artigo. Muito bem escrito, parabéns. Já reconfigurei meu servidor ssh e o putty.

Patrocínio

Destaques

Artigos

Programa IRPF - Guia de Instalação e Resolução de alguns Problemas

Criando uma Infraestrutura para uma micro Empresa

Criar entrada (menuentry) ISO no Grub

Como gerar qualquer emoji ou símbolo unicode a partir do seu teclado

Dicas

Instalando o Pi-Hole versão v5.18.4 depois do lançamento da versão v6.0

Instalar o VIM 9.1 no Debian 12

Como saber o range de um IP público?

Muitas dificuldades ao instalar distro Linux em Notebook Sony Vaio PCG-6131L (VPCEA24FM)

Tópicos

Dock do debian está muito pequena (1)

Instalei Windows 11 e não alterou o Grub do Debian (0)

Linux Mint (21.2) não reconhece teclado mecanico RASEC da PCYES (2)

Top 10 do mês

-

Xerxes

1° lugar - 81.104 pts -

Fábio Berbert de Paula

2° lugar - 60.057 pts -

Buckminster

3° lugar - 23.744 pts -

Mauricio Ferrari

4° lugar - 19.493 pts -

Alberto Federman Neto.

5° lugar - 17.873 pts -

Diego Mendes Rodrigues

6° lugar - 15.718 pts -

Daniel Lara Souza

7° lugar - 15.580 pts -

edps

8° lugar - 15.354 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

9° lugar - 14.855 pts -

Andre (pinduvoz)

10° lugar - 12.783 pts